Вот здесь можно ознакомиться с итогами прошлых лет:

Мы придерживались прежней практики: участникам был предложен список тем, над которыми они могли бы поработать во время прохождения программы. У кого-то оказывалась своя интересная идея для исследования, и мы всегда готовы были её обсудить.

Итак, как же проходил отбор в отдел? Первый этап — заполнение анкеты, которую мы выложили на сайте компании. В ней содержалось 10 интересных заданий. Они помогали оценить уровень подготовки желающего, его знания и некоторые практические навыки.

В сотрудничестве с Korgik_0 нами уже был произведён подробный разбор вступительных испытаний; кроме того, представлена система оценки ответов и некоторая любопытная статистика. Поэтому не будем останавливаться на них ещё раз, а перейдём скорее к самому интересному.

Чем занимается отдел анализа защищённости?

Наши сотрудники

Введение

В этом году желающих поучаствовать набралось много, в том числе и из других городов. Территориально Summ3r of h4ck всегда проходит в прекрасном городе Санкт-Петербурге.

Среди набора этого года были как новые, так и уже знакомые нам лица: кто-то уже проходил у нас студенческую практику от университета и теперь на достойном уровне справился с отборочной анкетой, а кто-то и в предыдущие годы к нам на Summ3r of h4ck заглядывал. Мы всегда рады наблюдать профессиональный рост молодых специалистов, особенно если сами этому способствуем :)

Важную часть обучения составляют лекции от наших сотрудников. Список лекций отдела анализа защищённости в этом году был примерно таким:

- AD Security

- Burp и полезные плагины

- Linux LPE

- Windows LPE

- Лекции про безопасность web

- Безопасность Wi-Fi

- Исследование (не)безопасности Android-приложений

Сами участники также выступали в роли лекторов — ближе к завершению Summ3r of h4ck они выступили с презентациями о результатах своих исследований, поделились проблемами, которые возникли в процессе работы, рассказали, каких целей удалось достичь. Несколько человек объединились в команды и работали над проектами сообща.

Кроме того, у нас была развёрнута лабораторная среда, в которой можно поупражняться в навыках практической информационной безопасности. Задания не только полезны, но и важны — по завершении Summ3r of h4ck 2019 руководитель программы смотрит общую статистику и выделяет тех людей, кто прорешал больше всего задач. Это, как вы понимаете, сказывается позже на отборе кандидатов в сотрудники Digital Security.

Всем успешно выступившим торжественно вручался сертификат о прохождении Summ3r of h4ck 2019.

Тех, кто успешно дошёл до финала, мы попросили пройти для нас небольшой опрос.

Вопросы для мини-интервью были такими:

- Почему решили стажироваться именно в Digital Security? Чем привлекла вас компания?

- Понравилась ли программа Summ3r of h4ck? Что особенно запомнилось? Насколько реальность совпала с вашими ожиданиями?

- Расскажите о своей задаче/задачах.

- Показались ли интересными задачи, над которыми вы работали в процессе подготовки? Было ли что-то, чем вы хотели заняться, но не удалось?

- Готовы ли вернуться в компанию на новый виток Summ3r of h4ck или на работу?

Орфография, пунктуация и стиль авторов сохранены.

Александр Черненьков, тема MITM cheat-sheet

1. Часто замечал компанию на просторах Интернета по её публикациям и исследованиям. Сложилось впечатление как о компании, где есть реальная возможность заняться практически применимой исследовательской деятельностью в ИБ.

2. Стажировка понравилась. Давно хотел себе в проф. области дело, которые помогало бы мне развиваться и одновременно приносило бы какую-то пользу сообществу. Проект, которым я занимался, как раз и дал такую возможность. Реальность совпала с лучшими ожиданиями.

3. Участвовал в написании читшита по mitm атакам, взялся за сетевой уровень, который давно хотел прокачать в контексте безопасности.

4. Задачи очень интересные, дают много свободы, так как первая задача — разобраться самому, чтобы нормально донести до людей.

5. Готов вернуться на стажировку, возможно и на работу.

С результатами исследования можно ознакомиться тут (проект находится в стадии активного редактирования и разработки).

Владимир Душкевич, темы MITM cheat-sheet, Fullscreen web phishing

1. Мне очень интересно работать над задачами, которые можно использовать на практике. Люблю практические задачи в рамках защиты информации (и не только защиты :) ). Кроме того — всегда приятно работать с умными людьми, которые знают и умеют больше тебя :)

2. Стажировка очень понравилась, теперь в голове гораздо больше знаний о javascript — причем я их сам на практике получил. Обычно я считал, что js — это нечто скучное, но теперь я знаю, что это не так.

Особенно запомнилось, как я тестировал ICMP redirect атаку — оказывается, какие-то дистрибутивы все еще к ней уязвимы (хотя атака очень древняя)

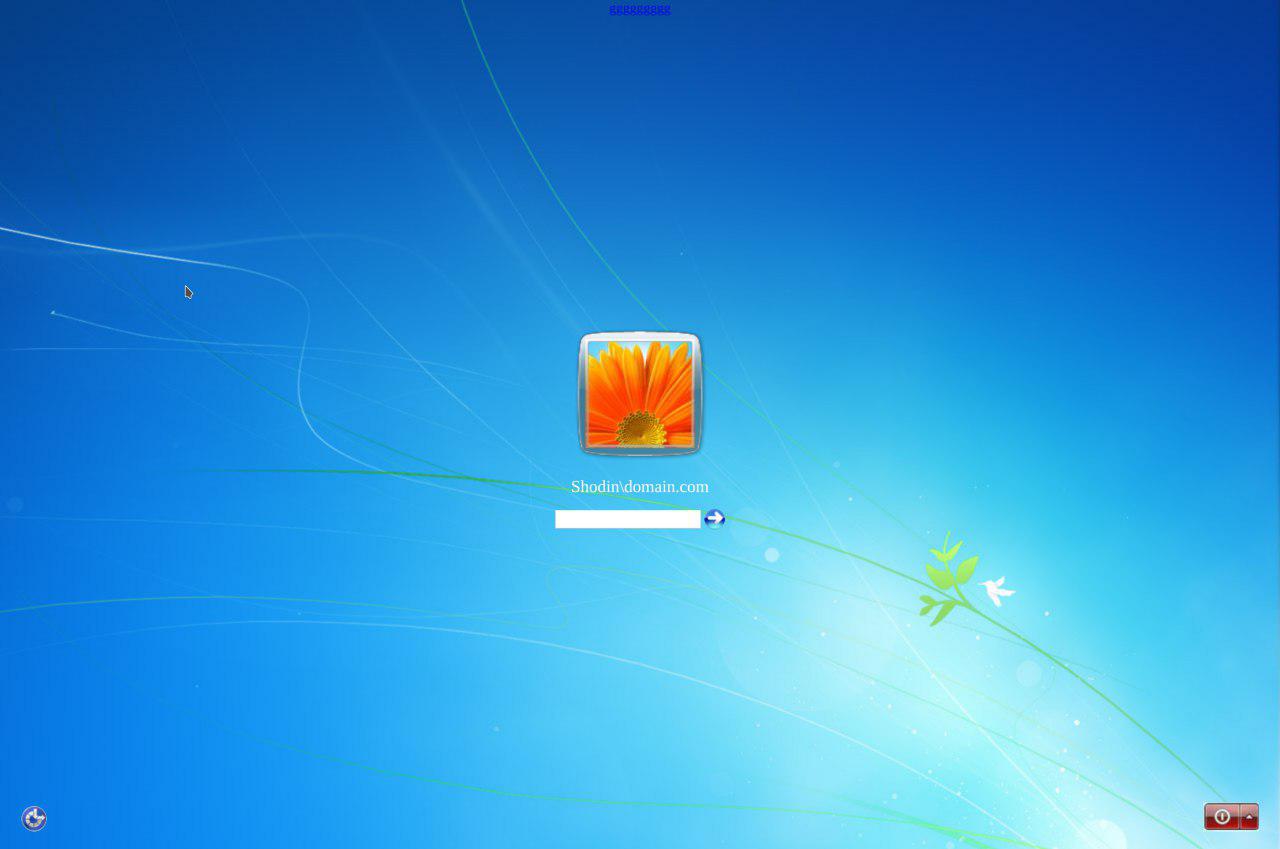

3. У меня получилось поучаствовать в двух задачах — составление mitm cheatsheet и javascript fullscreen phishing. В рамках первой мы составляли небольшой читщит по атакам mitm, проверяя их и подбирая для них средства. А в рамках второй мы сделали небольшую фишинговую страницу, похожую на окно ввода пароля в windows 7 — получилось интересно :)

4. Жаль только я на работе был очень загружен — времени мало было на решение заданий. Проекты получилось доделать лишь частично — доделаем осенью, получилось довольно интересно.

5. Вернуться в компанию на стажировку — обязательно в следующем году. На работу — тоже было бы интересно, единственное препятствие — я живу в Архангельске :)))

Фишинговая страничка в процессе вёрстки

Данила Леонтьев, тема Amazon Network Digger

1. Компания Digital Security позволяет осуществить мечту почти любого CTF-фера — это дать возможность заниматься уже на уровне профессиональном любимым делом. Отвечая на вопрос “Чем привлекла компания?” – как раз таки этой возможностью.

2. Из-за крайне высокой стоимости поездки, которая складывается из переезда, проживания и в целом расходов на существование в городе, и лишь из-за этого я не могу слишком высоко оценить данную программу. Я бы оценил её в 3.8-4.3 балла. Коэффициент оценивания складывался из такой формулы — новые знания/потраченные деньги = полезность.

Просто чтобы вы понимали. Для того чтобы мне приехать на вашу программу мне придётся отдать около 55 тыс. руб. Это слишком. Эти деньги можно пустить на повышение квалификации или на обучение проф. английскому языку. Это тупо профитней чем “summer of hack”. Я думаю, компании стоит обратить внимание в сторону Сириуса как площадки для обучения студентов. И взять пример с коллег из компании Solar Security. Я это клоню к тому, что данные программы полностью бесплатны для студентов.Что является огромным плюсом. Знаете, мне не хватало взаимодействия “ученик-преподаватель”. Было бы огромным плюсом в карму преподавателю, да и не только ему, если бы происходил обмен опытом по проекту. Возможно, куратор уже имел опыт с облаком или у него есть какие-то наработки по этой тематике (тот же ресёрч был бы неплохим подспорьем).

3. Цель проекта — суть моей работы сводится к нахождению слабых мест в конфигурировании AWS. И на основе найденный проблем написание скрипта для составления карты облачной инфраструктуры.

4. Безусловно для себя я выбирал проекты, в которых я бы смог начать с чистого листа. И отвечая на вопрос о том было ли мне интересно – безусловно.

5. Я думаю, на “summer of hack 2020” я бы вернулся вновь, чтобы проверить себя. Проверить то, на каком уровне я сейчас нахожусь. Про трудоустройство – про это говорить пока рано, поскольку мне нужно примерно 2 года для того, чтобы закончить учёбу и ещё год чтобы сколотить n-ую сумму для переезда в Санкт-Петербург. Но в любом случае компания Digital Security будет приоритетным местом трудоустройства.

Чёрный цвет – реализовано; Красный цвет – не реализовано

Тимур Абдуллин, тема Golang Social Bot

1. Стажироваться в ДСеке решил, потому что это одна из немногих компаний, предоставляющих клёвую возможность позаниматься практической безопасностью, ещё будучи студентом. Также привлёк большой список публикаций специалистов компании на разных ресурсах (в большинстве — хабр, конечно) и их участие в багбаунти программах.

2. Стажировка очень понравилась, а реальность точно превзошла ожидания. Лекции были очень интересные и полезные, куча новой информации. Лабы были увлекательные и сложные, после них тачки на HackTheBox, наверное, покажутся лёгкими.

3. Моей задачей стояло дополнение модулями утилиты, используемой при пентестах для сбора полезной информации с захваченной машины. Я реализовал сбор информации из популярных сетевых клиентов (PuTTY, MobaXterm, FileZilla), извлекал хосты, имена пользователей, ключи. Ссылка на модуль.

Также написал сканер портов, доступных клиенту во внешней сети. Такой сканер нужен в случае использования в сети фаервола, блокирующего доступ к определенным портам. Клиентская часть сканера пытается приконнектиться к указанному списку портов. Серверная часть принимает входящие tcp-пакеты, устанавливает соединение и записывает номер порта, на который пришли пакеты. На этой стороне проводится работа с сырыми tcp сокетами, так как это быстрее, а также более интересно в написании :)

4. Работать над задачами было очень интересно. Например, писать на незнакомом до этого Golang'е, разбираться с устройством полей tcp-пакетов, изучать асинхронное проганье. Хорошо было бы научиться расшифровывать данные программ MobaXterm, FileZilla, но реверс таких объёмных проектов — сложно для начинающего пентестера). Также не хватило времени полностью разобраться с асинхронщиной, но, думаю, сделаю это в ближайшее время.

5. Да, определенно! Большое спасибо организаторам за интересно проведенное лето)

Владислав Трофимов, тема Golang Social Bot

1. Идею отправить анкету мне подкинули друзья, сказав, что компания на рынке ИБ занимает одну из лидирующих позиций, к тому же, проекты будут очень интересными, и это прекрасная возможность поднять скилл.

2. Понравилась, и реальность превзошла мои ожидания. Отличная атмосфера в офисе, дружеские отношения с сотрудниками и другими стажёрами, увлекательный рабочий процесс — вот, что осталось в памяти.

3. Я трудился на темой «Golang Social Bot» — бот, использующийся при проведении тестирования на проникновение. Основной целью было написание модулей, которые собирают полезные данные, каким-то образом взаимодействуют с ресурсами компьютера.

4. Задач было большое количество, какие-то легче, какие-то сложнее, но не менее интересные. Проделана, как мне кажется, большая работа, хотя, подводя итоги, понимаю, что мог сделать ещё больше.

5. Конечно! Стажировка даёт отличную возможность углубиться не только в тему своего проекта, но и развить навыки, получить знания по другим темам, за что компании огромное спасибо!

Данил Бельтюков, тема cheat-sheet Kubernetes

1. Поиграв год в CTF, решил попробовать себя на реальных проектах. Увидел стажировку от Digital Security, заинтересовался. К тому времени много людей, которых я знал, уже работали там, что дало уверенность в моём решении.

2. Да! Было много интересных лекций, а также «лаба», в которой было много тачек. Можно было применять знания, полученные на лекциях для взлома машин из лабы.

3. Моей темой стало создание cheat-sheet-а по безопасности кластера Kubernetes.

Основные мисконфигурации, что включить, чтобы было «секурно» и так далее.

4. Безусловно. Изучив предыдущие исследования, я понял, что они частично устарели или проводились на старых версиях kubernetes, где большинство безопасных фич не включено по умолчанию. В новых версиях сложно было что-то найти, что является дырой «из коробки». Я посмотрел на исследование с другой стороны и начал опираться от типичного сценария с уязвимыми приложениями. Ведь мы должны защищать в первую очередь данные, а не кластер. В результате обнаружил опции, способные усложнить жизнь атакующему, но не включенные по умолчанию.

5 Да!

Bash-скрипт k8numerator для перебора сервисов в кластере Kubernetes

С результатами исследования можно ознакомиться здесь.

Заключение

Мы продолжаем совершенствовать программу Summ3r of h4ck, и в этом году получили от наших участников несколько ценных пожеланий, которые постараемся выполнить.

От себя же хотим сказать «Спасибо!» тем, кто решал наши задания и трудился над исследованиями — вы огромные молодцы!

До встречи на Summ3r of h4ck 2020 ;)

Комментариев нет:

Отправить комментарий