Согласно информации издания Tom's Hardware, исследователи из Грацского технического университета смогли реализовать два новых метода атак по сторонним каналам, манипулирующих утечками данных в процессе работы механизма предсказания каналов кэша первого уровня некоторых процессоров AMD.

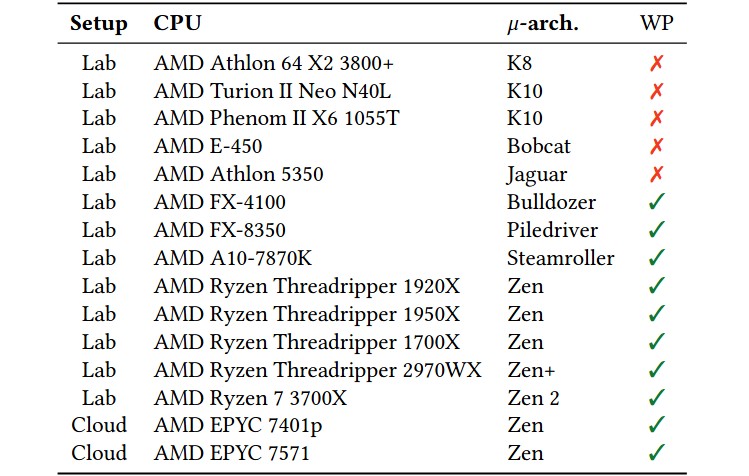

Команда исследователей опубликовала подробный отчет о разработанных ими успешных атаках в ходе реверс-инжиниринг реализации системы предсказания канала в различных поколениях процессоров AMD. Обнаруженные методы атак получили общее название «Take A Way». Этим двум механизмам атак подвержены процессоры AMD на базе микроархитектур Bulldozer, Piledriver, Steamroller, Zen (Ryzen, Epic), Zen+ и Zen2, выпускаемые с 2011 по 2019 годы. Причем представленная в отчете методика атак очень похожа на атаку типа Spectre на архитектуру процессоров Intel.

В состав «Take A Way» входят две атаки: Collide+Probe, с помощью которой можно отслеживать обращение к памяти для процессов, выполняемых на том же логическом ядре процессора без знания физических адресов и не используя разделяемую память, и Load+Reload, в которой используется механизм предсказания для получения доступа к памяти на том же самом физическом ядре процессора.

Исследователи смогли успешно использовать обнаруженные уязвимости в процессорах AMD и применить атаки «Take A Way» с помощью JavaScript в браузерах Chrome и Firefox.

В ходе тестирования с помощью атаки Collide+Probe была реализована атака по восстановлению ключа шифрования из уязвимой реализации шифрования AES. А с помощью Collide+Probe в качестве канала для получения данных в ходе атаки удалось извлечь закрытые данные из ядра, не используя разделяемую память.

Исследователи рассказали, что всю информация по обнаруженным им уязвимостям передали 23 августа 2019 года в компанию AMD. В настоящее время AMD не выпустила обновление микрокода для подверженных атакам «Take A Way» процессорам. Однако, 7 марта 2020 года компания AMD подтвердила информацию об атаках «Take A Way», но не считает их новым видом спекулятивных атак, так как их нельзя реализовать без одной из ранее существующих уязвимостей класса Spectre, которые уже были устранены в Ryzen. AMD выдала рекомендации пользователям по минимизации рисков от подобных атак, в которых просит обновлять и поддерживать используемые для работы операционные системы и антивирусные решения в актуальном состоянии, не использовать библиотеки, уязвимые к атакам по сторонним каналам.

Комментариев нет:

Отправить комментарий