Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок в английском тексте, была обнаружена серьезная уязвимость, позволявшая посторонним с помощью несложного скрипта получать токены авторизации пользователей — и, соответственно, доступ к их документам.

Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок в английском тексте, была обнаружена серьезная уязвимость, позволявшая посторонним с помощью несложного скрипта получать токены авторизации пользователей — и, соответственно, доступ к их документам.

У сервиса Grammarly есть расширения для популярных браузеров, в том числе для Chrome. В нем, собственно, и была обнаружена ошибка, которая позволяла любому сайту формировать токены, соответствующие файлам cookie Grammarly. С их помощью вручную или с использованием скрипта злоумышленники могли войти на основной сайт сервиса от имени зарегистрированных пользователей и просматривать записи, документы, журналы и прочие личные данные.

К чести разработчиков сервиса, они среагировали на сообщение практически мгновенно. Совместными усилиями специалисты Grammarly и Google буквально за несколько часов устранили проблему и выпустили обновленное расширение — причем не только для Chrome, но и для Firefox.

Правительственный майнинг

→ Новость

Популярный скрипт Coinhive для майнинга попал на 4275 сайтов, в число которых вошли manchester.gov.uk, nhsinform.scot, uscourts.gov и другие государственные порталы по всему миру. В течение четырех часов зловред майнил через них Monero, используя 40% мощности центральных процессоров посетителей. Как выяснилось позже, виной тому был скомпрометированный плагин BrowseAloud компании Texthelp — он преобразует текст в речь, и обычно его используют, чтобы упростить работу с сайтом людям со слабым зрением.

Получив информацию о проблеме от исследователей, Texthelp отключила плагин и оперативно провела исследование. К счастью, проблема действительно ограничилась криптомайнингом: учитывая специфику расширения, которое пропускает через себя весь текст на странице, чтобы его озвучить, и характер пораженных сайтов, на части из которых есть личные кабинеты с доступом к финансовой и иной личной информации, можно было бы ожидать еще и масштабной утечки конфиденциальных данных, но ее не произошло.

CAPTCHA-наоборот

→ Новость

Мы привыкли относиться к ИБ серьезно, а между тем кто-то использует инструменты защиты как… материал для творчества! К примеру, онлайн-акционист Даньян Пита (Danjan Pita), известный под ником Damjanski, устроил виртуальный перформанс, «вывернув наизнанку» капчу. Художник решил создать сайт исключительно для ботов.

CAPTCHA-наоборот представляет из себя девять картинок, размытых настолько, что усмотреть в них предметы может только специально обученная программа или очень близорукий человек, который ни разу в жизни не носил очки. Пользователю предлагается выбрать те из них, на которых изображено что-то конкретное, например компьютер или фонарный столб. Посетителю, не сумевшему решить задачку, рассчитанную на возможности искусственного интеллекта, страничка сообщает: You’re a human. You’re not invited («Ты — человек. Тебя не приглашали»).

По словам самого Damjanski, он постоянно совершенствует тест, усложняя механизм размытия, а посетители активно придумывают способы расшифровки картинок. Впрочем, помимо подбора алгоритмов для решения задачи есть и более простой, хотя и ненадежный способ выбрать правильные картинки — методом тыка. У некоторых получается.

Хотите доказать, что вы — робот? Добро пожаловать!

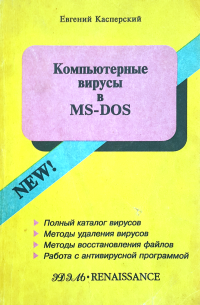

Древности

Семейство «Amstrad»

Семейство нерезидентных опасных вирусов.

Общие черты:

- Заражаются все .COM-файлы в текущем каталоге

- Вирус записывает себя в начало файла.

- Возможно повторное заражение.

- Файлы большой длины могут быть уничтожены.

Некоторые версии вируса быстро проявляются: начиная с пятого «поколения» вируса при старте зараженной программы с вероятностью 1/2 на экране появляется сообщение: «Program sick error: Call doctor or buy PIXEL for cure description».

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментариев нет:

Отправить комментарий