Предисловие

Данный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам. Предыдущие разделы главы «Криптографически протоколы»: 1, 2, 3

Как и создатели трёхпроходных протоколов из

предыдущего раздела, авторы следующих алгоритмов считали их не просто математическими конструкциями, обеспечивающие некоторую элементарную операцию (например, шифрование с открытым ключом), но пытались вокруг одной-двух формул построить законченную систему распространения ключей. Некоторые из этих конструкций, преобразовавшись, используются до настоящего времени (например, протокол Диффи-Хеллмана), некоторые — остались только в истории криптографии и защиты информации.

Позже в 1990-х годах будут разделены математические асимметричные примитивы (шифрование и электронная подпись) и протоколы, эти примитивы использующие, что будет продемонстрировано в разделе про асимметричные протоколы.

Протокол Диффи—Хеллмана

Первый алгоритм с открытым ключом был предложен Диффи и Хеллманом в работе 1976 года «Новые направления в криптографии» (

Bailey Whitfield Diffie, Martin Edward Hellman, «New directions in cryptography»,

[Diffie, Hellman 1976]). Данный протокол, который также можно назвать

схемой Диффи—Хеллмана, стал первым, позволивший уменьшить требования к каналу связи для установления защищённого соединения без предварительного обмена ключами.

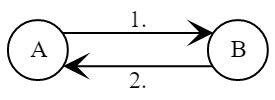

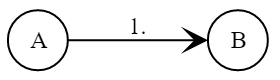

Протокол позволяет двум сторонам создать общий сеансовый ключ используя такой канал связи, который может прослушивать злоумышленник, но в предположении, что последний не может менять содержимое сообщений.

Пусть — большое простое число, — примитивный элемент группы , , причём , и известны заранее. Функцию считаем однонаправленной, то есть вычисление функции при известном значении аргумента является лёгкой задачей, а её обращение (нахождение аргумента) при известном значении функции — трудной. (Обратную функцию называют функцией дискретного логарифма. В настоящий момент не существует быстрых способов вычисления такой функции для больших простых .)

Протокол обмена состоит из следующих действий.

- Алиса выбирает случайное

- Боб выбирает случайное

Боб вычисляет сессионный ключ

- Алиса вычисляет

Таким способом создан общий секретный сессионный ключ

. За счёт случайного выбора значений

и

в новом сеансе будет получен новый сессионный ключ.

Протокол обеспечивает только генерацию новых сессионных ключей (цель G10). В отсутствие третей доверенной стороны он не обеспечивает ни аутентификацию сторон (цель G1), из-за отсутствия проходов с подтверждением владения ключом отсутствует аутентификация ключа (цель G8). Зато, так как протокол не использует длительные «мастер»-ключи, можно говорить о том, что он обладает свойством совершенной прямой секретности (цель G9).

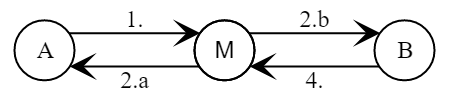

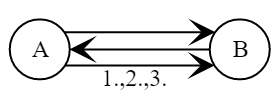

Протокол можно использовать только с такими каналами связи, в которые не может вмешаться активный криптоаналитик. В противном случае протокол становится уязвим к простой «атаке посередине».

- Алиса выбирает случайное

- Меллори выбирает случайное

Меллори вычисляет сессионный ключ для канала с Алисой

- Алиса вычисляет сессионный ключ для канала с Меллори (думая, что Меллори это Боб)

- Боб выбирает случайное

Боб вычисляет сессионный ключ для канала с Меллори (думая, что Меллори это Алиса)

- Меллори вычисляет сессионный ключ для канала с Бобом

В результате Алиса и Боб получили новые сессионные ключи, но «защищённый» канал связи установили не с друг с другом, а со злоумышленником, который теперь имеет возможность ретранслировать или изменять все передаваемые сообщения между Алисой и Бобом.

Протокол Диффи—Хеллмана отличается от большей части протоколов распространения ключей из-за того, что не использует другие криптографические примитивы (функции шифрования, электронно-цифровой подписи или хеширования), но сам по себе является в некотором смысле криптографическим примитивом для построения более сложных протоколов. Он обеспечивает генерацию случайного числа в распределённой системе без доверенного центра. Причём ни одна из сторон не может заставить другую сторону использовать старый сессионный ключ, в отличие от, например, протокола Yahalom.

Протокол можно изменить таким образом, чтобы вместо мультипликативной группы простого умножения использовать аддитивную группу сложения точек эллиптической кривой. В этом случае стороны по прежнему будут выбирать некоторые случайные целые числа, но не возводить генератор-число в степень, а умножать генератор-точку на загаданное число.

- Стороны договорились о группе точек эллиптической кривой , её циклической подгруппе мощности и генераторе группы (или хотя бы достаточно большой подгруппы группы ).

- Алиса выбирает случайное

- Боб выбирает случайное

Боб вычисляет точку

- Алиса вычисляет точку

В качестве нового сессионного ключа стороны могут выбрать, например, первую координату найденной точки

.

Протокол Эль-Гамаля

Протокол Эль-Гамаля (

[ElGamal, 1984],

[ElGamal, 1985]) за счёт предварительного распространения открытого ключа одной из сторон обеспечивает аутентификацию ключа для этой стороны. Можно гарантировать, что только владелец соответствующего закрытого ключа сможет вычислить сеансовый ключ. Однако подтверждение факта получение ключа (выполнение целей G1 и G8) не является частью протокола.

- Алиса и Боб выбирают общие параметры и , где — большое простое число, а — примитивный элемент поля .

Боб создаёт пару из закрытого и открытого ключей и :

Открытый ключ находится в общем открытом доступе для всех сторон. Криптоаналитик не может подменить его — подмена будет заметна.

- Алиса выбирает секрет и вычисляет сеансовый ключ

- Боб вычисляет сеансовый ключ

Протокол не обеспечивает гарантию выбора нового сессионного ключа в каждом сеансе протокола (G10), а использование «мастер»-ключа

для передачи сеансового ключа позволяет злоумышленнику вычислить все сессионные ключи из прошлых сеансов при компрометации закрытого ключа

(цель G9).

Протокол MTI/A(0)

В 1986 году Ц. Мацумото (

Tsutomu Matsumoto), И. Такашима (

Youichi Takashima) и Х. Имаи (

Hideki Imai) предложили несколько алгоритмов, позже названных семейством протоколов MTI (

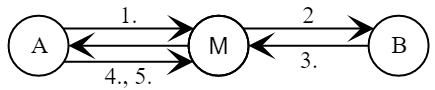

[Matsumoto, Tsutomu, Imai 1986]). За счёт предварительного распространения открытых ключей обоих сторон они обеспечивали неявную аутентификацию ключа (цель G7). То есть сессионный ключ гарантированно мог получить только владельцы соответствующих открытых ключей. Мы рассмотрим одного из представителей данного семейства — протокол MTI/A(0).

Предварительно стороны договорились об общих параметрах системы и , где — большое простое число, а — примитивный элемент поля .

Каждая из сторон (Алиса и Боб) сгенерировала пару из закрытого и открытого ключей:

- Алиса сгенерировала случайное число

- Боб сгенерировал случайное число

Боб вычислил сеансовый ключ

- Алиса вычислила сеансовый ключ

Если открытые ключи

и

соответствуют своим закрытым ключам

и

, то вычисленные участниками сессионные ключи совпадают:

Из-за сложности задачи дискретного логарифмирования злоумышленник не сможет получить

или

из передаваемых сообщений, а предварительная публикация открытых ключей гарантирует, что сессионный ключ получат только легальные пользователи. Случайный выбор

и

гарантирует, что обе стороны могут быть уверены в создании нового сессионного ключа в каждом сеансе протокола.

Как и другие представители криптосистем-протоколов, MTI не разрабатывался с учётом возможности компрометации закрытых «мастер»-ключей и (цель G9).

Протокол Station-to-Station

Протокол STS (

Station-to-Station,

[Diffie, Oorschot, Wiener 1992]) предназначен для систем мобильной связи. Он использует идеи протокола Диффи—Хеллмана и криптосистемы RSA. Особенностью протокола является использование механизма электронной подписи для взаимной аутентификации сторон.

Предварительно стороны договорились об общих параметрах системы и , где — большое простое число, а — примитивный элемент поля .

Каждая из сторон и обладает долговременной парой ключей: закрытым ключом для расшифрования и создания электронной подписи и открытым ключом для шифрования и проверки подписи .

Где это функция проверки электронной подписи на открытом ключе , а — функция расшифрования с использованием закрытого ключа .

Протокол состоит из четырёх проходов, три из которых включают передачу сообщений ([Черёмушкин 2009]).

- Алиса выбирает случайное число .

- Боб выбирает случайное число .

Боб вычисляет сессионный ключ .

- Алиса вычисляет сессионный ключ .

Алиса проверяет подпись в сообщении .

- Боб проверяет подпись в сообщении .

Протокол обеспечивает арантию формирования новых ключей (G10), но не совершенную прямую секретность (G9).

Как показала атака Лоу 1996 года ([Lowe 1996]), протокол не может гарантировать аутентификацию субъектов (цель G1), ключей (G7) и подтверждение владения сессионным ключом (G8). Хотя злоумышленник не может получить доступ к новому сессионному ключу, если протокол использовать только для аутентификации субъектов, Алиса может принять злоумышленника за Боба.

- Алиса выбирает случайное число .

- Боб выбирает случайное число .

Боб вычисляет сессионный ключ .

- Алиса вычисляет сессионный ключ .

Алиса проверяет подпись в сообщении .

После успешного завершения протокола Алиса уверена, что общается с Бобом.

Как и все остальные «криптосистемы-протоколы», протокол Station-to-Station основывается на некотором внешнем источнике информации об открытых ключах участников, не подвергая сомнению корректность и надёжность этого источника. Что, в общем случае, неверно. Если информация о ключах участников нужно получать извне при каждом сеансе протокола (например, если участников много, и запомнить ключи всех возможности нет), то канал получения открытых ключей будет основной целью активного криптоаналитика для рассмотренных протоколов. Как от этого защититься с использованием примитивов асимметричной криптографии — в следующем разделе.

Литература

- [Diffie, Hellman 1976] Diffie W., Hellman M. E. New directions in cryptography // Information Theory, IEEE Transactions on. — 1976. — нояб. — т. 22, № 6. — с. 644—654. — ISSN 0018-9448. — DOI: 10.1109/TIT.1976.1055638.

- [ElGamal, 1984] El Gamal T. A Public Key Cryptosystem and a Signature Scheme Based on Discrete Logarithms // Proceedings of CRYPTO 84 on Advances in Cryptology. — Santa Barbara, California, USA: Springer-Verlag New York, Inc., 1985. — с. 10—18. — ISBN 0-387-15658-5. — URL: dl.acm.org/citation.cfm?id=19478.19480.

- [ElGamal, 1985] El Gamal T. A public key cryptosystem and a signature scheme based on discrete logarithms // IEEE Transactions on Information Theory. — 1985. — июль. — т. 31, № 4. — с. 469—472. — DOI: 10.1109/TIT.1985.1057074.

- [Matsumoto, Tsutomu, Imai 1986] Matsumoto T., Takashima Y., Imai H. On seeking smart publickey-distribution systems // Trans. Inst. Electron. Commun. Eng. Jpn. Sect. E. т. 69. вып. 2. — 02.1986. — с. 99—106.

- [Diffie, Oorschot, Wiener 1992] Diffie W., Van Oorschot P. C., Wiener M. J. Authentication

and authenticated key exchanges // Designs, Codes and Cryptography. — 1992. — июнь. — т. 2, № 2. — с. 107—125. — ISSN 1573-7586. — DOI: 10.1007/BF00124891.

- [Lowe 1996] Lowe G. Some new attacks upon security protocols // CSFW ’96 Proceedings of the 9th IEEE workshop on Computer Security Foundations. —Washington, DC, USA: IEEE Computer Society, 1996. — с. 162.

- [Черёмушкин 2009] Черёмушкин А. В. Криптографические протоколы: основные свойства и уязвимости // Прикладная дискретная математика. — 2009. — нояб. — вып. 2. — с. 115—150. — URL: cyberleninka.ru/article/n/kriptograficheskieprotokoly-osnovnye-svoystva-i-uyazvimosti.pdf.

Послесловие

Автор будет благодарен за фактические и другие замечания к тексту.

Let's block ads! (Why?)