Завтра Международный день резервного копирования, или День бэкапа. Одна из тех дат, которую лучше не праздновать, а отрабатывать. Давайте посмотрим, откуда во втором десятилетии XXI века стоит ждать атак.

Занимательная зоология. Песец всегда подкрадывается незаметно.

Наша компания RegionSoft Developer Studio работала в 2011, работает в 2018 — и, поставляя решения для бизнеса и on-premise CRM-систему в частности, мы сталкиваемся с одними и теми же проблемами в безопасности компаний разных сфер бизнеса. Просто потому что для безопасности в них делается… ничего. Ну сколько можно? Ведь опасности растут буквально день ото дня, и нацелены угрозы далеко не на гигантов со 100500 уровнями защиты, а на бесценные данные практически любого бизнеса.

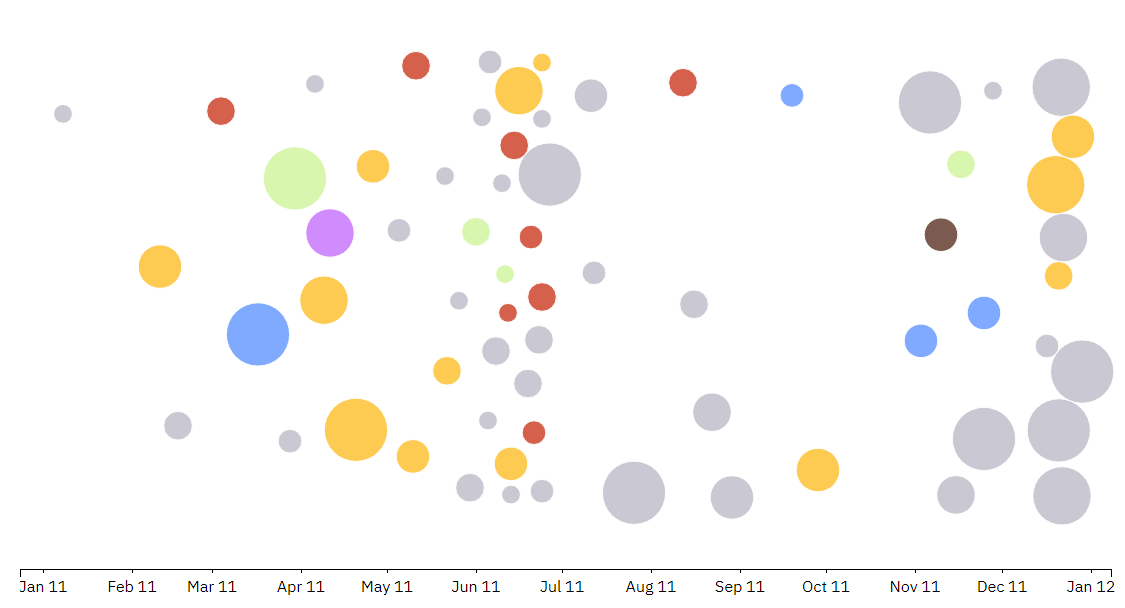

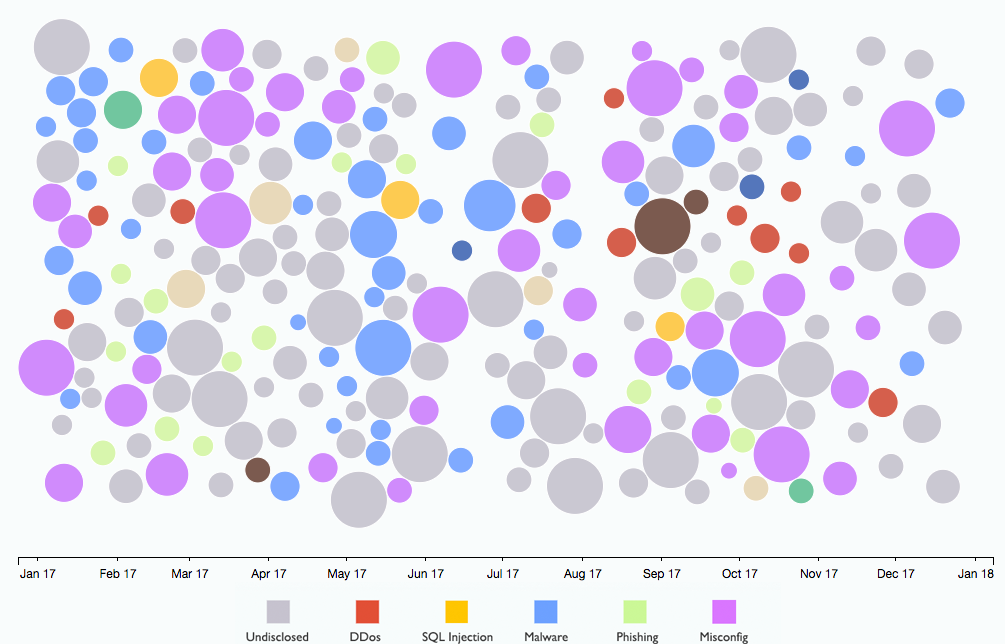

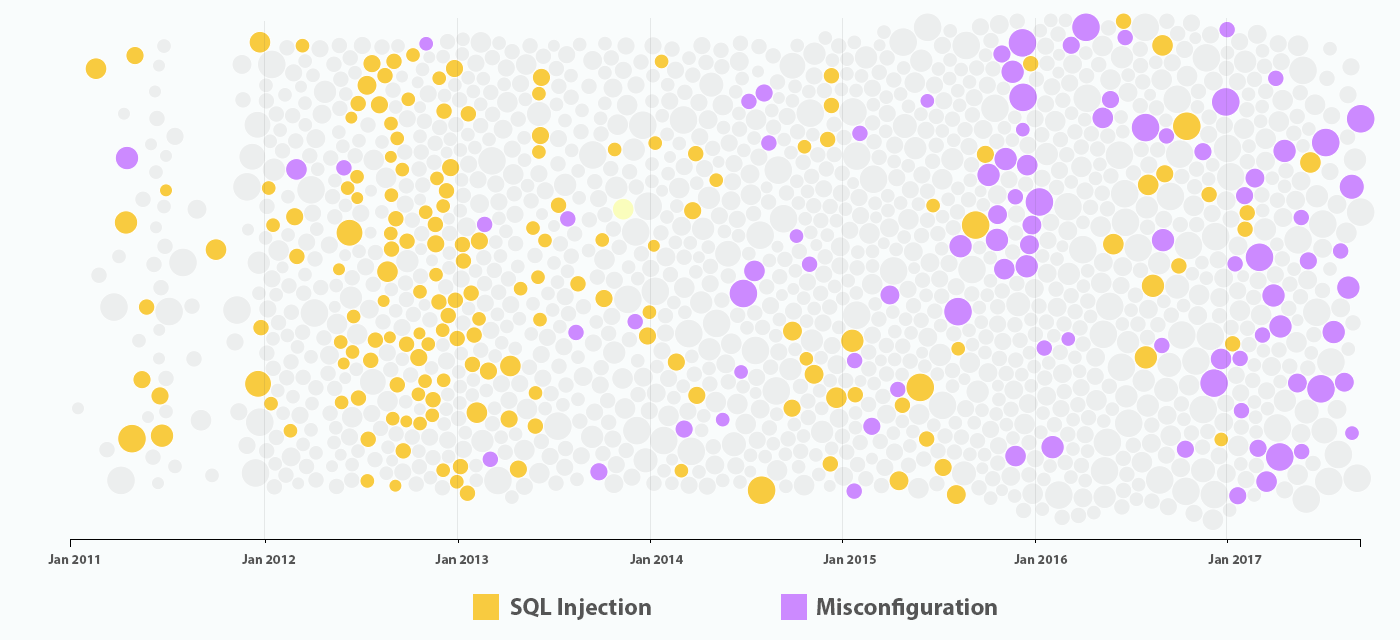

Давайте посмотрим на две инфографики. Первая — количество зафиксированных инцидентов в сфере информационной безопасности в 2011 году, вторая — то же самое, но в 2017. Шесть лет — довольно короткий промежуток времени даже в условиях взрывного технологического роста. Тем не менее ситуация изменилась в корне, год от года количество и масштаб атак растёт, они меняют свой вектор — от большого количества мелких инцидентов к крупным и поражающим колоссальное количество данных.

2017 год. Источник Securityintelligence. Эта красочная картинка иллюстрирует отнюдь не весёлые бреши в безопасности. IBM X-Force выделила 235 инцидентов в сфере безопасности в 2017 году на основе 2,8 миллиардов записей. Как видите, DDoS стал скромнее, но не исчезает, равно как и вредоносы. Среди лидеров-новичков — атаки на Интернет вещей, ошибочно сконфигурированные (misconfig) облачные сервера и атаки с использованием криптовалют.

Где были главные «проколы» последних двух лет?

Машинное обучение и большие данные

Относительно новая сфера обеспечения безопасности — это большие данные и машинное обучение, которые стоят на вооружении как крупных компаний, так и технологичных стартапов. Данные собираются и агрегируются с помощью веб-приложений, внутренних систем и проч. Все они могут быть подвергнуты атакам, а десятки источников данных просто выйти из-под контроля. Данные сложные, механизмы сбора и обработки перегруженные, к системам хранения предъявляются высокие требования, — вся эта махина требует огромного времени, которое нужно затратить на создание и развёртывание системы безопасности. Такие системы ввиду сложности весьма уязвимы для хакеров и кибермошенников. Увы, большая часть компаний, работающих с большими данными, обеспечивает защиту потоков данных практически «вручную» с помощью программных средств собственной разработки. И тут неясно, какой счёт будет в схватке с киберпреступниками. Но такая ситуация должна не тормозить отрасль, а наоборот стимулировать развитую инфраструктуру: разработку специализированного ПО, создание новых ультра защищённых систем хранения и т.д.

Базы данных — следите за защитой

20 декабря 2017 года началась атака на базы данных Mongo DB. Поначалу происходили точечные инциденты, но буквально за неделю были полностью уничтожены тысячи серверов Mongo DB (оценочно около 28 000, а это больше половины всех баз Mongo DB, доступных через сеть Интернет). Атаковали не все базы подряд, а те, которые были доступны через всемирную сеть и не имели пароля в учётной записи администратора СУБД. Взамен своих данных пользователи получили сообщение о выкупе, более того, группы хакеров обменивались информацией и запрос о выкупе мог появиться второй и третий раз (при этом хакеры просили от 150 до 500 долларов, это сравнительно небольшие суммы, на которые компании шли с относительной лёгкостью). Увы, взломщики оказались не этичными и часто забывали экспортировать и сохранить данные каждой из баз, вследствие чего часть компаний потеряли свои данные навсегда. Кстати, атака получилась такой массовой из-за того, что проводилась не вручную как разовый акт, а с помощью автоматизированных скриптов. И вот скажите после этого, неужели разработчикам и системным администраторам было невдомёк, что настройки СУБД по умолчанию делают базу открытой для атаки и максимально уязвимой? А где были бэкапы? Риторические вопросы, жёсткий урок, который, кстати, не всех научил.

Облачные системы и сервисы — данные проливаются дождём

Мы — разработчики десктопной CRM-системы RegionSoft CRM и, конечно, каждый день нос к носу сталкиваемся с бизнесом, который считает облако — вершиной корпоративной ИТ-инфраструктуры. Агрессивный маркетинг провайдеров, поставщиков облачных сервисов и даже крупнейших мировых корпораций своё дело делает — тут даже таить нечего. Но никто не исключает человеческий фактор, ошибки конфигурации, инсайдерские вбросы и откровенные взломы. Увы, Mongo DB оказалась не единственной жертвой, среди потерпевших большие неприятности в облаках — клиенты Salesforce, Amazon S3, Bitrix 24, а в недавнем прошлом и Google. И жертвами таких облачных неприятностей становится не только парализованный и лишённый данных бизнес, но и настоящие корпоративные монстры. Так, в июле 2017 года гигантский телеком-оператор Verizon подвергся атаке, в результате которой в Интернет попали более 14 млн. записей персональных данных абонентов из США. Виноват оказался один из поставщиков услуг оператора — NICE Systems, который по случайной ошибке оставил данные открытыми на незащищённом облачном сервере Amazon S3. Утекшие данные включали в себя имена клиентов, мобильные телефоны, PIN-коды, — в общем, всё то, что позволит обойти любую форму аутентификации. Неизвестно, почему Verizon доверил данные израильской компании, но есть версия, что NICE Systems с помощью этой информации просто контролировала работу операторов колл-центров для Verizon. Исследователи утечки выяснили, что горе-поставщик также связан с французским оператором Orange.

Ещё одна история, связанная с конфигурацией Amazon Web Services S3 Cloud, произошла в октябре 2017 года. Из-за ошибки определения прав доступа к данным в открытом доступе была обнаружена база потребительских данных (от персональной информации до предпочтений, ипотеки и т.д.) 123 млн. граждан США. Доступ мог получить любой аутентифицированный пользователь Amazon AWS — то есть по сути каждый, кто мог зарегистрировать даже свежую учётную запись (хоть с «левой» почты). Как выяснилось, к записям имели отношение две аналитические компании и Бюро переписи населения.

Так что же такое эти самые «неправильные конфигурации» (misconfigurations)? Это внутренняя проблема компании, а иногда и провайдера или поставщика услуг, которая может привести к лёгкому доступу к базе безо всяких хакерских уловок. Аналитики Gartner полагают, что на такой тип нарушений безопасности приходится от 70 до 99% всех инцидентов. Накосячить может кто угодно и на любой стороне отношений: админ, разработчик и даже инженер по тестированию, допущенный к «живой» сборке. Хорошие новости: этих проблем можно избежать, если быть чуть более внимательным, не оставлять СУБД без пароля, ну и избегать любимого сочетания admin/admin и не менее любимого root/root.

Это не значит, что стоит отказаться от облака. Но клиентскую базу и важную коммерческую информацию лучше хранить у себя и защищать понадёжнее.

Вчера экзотика, сегодня угроза: криптовалюта

Криптовалюта в этом году не перестанет нас «радовать» новыми схемами мошенничества, краж и киберпреступлений. Очевидно, что пройдёт волна громких исчезновений (нам как представителю бизнеса сложно назвать эти процессы банкротством) биткойн-компаний, сорвавших куш на ICO. Но гораздо более интересно, какие дыры в безопасности блокчейна найдут кибермошенники. На данный момент уже состоялось несколько гигантских по размаху актов кражи биткойнов.

Криптовалютный стартап Tether потерял $31 млн. в токенах. Компания сразу заявила, что не пойдёт на выкуп токенов у мошенников и всеми силами воспрепятствует выходу этого объёма на криптобиржи. Несмотря на то, что Tether уже обнаружил адрес, по которому хакер держит украденные средства, механизм атаки понять не удалось.

Словенская криптобиржа NiceHash недавно заявила, что были похищены биткоины стоимостью $64 млн. Это около 4700 BTC, на момент кражи каждый стоил 13 617 долларов. И вновь неясен механизм атаки, как, впрочем, и сумма потери весьма оценочная. Есть версия, что биткойны ушли с кошелька одного из пользователей, причём в момент резкого роста стоимости криптовалюты.

Между тем, каждая такая кража резко компрометирует суть криптовалюты и может снижать курс. Когда в 2016 году с криптобиржи Bitfinex было похищено почти 120 000 биткоинов на $77 млн., падение курса составило 20%. Для биржевого курса любого актива это просто колоссальное падение, по сути, обвал. Опять же, схему мошенничества до конца раскрыть не удалось. Кстати, за несколько недель то того августовского события хакеры сумели украсть Ethereum на $50 млн.

Криптовалюта пока не особо прижилась в российском бизнесе, и, думается, в серьёзных компаниях и не приживётся. Но если вам вдруг захочется привлечь новую аудиторию и принимать платежи в биткоинах или чём-то ещё, помните, что безопасности нужно уделить двойное внимание.

IoT: сами заберут и одежду, и мотоцикл

В ноябре 2016 года ботнет Mirai превратил сотни тысяч камер и устройств DVR в боты для DDoS-атак. В 2017 он вернулся и продолжил разрушительное дело, используя ещё и NVR и расширив свою географию. Такие атаки могут привести к самым непредсказуемым последствиям, ведь поражённые устройства могут быть частью городской инфраструктуры, элементом физической безопасности потенциально опасных объектов и т.д.

В августе 2017 по гостиницам и отелям ударил ботнет WireX, состоящий из десятков тысяч заражённых устройств Android. Примечательно (на самом деле, печально), что заражение произошло через 300 с лишним официальных приложений в Google Play, включая такие безобидные программы как файловые менеджеры и медиаплееры.

Ещё одно проявление IoT-угроз — это уязвимость Bluetooth, получившая название BlueBorn. Без шума и пыли она может быть использована для компрометации систем в ближайшей зоне действия. Это очень опасная угроза с точки зрения потенциального масштаба: протокол Bluetooth используют почти все носимые устройства, а также системы и элементы системы умного дома, которые из соображений экономии нередко используют в офисах, на складах, в небольших производственных помещениях.

Если задействовать IoT, можно в теории получить огромную сеть ботов, которая будет способна надолго «положить» сотни тысяч объектов инфраструктуры и собрать максимум самых ценных данных (о предпочтениях, перемещениях, здоровье и т.д.).

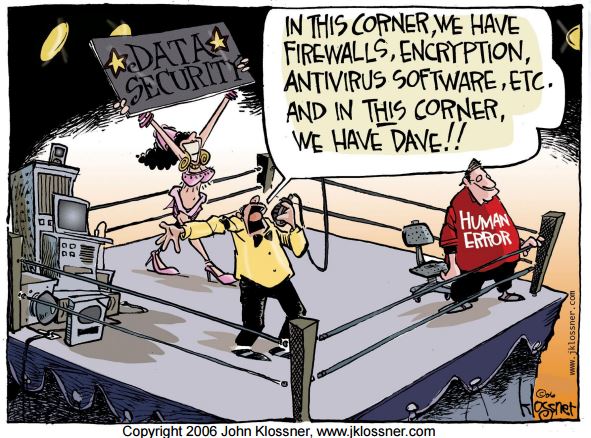

Свои сольют

Мы ранее уже приводили истории, связанные с утечкой данных со стороны партнёров и сотрудников, но повторимся ещё раз. Если причины, о которых мы говорили выше, часто не зависят от нас, а атаки трудно обнаруживаются, то в случае с экосистемой бизнеса вы сами своими руками можете себе навредить. Это непроверенные и неблагонадёжные сотрудники, бизнес-тренеры и консультанты, которым вы сами доверяете свои данные, наивно полагая, что это как бы врачи вашего бизнеса. Ещё это партнёры, подрядчики и иные компании, которые что-то делают для вас или имеют с вами отношения. Когда речь идёт о выгоде, их не остановят никакие подписанные NDA. Во-первых, не все пойдут в суд, во-вторых, их нужно будет ещё найти, в-третьих, даже при разрешении проблем в правовом поле ущерб всё равно останется. Совет тут один и довольно универсальный — думайте головой.

Мы не будем заниматься морализаторством и грузить вас подробными советами по защите корпоративной информации (об этом мы скоро напишем отдельно). Помните просто одно. Вот список:

- ставить сложные пароли на СУБД

- менять настройки по умолчанию

- проводить стратегию ITAM и ITSM

- не доверять новичкам

- не раскрывать данные пред бизнес-тренерами

- ставить минимальную защиту на сайт

- обучать сотрудников безопасной работе с информацией

- обновляться до последних версий корпоративного ПО и OS

- делать бэкапы

- делать бэкапы

- делать бэкапы.

В нём ничего особо сложного и необычного. Но исполнение этих пунктов уже сделает вашу компанию в несколько раз защищённее. Особенно уделите внимание трём последним пунктам — нам до сих пор непонятно, почему их так часто не делают? Может, кто откроет секрет в комментариях.

Ну и уж раз на то пошло, сегодня пятница, вечер которой по традиции может оказаться интересным. Вот вам ещё одно предупреждение:

Наш сайт с абсолютно десктопным ПО для бизнеса и нашей флагманской RegionSoft CRM.

![]() Наш Телеграм-канал BizBreeze. Всякое про CRM и бизнес, по уму, без копипаста и на 90% без рекламы. Вступайте в нестройные ряды.

Наш Телеграм-канал BizBreeze. Всякое про CRM и бизнес, по уму, без копипаста и на 90% без рекламы. Вступайте в нестройные ряды.

→ Кстати, если вы хотите познакомиться с инцидентами безопасности поближе, у IBM есть крутая интерактивная карта. С ней остаток пятницы пройдёт явно незаметнее. Полистайте год справа в блоке текста — и вы увидите, что 2011 сильно отличается от 2017. Инциденты стали масштабнее по охвату (кружки больше — это больше данных охвачено).

that was really a nice blog keep this blog up thanks for sharing this type of blogs.

ОтветитьУдалитьtv repairing course

led tv repairing course

led lcd tv repair training

Good Blog Dear..

ОтветитьУдалитьb2b database

marketing automation software

Nice Blog Thanks For Sharing

ОтветитьУдалитьled tv repairing course

led tv repairing course

led tv repairing course