Российский кардер Роман Селезнёв, сын депутата, приговорён к 27 годам тюрьмы в США

Кардер и сын депутата Роман Селезнёв сказал, что с 2008 года работал под защитой ФСБ

В сегодняшнем переводе мы раскроем подробности того, как федералы поймали русского мега-кардера Романа Селезнёва.

Добрый день, меня зовут Норман Барбоса, я обвинитель в делах расследования компьютерных преступлений Прокуратуры США в Сиэтле, здесь присутствует мой второй помощник Гарольд Чен, бывший судебный обвинитель из Главного управления юстиции Вашингтона, округ Колумбия, сейчас работающий на Google. Он получил большие деньги после того, как мы выиграли это дело, и сейчас счастлив присутствовать здесь вместе со мной.

Я хочу поблагодарить нашего друга, присутствующего здесь, за то, что он предоставил мне ноутбук. Вчера, когда я пришёл сюда, мой компьютер принялся «пищать» и сразу же выдал критическую ошибку. Я подумал, что это могли быть «эти» парни или ФСБ. Я не уверен, но знаю, что многие из вас играют в игру «засеки федерала». Когда мы занимались делом Селезнёва, то среди прочего тоже играли в игру «найди агента ФСБ», так что если вы его увидите, дайте нам знать.

Наша презентация не служит цели подобрать пароль к вашей хакерской империи, потому что это всё равно не работает. Просто это реальная возможность для нас, для управления юстиции, подробно поговорить о том, как мы расследуем дела о компьютерных преступлениях так, чтобы наши обвинения звучали убедительно для присяжных. Мы должны доказать 12 присяжным, что вот этот человек сидел за компьютером, и представить детальные доказательства, из-за чего он попал под суд.

Была ситуация, когда мы были вынуждены представить все свои доказательства в таких подробностях, которые намного превышают общедоступный объём информации. И потом, есть такие дела, которые решаются, если обвиняемый признаёт свою вину или просто не приходит в суд.

Нам очень повезло, что нам досталось это дело — Гарольду, мне и ещё одному прокурору из моего офиса, Сету Уилкинсону. Это было долгое расследование, и мы участвовали в нём с самого начала, этим делом занимался другой помощник окружного прокурора, которая вышла на пенсию ещё до того, как Романа арестовали. Её звали Кэтрин Уорман, она была моим наставником в управлении и прекрасно разбиралась в компьютерных преступлениях. Она работала над этим делом вместе с агентом Дэвидом Данном, который тоже ушёл с правительственной службы перед арестом Селезнёва.

Я уверен, многие из вас слышали о нём здесь, на этой неделе, это прекрасный следователь, который вернулся на службу специально для того, чтобы участвовать в заседаниях суда.

Итак, сегодня я собираюсь рассказать вам о ходе расследования, а затем Гарольд расскажет о доказательствах, полученных нами в результате ареста Романа, о трудностях процесса, вызванных результатами проведения судебно-медицинской экспертизы обвиняемого и о том, как нам пришлось с ними бороться.

Вот небольшая характеристика Романа Селезнёва: он являлся одним из крупнейших в мире похитителей данных кредитных карт, был обвинён тремя Федеральными судами в разных штатах, русский, имеющий недвижимость во Владивостоке и на Бали в Индонезии.

Он занимался кражей данных банковских карт примерно с 2005 года до того, как мы смогли арестовать его и представить перед судом в 2014 году. С 2011 года по 2014 мы предприняли несколько попыток его арестовать, которые не увенчались успехом.

Положение его отца в правительстве России имело большое значение, которое суд не мог игнорировать (Валерий Селёзнёв является депутатом Госдумы от партии ЛДПР). Между нашим и российским правительством возникло напряжение после того, как Роман был задержан на Мальдивах в 2014, результатом чего стало занесение меня и других участников процесса в «чёрный список» русского правительства и запрет на въезд в Россию. К счастью, это напряжение спало, и я снова могу поехать в Москву, где я изучал русский язык. Но на тот момент никто из нас не мог туда поехать.

Благодаря своей преступной схеме Селёзнёв украл много денег, поэтому надеялся с помощью них разрушить судебный процесс. Он имел очень денежную «команду поддержки», которая обеспечивала его защиту.

Селезнёв взламывал карточные сервисы, пользуясь тремя разными «никами»: nCux, Track2 и 2Pac, связанными с тремя периодами его хакерской деятельности.

Первым он пользовался на форумах кардеров, где продавал украденные данные карт с 2002 года, затем он стал пользоваться «ником» Track2 и перед арестом использовал «ник» 2Pac.

Идентификация nCux состоялась в начале 2009 года, когда он «засветился» на множестве форумов кардеров, на этом слайде вы видите его сообщение о продаже данных карт: «Дорогие покупатели, не упустите свой шанс – все карты AMEX по $1 за штуку, VISA, MC, DISCOVER — $5 штука». «Великая распродажа» связана с тем, что в мае 2009 Роман заявил, что уходит на покой и прекращает заниматься хакерством. Его активность на этом поприще отслеживалась ещё с 2002 года, когда он начал продавать карты со всеми данными, включая имя, пароль, дату рождения и № социального страхования. В 2005 году он учёл, что украденные данные кредитных карт пользовались большой популярностью и покупательной способностью, и развил бурную активность. Благодаря этому он попал в поле зрения Вашингтонского подразделения Секретной Службы Кибернетической Разведки. Они принялись отслеживать его активность в интернете и поняли, что это «большой игрок» и стали пытаться разузнать, кто именно скрывался за «ником» nCux. На самом деле транслитерация этого «ника» на русском языке означала «псих» — таким прозвищем наградили Романа друзья за его «взрывной» характер.

В период слежки за ним с 2005 по 2009 год Секретная Служба CIS раздобыла довольно много информации, основанной на «раскопках» открытого интернет-троллинга – хорошая «старомодная» следовательская работа.

В мае 2009 года они совместно с ФБР встретились в Москве с ФСБ и достигли договорённостей относительно обмена информацией, после чего прошёл буквально месяц, и Селезнёв исчез из Интернета, уничтожив все известные ФБР аккаунты. Он разместил этот пост в мае, а в июне исчез.

Это отбросило Секретную Службу назад и заставило её переосмыслить способ ведения международного расследования и обмена информацией в этом конкретном деле.

Естественно, Селезнёв не собирался уходить на покой – он просто сменил «ник» и на протяжении 2009-2012 пользовался «никами» Track2 и Bulba. На этом слайде показан новый пост Селезнёва, который принялся заново создавать свою империю на сайте carder.su, авторитетнейшем ресурсе кардеров, где Роман уже имел репутацию солидного продавца. Об этом свидетельствует пометка в верхней левой части сообщения под «ником». Это подсказало Секретной Службе, что это не просто какой-то новый хакер, доставший немного украденный карт из своей «заначки», он обладает весом и известностью среди пользователей данного ресурса. Администрация сайта даже предоставила ему монополию в этом деле, выбросив более мелких конкурентов Селезнёва, предлагавших аналогичный товар.

CIS пришла к выводу, что это действительно крупный игрок, и они тут же пометили его на своём «радаре» и в мае 2010 начали расследование. Примерно в то же время местный сотрудник нашего управления Дэвид Данн принял участие в операции SWAT в штате Айдахо, в городе Кер-Д`Ален, которая проводилась в ресторане известной сети быстрого питания Shlotsky's Deli по поводу утечки данных кредитных карт посетителей. Он осматривал там компьютерное оборудование и конфисковал RAM, где неожиданно обнаружил, что компьютер Shlotsky's Deli был подсоединён к сети через российский IP-адрес. Дэвид взял на заметку этот факт, а спустя несколько недель или месяц в сети всплыло множество украденных кредитных карт, которые удалось отследить до места утечки данных, и этой точкой оказался компьютер ресторана «Шлоцки». После этого CIS пригласила Данна участвовать в эпизоде расследования дела, связанного с найденным в этом ресторане оборудованием.

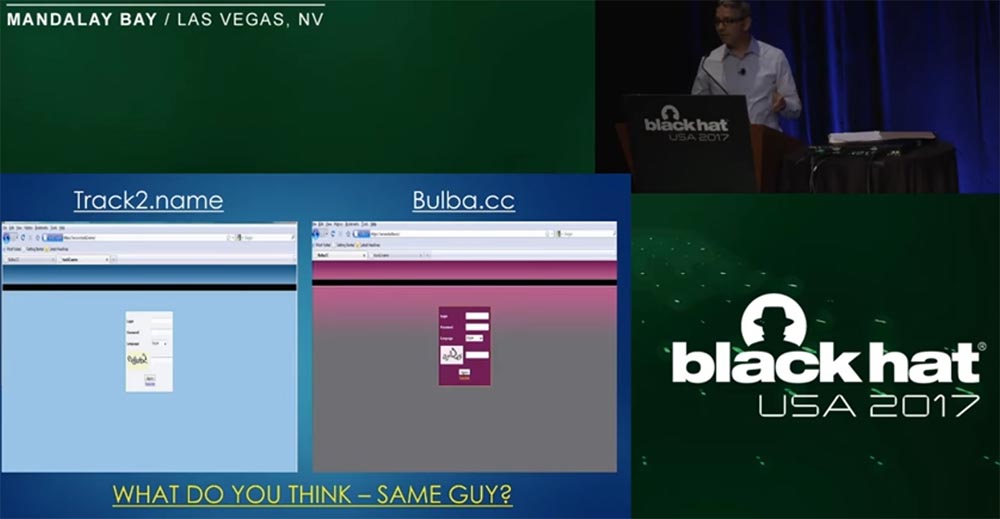

Детектив Данн осмотрел компьютер подозреваемого, который конфисковал в ресторане, и обнаружил, что парень просматривал эти два сайта: Track2.name и Bulba.cc и общался в чате с человеком по имени Track2.

Тот сказал ему, что его сайт Track2.name прикрыли, но сотрудник ресторана может продать номера карт на другом сайте, Bulba.cc. Детектив стал исследовать оба эти сайта, чтобы узнать, один ли хакер скрывается под этими двумя «никами». Он исследовал регистрацию домена и выяснил ящик электронной почты, с которого происходила регистрация, исследовал другие ящики, расположенные в США, также связанные с этими аккаунтами. Восточный район Вирджинии поддержал расследование этого дела совместно с CIS, и в октябре 2010 года они начали собирать ордера на предоставление информации. Детектив Данн ожидал предоставление информации несколько недель, потому что это не такое дело, которое можно провернуть за одну ночь. Кроме того, некоторые ордера возвращались, так как бывали случаи, когда регистраторы почтовых сервисов отказывали в предоставлении информации.

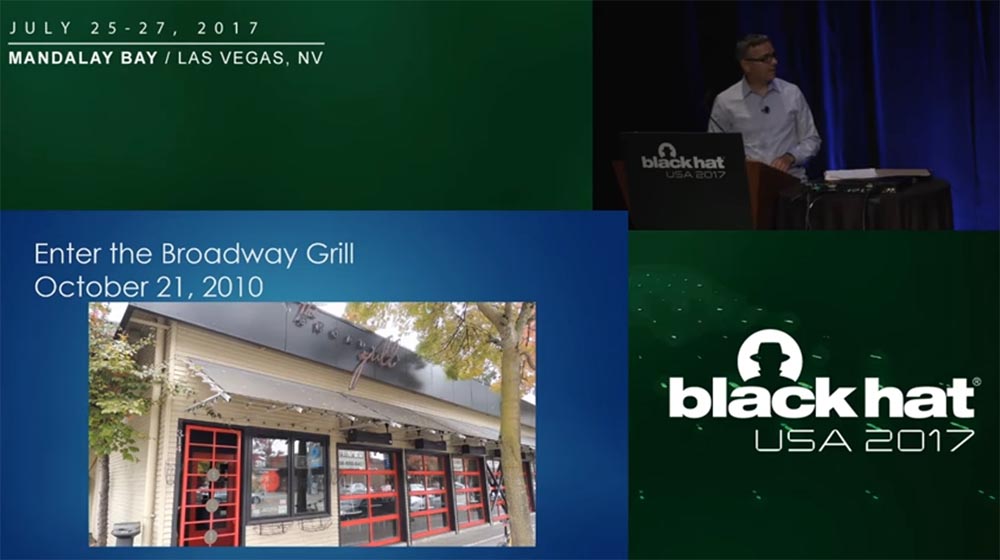

И пока он ждал, 21 октября 2010 года состоялся второй взлом – на этот раз в одном из старейших ресторанов Broadway Grill на Капитолийском холме в Вашингтоне.

Детектив Данн прибыл в Вашингтон и вместе с местным детективом принялся изучать компьютеры точек продажи. Они выяснили, что компьютеры были настроены очень слабо в отношении обеспечения безопасности информации посетителей, так как хранили данные 32 тыс. кредитных банковских карт в виде простых текстовых файлов. И эта информация уходила на тот же самый IP-адрес, который использовался в компьютерах ресторана Shlotsky's Deli в Айдахо. Здесь детективу удалось продвинутся несколько дальше, так как он сумел обнаружить, что кто-то разместил в компьютерах Broadway Grill вредоносное программное обеспечение, которое перенаправляло данные на вредоносный сервер при ручном наборе адреса, связанного с тем же IP-адресом, что и Shlotsky's Deli.

Детектив Данн понял, что теперь у него появилась возможность расследовать преступление у себя дома, поэтому больше нет необходимости путешествовать в Вирджинию или Айдахо и можно возбуждать дело здесь, в западном районе Вашингтона.

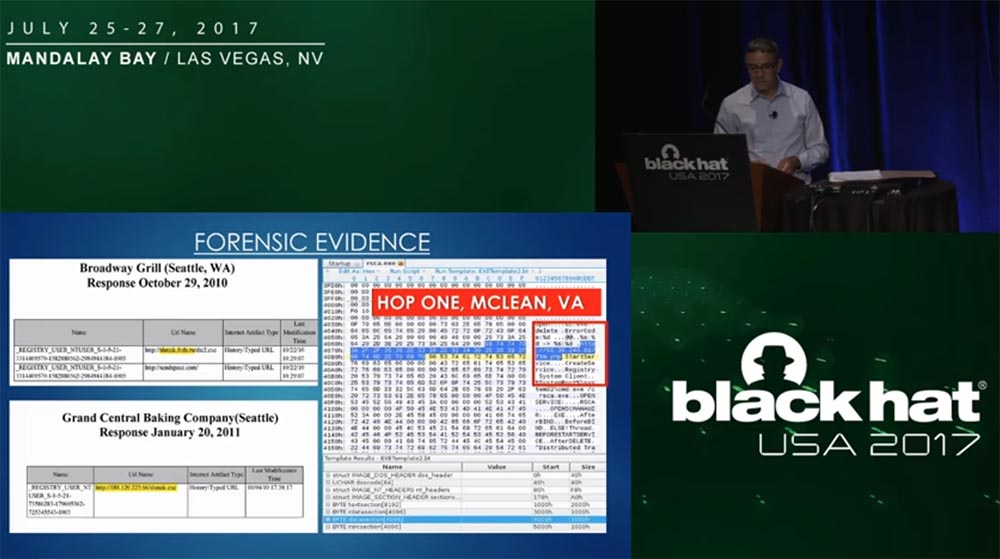

Дальше дело начало стремительно раскручиваться. На протяжении ноября 2010 – февраля 2011 детектив выяснил, кто зарегистрировал сайты кардинга. Он нашёл почтовые ящики почты Yahoo, которые привели к серверу HopOne в МакЛине, Вирджиния. Здесь он выяснил, что с IP-адресов компьютеров в «Шлоцки» номера карт пересылались на сервер в России.

При исследовании аккаунтов Yahoo он выяснил, кто купил сервер HopOne в МакЛине. Для это он провёл легальное тестирование проникновения на сервер Yahoo с целью отследить входящие и исходящие соединения. Это не позволило исследовать контент, но дало ему IP-адреса входящих и исходящих соединений, номера некоторых портов, объём передаваемых данных. Кроме того, он увидел, что этот сервер соединён с сотнями компьютеров по всей территории США, многие из них были установлены в ресторанах. Когда он начал проверять их IP-адреса, то узнал, что почти все эти компьютеры были связаны с сервером HopOne, и нашёл дюжины пострадавших по всей стране, пользовавшихся точками продаж в этих ресторанах.

На следующем слайде показаны доказательства вредоносного вмешательства в компьютеры, оформлявшие оплату с кредитных карт во многих ресторанах и кафе.

Здесь показаны IP устройств, с которыми соединялось это вредоносное ПО и отправляло данные карты на один и тот же сервер HopOne.

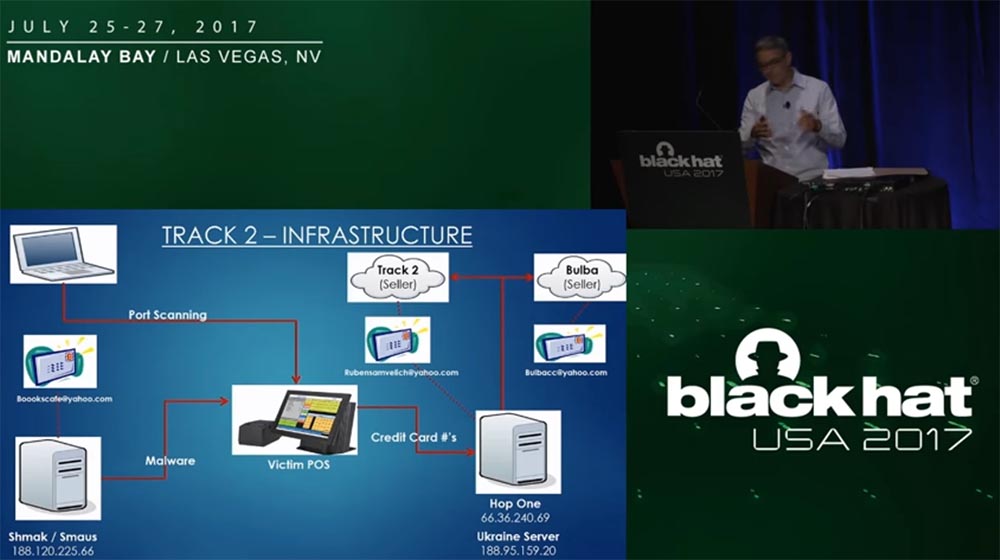

Далее показана инфраструктура этой преступной схемы. Здесь нет ничего особенного – это обычная ботнет сеть, использующая несколько уровней передачи данных.

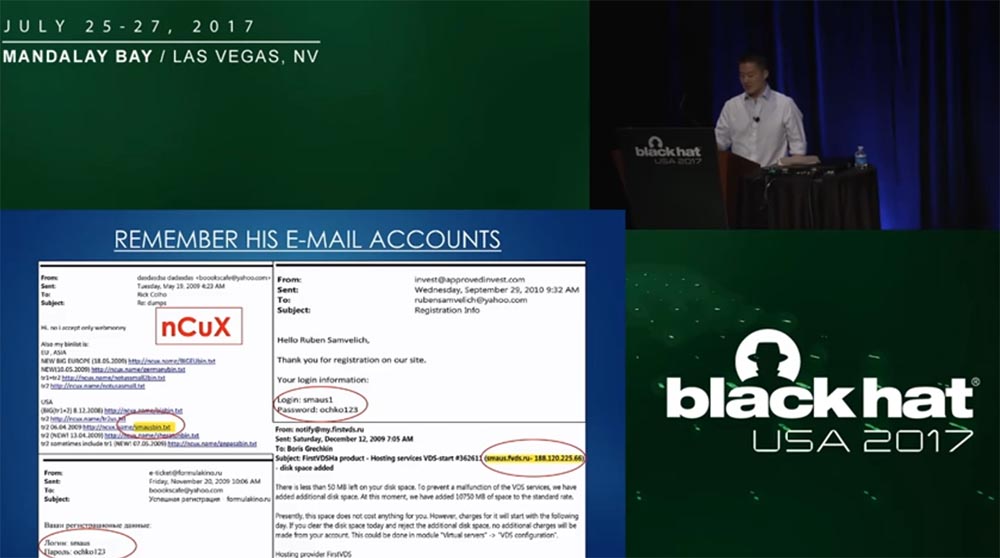

Компьютер Романа показан в левом верхнем углу. Детектив Данн обнаружил множество хакерских инструментов на сервере HopOne, которые позволили воссоздать схему Селезнёва. Русский хакер выполнял сканирование портов платёжного терминала жертвы на предмет нахождения открытых RDP соединений. Как только он находил такое соединение, он взламывал его с помощью атаки Brute-force с подбором пароля и выкачивал данные карт на сервера пользователя под «никами» Shmak/Smaus с IP адресом 188.120.255.66, сервер HopOne с IP 66.36.240.69 и украинский сервер с IP 188.95.159.20. Оттуда данные поступали на сайты кардеров — продавцов под «никами» Track2 и Bulba.

Слева вы видите почтовый ящик Yahoo, который использовался для регистрации сервера Shmak/Smaus, справа – почтовые ящики Yahoo для Track2 и Bulba. При этом средний почтовый ящик, связанный с Track2, был также связан с сервером HopOne. Исследование сервера HopOne привело к открытию сотни файлов, в которых хранилось почти 400 тысяч номеров кредитных карт. Все они хранились очень удобно для нас, так как содержали IP-адреса жертв. Это позволило нам быстро идентифицировать всех потерпевших и собрать больше доказательств.

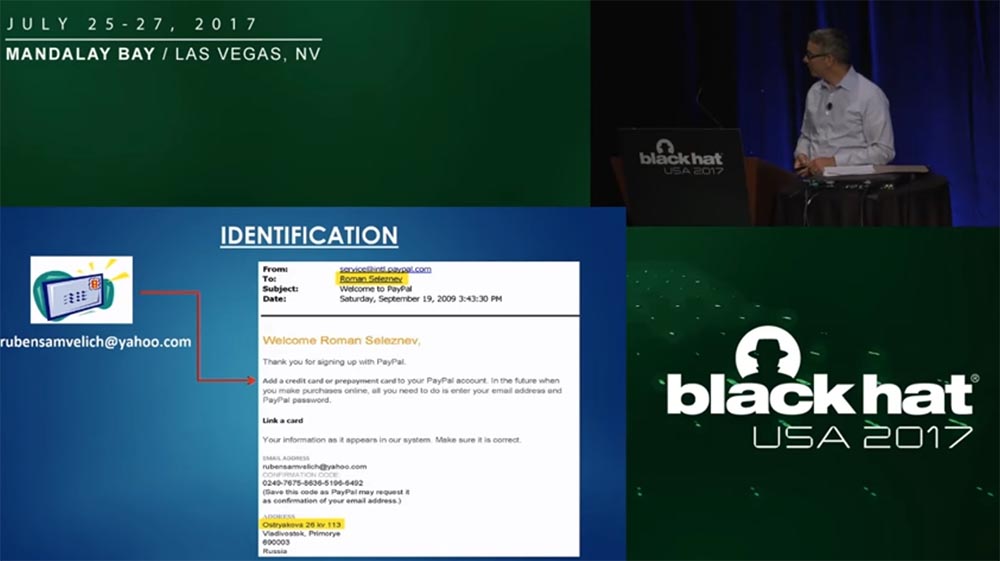

Что касается адресов электронной почты, то они позволили нам идентифицировать Селезнёва. Он использовал один из адресов почтового сервиса Yahoo, на которые приходили различные уведомления. В ящике rubensamvelich@yahoo.com мы обнаружили письмо об успешной регистрации Романа Селезнёва в платежной системе PayPal 19 сентября 2009 года. Это послужило одним из самых сильных доказательств против Романа, которое обнаружил детектив Данн. На предыдущем слайде видно, что аккаунт rubensamvelich вёл на сайты продавцов краденных карт, поэтому использование этого ящика регистрации на PayPal было крупнейшей ошибкой Романа.

Он не подумал, что основой американских платёжных систем является сохранение копий подобных сообщений о регистрации пользователя, где имеются все его идентификационные данные. Здесь указан адрес его регистрации во Владивостоке, который послужил идентификацией особы во время проверки паспорта при аресте.

Второй аккаунт, boookscafe@yahoo.com, который мы нашли, использовался Романом много лет. Это было ещё одной ошибкой Селезнёва, так как он использовал этот ящик ещё в 2006 году.

.

Ящик boookscafe не помог в расследовании современной инфраструктуры хакерской сети Селезнёва, однако помог установить его связь с пользователем, известным под «ником» nCux. Мы отследили множество связанных с этим вещей, включая заказ букета цветов для его жены. К нему прилагалась почтовая открытка со словами, что «ты самая красивая, но Ева всё-таки красивее тебя»! Ева – это имя его дочери, которое тоже было внесено в его паспорт, и послужило ещё одним доказательством идентификации при аресте. Мы также нашли его заказ для российского интернет-магазина, с домашним адресом во Владивостоке, размещенный с помощью этого ящика.

В конце концов мы обнаружили самое значимое доказательство на сервере HopOne, где он хранил все свои хакерские инструменты для взлома и номера украденных кредитных карт. Селезнёв использовал этот сервер для бронирования авиабилета на рейс Индонезия-Сингапур, причём в форме брони были указаны его личные данные и номер заграничного российского паспорта. Совпадение данных этого заказа с данными паспорта послужило ещё одним доказательством во время его ареста. В Индонезии располагался его второй дом.

Секретная Служба сложила все эти доказательства вместе, и вместе с детективом Данном слала искать возможные доказательства причастности Селезнёва к другим мошенничествам кардеров. На следующем слайде показано доказательство того, что все подобные дела так или иначе связаны друг с другом, а кардеры долгое время работают друг с другом и связаны один с другим общими интересами.

Этот чат 2007 года из расследования, проведенного департаментом Восточного района Нью-Йорк. Если вы помните, расследование началось ещё в 2002-2003 годах. Оно касалось хакерского сообщества Carder Planet и было очень успешным для Нью-Йоркского управления. Мистер Карранза был одним из задержанных по этому делу, и в его компьютере был обнаружен чат между ним и неким nCux 111, который сообщил ему свои настоящие данные – имя, фамилию, домашний адрес во Владивостоке, два почтовых ящика, в числе которых был указан и boookscafe@yahoo.com. Эти данные потребовались Карранзе для сделки с Селезнёвым.

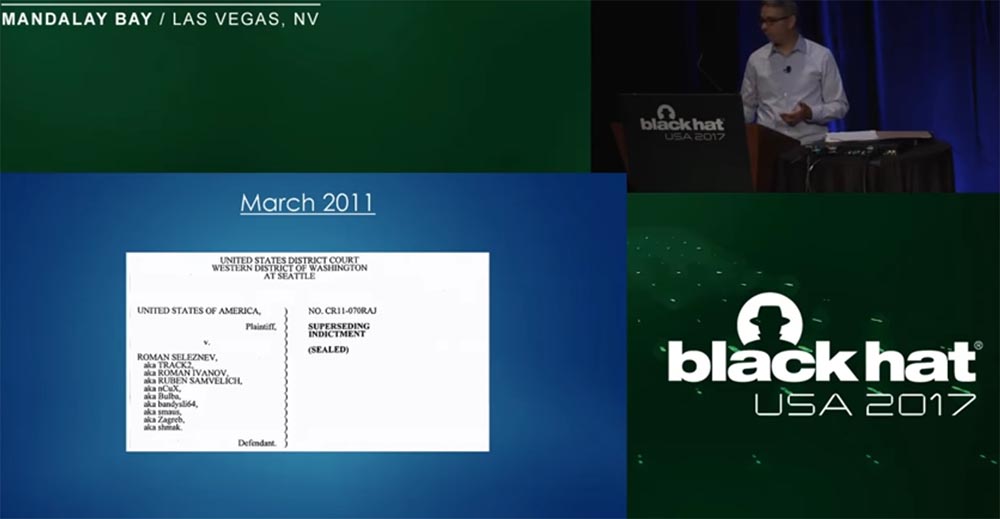

Собрав все эти доказательства, детектив Данн и представитель прокуратуры обратились в 2011 году к Большому Жюри и получили обвинительное заключение, которое вменяло Роману Селезнёву, известному под 9 хакерскими «никами», совершение компьютерных преступлений, мошенничество с банковскими картами, использование средств для взлома трафика и так далее.

К несчастью, вскоре после этого Роман, будучи в Морокко, серьёзно пострадал от взрыва кафе в Могадишо 28 апреля 2011 года во время атаки террористов. Они с женой сидели на 2-м этаже ресторана, который был сильно разрушен бомбой. Его доставили в Москву, где он несколько месяцев провёл в коме и перенёс несколько операций. Детектив Данн несколько раз заходил на сайт bulba.cc, чтобы проверить активность его администратора, однако всё, этим аккаунтом продавца-администратора не пользовались, на сайте появлялись лишь сообщения пользователей, которые знали что с «боссом» произошёл несчастный случай и желали ему скорейшего выздоровления. Наконец, в январе 2012 этот магазин украденных карт был закрыт.

Детектив Данн на протяжении 2011-2013 годов продолжал изучать прошлые и настоящие перемещения Романа по свету, разыскивая подтверждения его преступной деятельности и связанные с этим записи. Он выяснил, что Селезнёв часто летал в свой дом в Индонезии через Корею, и договорился с корейскими властями по поводу получения ордера на арест Романа там, чтобы уже из Кореи препроводить его в Америку. К сожалению, вскоре были введены прямые рейсы из России и эта возможность отпала.

Был промах в Германии, когда там чуть не задержали парня с похожим именем, и Интерпол в последний момент понял, что это не он. Были попытки попытаться задержать его в Австралии, если бы он использовал эту страну при путешествии в Индонезию, но не одна из этих попыток не увенчалась успехом.

Вы можете спросить, почему не обратились напрямую к Российским властям и не потребовали его выдачи, но дело в том, что Россия не выдаёт своих граждан другим странам. Как мы убедились ранее, наша надежда на добросердечное сотрудничество потерпела провал.

Между тем Роман основал новую империю – сайт 2pack.cc, который существовал с 2013 года до момента ареста в 2014. Там он позиционировал свой сайт как собрание лучших продавцов ворованных данных в мире, обещал круглосуточную поддержку покупателям и ежедневное обновление ассортимента самых разных банковских карт. На этом сайте продавался величайший объём данных, и он опячть папал в поле радара Секретной Службы CIS. Селезнёв не только продавал свой вредоносный эксплойт, он хотел не просто продавать данные украденных им карт, но обладал такой мировой известностью, что крупнейшие хакеры-кардеры из Home Depot Neiman и Marcus Target обращались к нему по поводу перепродажи своих карт. Целая куча хакеров устремлялась к нему на форум, так он давал лучшие цены за их товар.

Он шикарно жил, отдыхал в прекрасных местах, имел отличные автомобили – на следующих слайдах показаны фотографии из его личного архива, сохранённого на его компьютере. Он путешествовал на Мальдивы, жил в Индонезии, в Китае, пользуясь доходами от своей хакерской империи. Сейчас он поменял свои шикарные апартаменты на камеру в тюрьме острова Гуам.

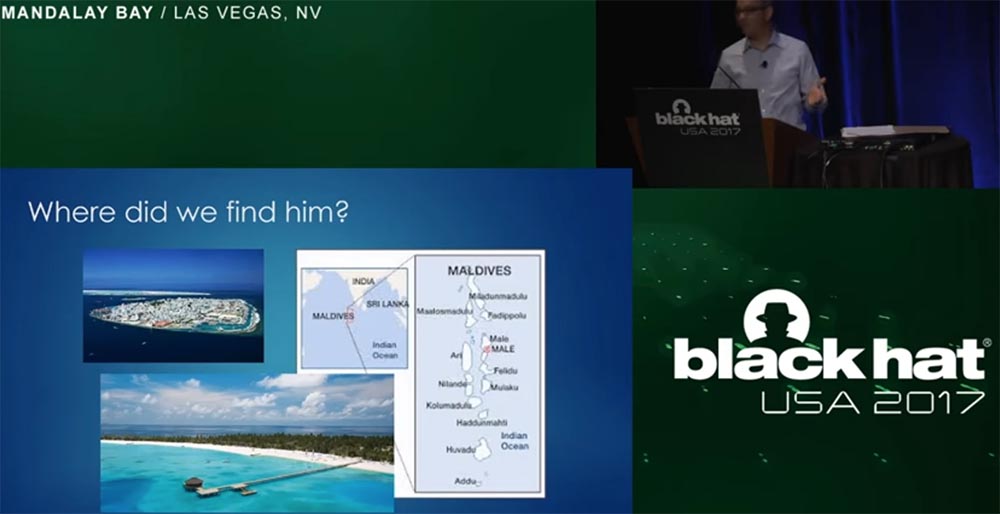

Сейчас я расскажу, где мы его всё-таки смогли задержать – на Мальдивах. Я начал занимался этим делом в начале июля 2014 года, когда Кэтрин Вормер пригласила меня как помощника участвовать в процессе, но тогда я ещё не знал всех обстоятельств дела. Мне позвонили из офиса Гарольда, когда я был в своём авто, и сказали: «Мы обнаружили Романа Селёзнёва на Мальдивах»!, на что я им ответил: «Где находятся эти Мальдивы и кто такой Роман Селезнёв»?

К этому делу привлекли около 20 человек из Государственного Департамента и Секретной Службы DOJ, на связи были наши посольства в Москве и на Шри-Ланке. Это была уникальная операция, проведена Секретной Службой США – два дня непрерывного наблюдения, никаких угроз экстрадиции и слаженное взаимодействие множества агентств.

Типичная экстрадиция занимает от 6 месяцев до 4 лет в зависимости от страны, с корой мы взаимодействуем. Мы узнали об отдыхе Селезнёва на Мальдивах 1 июля, агенты спецслужб прибыли туда 3 и 5 июля и при содействии местных властей задержали Романа, когда он на 3 часа прибыл в аэропорт по завершению отдыха. Они тут же посадили его на частный самолёт и через 3 часа он уже был на острове Гуам. Эта операция является величайшим примером кооперации правительства США и Мальдив.

Дальше наш разговор продолжит Гарольд, который расскажет о ходе процесса.

Нам повезло не только с арестом, но и с тем, что удалось получить множество доказательств, которые были при нём – ноутбук, iPhone, паспорт, путевые документы. Мы смогли связать имеющиеся в них данные с собранными на протяжении многих лет уликами, найти его письма на серверах, установить неопровержимую связь с «никами» nCux, Smaus, Ochko123. Существовал одинаковый шаблон, который он использовал в электронных письмах – одинаковые имена пользователя и пароли smaus, shmac, ochko. Угадайте, каким был пароль от его ноутбука. Ochko123! Я скажу, почему вам не стоит использовать слово «очко» в качестве пароля от своей хакерской империи – на русском оно означает «дырка в заднице» (butthole на английском).

Это было большой ошибкой – использовать одну и ту же технологию, одни и те же пароли при создании инфраструктуры своей хакерской империи. В его компьютере нашли около 1,7 миллиона номеров кредитных карт, и можно уже больше ничего не говорить, когда в вашем ноутбуке во время отдыха находится свыше 1,7 млн. краденных карт.

Мы нашли в его ноутбуке веб-страницы, которые доказывали, что он, как и многие в этом зале, был маркетологом, который пытался научить людей, как пользоваться номерами украденных карт. Он создал целый учебник, в котором рассказывалось, как купить продукт в магазине, пользуясь такими номерами, правда, он размещал информацию о том, что это противозаконно. Он писал, что вы можете купить энкодер магнитных карт MSR 206, перекодировать свои собственные карты и применять их в магазинах, и учил, как записать украденные данные, купленные на его сайте, на пластиковые карты и т.д. Вот как он выстроил свою империю.

Знаете, что ещё было в его ноутбуке? PACER – публичный доступ к электронным протоколам судебных заседаний, который позволял пользователю изучать дела в федеральном, апелляционном, окружном и арбитражном судах США. Роман был хитрый – прежде чем отправиться путешествовать, он проверял, не засветилась ли информация о нём или его «никах» в каком-нибудь криминальном деле, включая старые псевдонимы, такие как Bulba.

Вы можете спросить, почему при таким количестве неопровержимых доказательств он вообще согласился на судебный процесс, вместо того, чтобы сразу признать свою вину и надеяться на смягчение приговора?

Дело в том, что Роман имел 2 стратегии поведения на суде. Он надеялся, что его отец сможет «собрать сливки» со своего политического положения и сумеет договориться с влиятельными людьми в США. Они не могли придумать ничего другого, как подкупить обвинителя, и открыто обсуждали это во время своих совместных телефонных разговоров. Отец сказал ему: «Мы можем заплатить им всем, и на этом конец»! На что Роман ответил: «Об этом я и говорю, предложи им это». Отец произнёс: «Да, я изучаю этот вопрос… думаю, это вариант».

Позже мы узнали, что размер взятки достигал 10 миллионов долларов. Я не знаю, за кого он принимал работающих над этим делом, но обратно деньги ему точно бы никто не вернул.

Далее были ещё звонки из тюрьмы, в которых использовались такие кодовые фразы, как «дядя Андрей», «путешествие в больницу», «волшебное зелье», «поездка на рыбалку» и так далее. Вероятно, это было обсуждение вариантов побега и дядя Андрей означал возможность вытащить его из тюрьмы. Вот на слайде фото дяди Андрея, так что если кто-то увидит его здесь, на конференции Black Hat, пусть сообщит об этом охране.

Его защита выбрала известную тактику, которая состояла в том, что Селёзнева кто-то подставил, не важно, правительство США или другой хакер. Его адвокаты заявляли на суде, что кто-то подбросил ему улики на ноутбуке, или хакер, или правительство, после того, как агенты забрали его ноутбук в аэропорту. Они заявляли, что после того, как ноутбук вернули, даты нескольких тысяч файлов были модифицированы и это подтвердила экспертиза. У него был ноутбук с ОС Windows 8, такой гибрид планшетного компьютера, который никогда не выключался и был постоянно в режиме ожидания.

Эта ОС в режиме ожидания действительно выполняет свою работу по проверке данных, перезаписывает некоторую информацию, поэтому естественно, что штампы времени и даты служебных файлов были изменены. Поэтому мы обратились к специалистам по компьютерной криминалистике, которые провели исчерпывающий всеобъемлющий анализ данных на ноутбуке и ответили на ключевые вопросы о сети, пользователе и активности системы, то есть установили, кто последним пользовался данным ноутбуком.

Они исследовали такие «следы» Windows, как ключи реестра, журнал событий, использование мониторинга активности системы, журнал USN и объём теневого копирования. Первый вопрос, который они рассмотрели, касался сетевых соединений. Согласно записям, первый раз компьютер подключился к сети в субботу 21 июня и отключился от неё 3-го июля, а профиль пользователя назывался KANIFUSHI. Этот самый «Канифуши» был названием отеля, где останавливался Селезнёв во время отдыха на Мальдивах. Так что хакеру, который бы захотел подбросить там улики Роману в компьютер, пришлось бы заплатить за пребывание в этом отеле больше 20 тысяч долларов. В этом компьютере была также SIM-карта, которая показала, что последнее подключение было к сети российского оператора сотовой связи «Мегафон». Журналы сетевой активности также показали, что последней сетевой активностью была связь с сетью отеля «Канифуши».

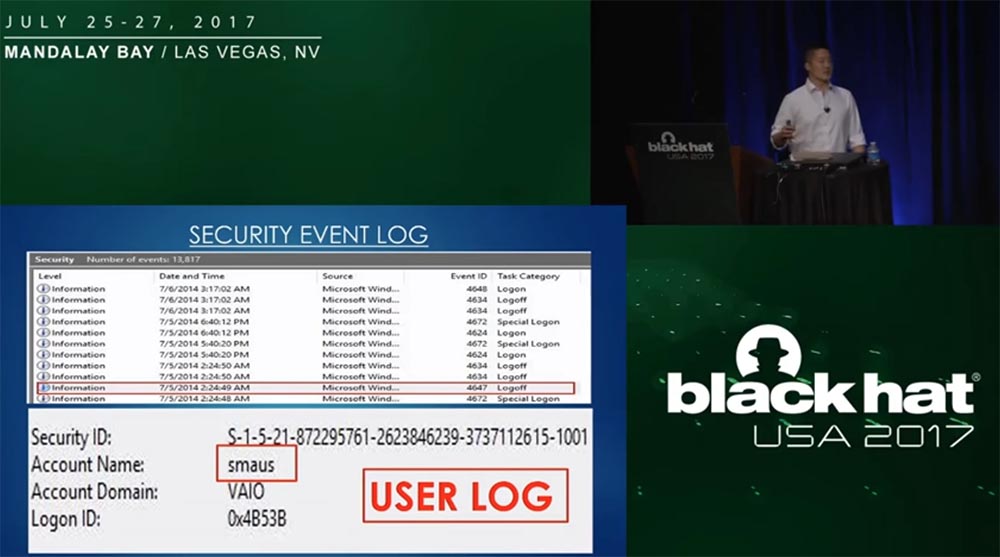

Так что на суде была представлена основательная доказательная база. Далее мы использовали записи событий безопасности компьютера, чтобы проследить, кто был последним пользователем данного компьютера, чтобы доказать, что им невозможно было управлять откуда-то дистанционно при помощи пульта, а за ним работал физический пользователь. И тут мы обнаружили знакомый логин smaus, который означал, что именно это лицо последний раз пользовалось компьютером.

Монитор использования системных ресурсов SRAM показал, что последней программой, запущенной пользователем, был браузер TOR. Далее в этом журнале содержались автоматической активности операционной системы, которые доказывали, что больше никакой человек не вмешивался в работу компьютера.

Мы также исследовали скрытые доказательства, такие как удалённые файлы и фрагментированные кластеры жесткого диска slack space, архивированные записи в виде теневых копий. Мы извлекли цельный файл теневой копии, который показал все данные, имеющиеся на компьютере перед арестом Селезнёва. Мы использовали также сохранённые улики в виде записей сотового телефона, сохранённые в «облаке» и на компьютере фотографии, исследовали его паспорт и так далее. И представленные нами улики послужили убедительным доказательством для суда, который длился 8 дней. В результате федеральный судья признал Селезнёва виновным по 38 пунктам обвинения и приговорил к 27 годам заключения.

А сейчас я готов ответить на ваши вопросы.

На вопрос отвечает Норман Барбоса:

— Действительно, у нас не было договора с властями Мальдив об экстрадиции преступников, с их стороны это была не экстрадиция, а высылка из страны. Мы урегулировали правовую сторону этого вопроса, и нам сказали, что если у нас на руках будет ордер на его арест, то при осуществлении агентами Мальдивской спецслужбы высылки Селезнёва в Индонезию мы можем предъявить ему обвинения и арестовать.

Вопрос:

— Не было ли на его компьютере каких-либо зашифрованных файлов, которые вам пришлось расшифровывать?

Ответ Гарольда Чена:

— Нет, он вообще не использовал никакого шифрования.

Вопрос:

— Извлекли ли вы какие-то положительные уроки из того, что несколько операций по задержанию Романа оказались провальными?

Ответ Гарольда Чена:

— Да, службы безопасности начинают работать всё лучше и лучше, и если вас подведёт ваше оборудование или вы совершите какие-то ошибки, службы безопасности смогут отследить, к чему привела такая ошибка и раскрутить весь клубок.

Вопрос:

— Как вы думаете, насколько сложно было бы осудить Романа, если вы не смогли бы подобрать пароль к его компьютеру и не собрать все имеющиеся там улики?

На вопросы отвечает Норман Барбоса:

— Я думаю, что собранных нами доказательств хватило бы для суда ещё до ареста Селезнёва. Возможно, это заняло бы больше времени, но мы располагали очень сильными доказательствами его вины задолго до того, как нам удалось его задержать.

Вопрос:

— Была ли причина ждать после ранения Селезнёва в 2011 году аж до 2014 года?

Ответ:

— У нас просто не было никакой возможности задержать его раньше, чем обстоятельства сложились для нас таким удачным образом, и нам оставалось только надеяться, что он появится в стране, с которой у нас был договор об экстрадиции преступников.

Вопрос:

— Я встречался здесь в США с известным российским адвокатом, которому предлагали выступить защитником Селёзнёва и он отказался, назвав его «твердолобым идиотом». Так вот, изменились ли с тех пор ваши принципы сотрудничества с ФСБ и надеетесь ли вы на взаимодействие с ними?

Ответ:

— Знаете, я не могу обсуждать вопросы, связанные с политическим курсом правительства, я только могу сказать, что полученный нами опыт повлиял на стратегию взаимоотношений в подобных делах.

Вопрос:

— Считаете ли вы, что Селезнёву был вынесен достаточный приговор?

Ответ:

— Как вы знаете, по совокупности пунктов обвинения судья назначил ему 27 летний срок заключения, который учитывал целый ряд обстоятельств, в том числе и размер нанесённого Селёзнёвым ущерба, который оценивался в 169 миллионов долларов. И это основывалось исключительно на данных найденных у него карт, однако многие вещи невозможно было оценить точно, например, какой ущерб он нанёс остальной своей деятельностью. Ещё одним важным обстоятельством для судьи стало то, что Селезнёв пытался обмануть суд во время процесса и упорствовал в своей лжи. Есть многие вещи, которые невозможно подсчитать по методичке, здесь нужно руководствоваться смыслом жизни и её ценностями. У нас было более 400 жертв, и большинство из них не были крупными финансовыми корпорациями, это были обычные мамы и папы, посещающие кафе и рестораны со своими детьми, поэтому действия Селёзнева нанесли по ним ощутимый удар.

Вопрос:

— Почему вы не связались напрямую с властями Индонезии, где проживал Селезнёв?

Ответ:

— Я не могу комментировать это решение, потому что такое решение было принято внутри управления, и нас подключили только на стадии завершения операции по захватку Селезнёва.

Вопрос:

— Как вы использовали iPhone Селезнёва?

Ответ:

— Мы предоставили Apple ордер и они помогли нам получить доступ к телефону, однако там не было никаких существенных улик, в основном личные фотографии.

Вопрос:

— Какое количество банков вам пришлось опросить во время расследования?

Ответ:

— Нам пришлось разбираться примерно с 3700 банками по всему миру.

Вопрос:

— Вы можете сказать, какой была тема встречи наших и российских спецслужб в 2009 году?

Ответ:

— Нет, не могу.

Вопрос:

— Как были наказаны те предприятия, система безопасности которых допустила кражу персональных данных клиентов, размещая данные карт в виде простого текста в POS терминалах?

Ответ:

— Не думаю, что их привлекли к криминальной ответственности, информацию в таком открытом виде имелась лишь в одном ресторане, где хранились данные 32 тысяч карт, но их наверняка серьёзно оштрафовали.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас:Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Комментариев нет:

Отправить комментарий