С приходом в нашу жизнь USB-устройств и USB-портов одним из главных требований к безопасности стало внимательное отношение к точкам подключения, которые способны проводить передачу данных между девайсами. Собственно, по этой причине в ОС Android с самых ранних версий (с 2.0 так точно) существует опция ручного включения порта устройства в режим передачи информации с объектом подключения, т.е. с портом USB. Без активации этой функции устройство лишь заряжается от USB, игнорируя всякие (очевидные) запросы на обмен информацией от второй стороны.

Но Кевин Батлер и его исследовательская группа в области информационной безопасности Университета Флориды недавно обнаружили крайне элегантный и при этом довольно опасный способ атаки на пользовательские устройства через USB-порт. При этом сам порт выступает для наблюдателя лишь как источник питания и может размещаться в любом публичном или не очень месте, например, на зараженном ПК, в кафе или точке зарядки USB-устройств в аэропорте. Для атаки должно выполняться одно условие кроме доступа к обмену данными с портом зарядки со стороны злоумышленника: выход экрана смартфона из поля зрения хозяина (чтобы он не заметил, что устройство стало «жить своей жизнью»).

При этом пароль блокировки экрана обходится одной короткой командой, что дает атакующему доступ к главному экрану смартфона.

Согласно отчету Батлера и его команды, в атаке на смартфоны можно оригинально использовать недокументированные AT-команды для удаленного управления экраном смартфона, что технически исключает различные защитные функции ОС от стороннего вмешательства. Фактически, батлер и его команда нашли способ создать «Ghost User'a», полностью обманывая существующие функции защиты Android и полностью имитируя прикосновения к экрану при помощи низкоуровневых AT-команд. Атаке подвержены устройства Samsung и LG — именно на устройствах этих производителей проводились лабораторные опыты.

Подобный вектор атаки уже давным-давно известен специалистам по информационной безопасности. Первые репорты о том, что подключенное через USB устройство может стать целью атаки злоумышленников датируются 2011-2013 годом. Например, тогда специалисты «Лаборатории Касперского» предупреждали пользователей, что подключение любого USB-устройства подразумевает обмен идентификационными кодами между девайсом пользователя и периферией. Об использовании этого вектора атаки мы также рассказывали в нашей статье об обмане и взломе устройств Apple и их новой функции USB Restructed.

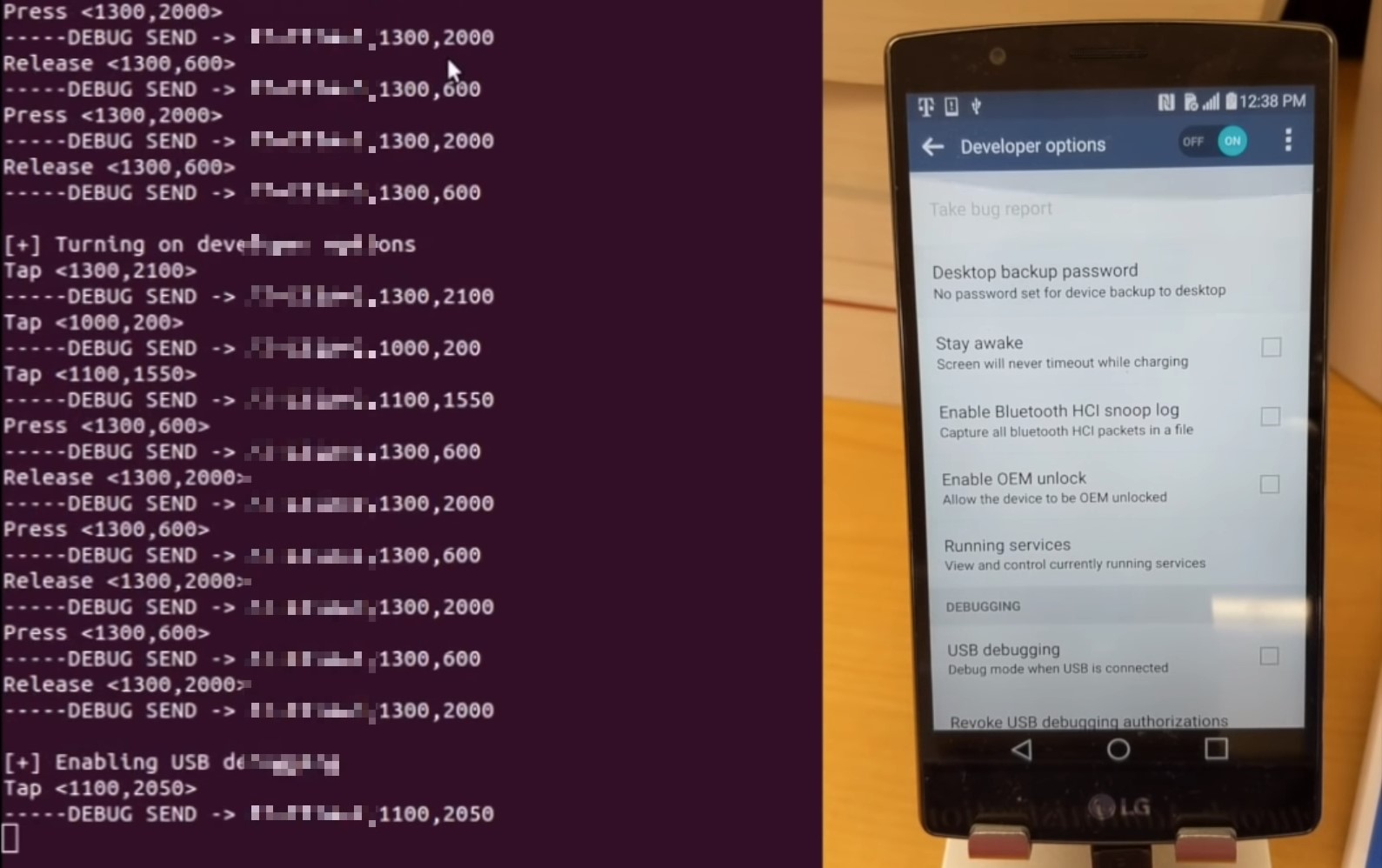

Но если с очевидными атаками на саму ОС бороться привыкли, то использование низкоуровневых AT-команд пока широко не применялось. Батлер и его команда записали целое видео, в котором проводят демонстрацию по удаленному управлению пользовательским смартфоном под видом взаимодействия с экраном. Проста эта атака тем, что как раз первичный обмен идентификационными данными позволяет определить тип устройства, модель и установленную ОС. А далее уже дело за предварительной подготовкой по «слепому» ориентированию. Вот как это выглядит в консоли со стороны атакующего и как ведет себя атакованное таким способом устройство:

Чем грозит эта атака пользователям?

Фактически, возможность использования AT-команд для получения доступа к экрану под видом живого человека дает злоумышленникам полный доступ над устройством. Это значит, что через безобидную с виду USB-зарядку с вашего смартфона могут разослать сообщения, совершить звонок, подписать вас на услуги, переслать всю вашу почту, войти в ваш интернет-банк и украсть коды 3d-Secure, включить камеру и сделать фото, воспользоваться вообще любым приложением на смартфоне, включить developer-mode и даже сбросить устройство «на завод». Проще говоря, все зависит лишь от фантазии атакующего.

Батлер и команда предварительно зарепортили о своей находке и компания LG выпустила еще в июле соответствующие патчи, закрывающие уязвимость. Однако на руках у пользователей остаются миллионы устройств, которые никогда не обновляются. Прямо сейчас команда исследователей проверяет на уязвимость смартфоны других популярных производителей, в первую очередь — продукцию Apple, но сам факт того, что AT-команды можно использовать в подобном ключе уже наводит на мысли, что «дыры» в информационной безопасности современных устройств носят фундаментальный характер. Невольно просится аналогия со Spectre и Meltdown, возможность существования которых, как и в случае с AT-командами (стандарт был разработан еще в 70-х), возникла из-за проблем с архитектурой и выбранным когда-то путем развития технологии.

С документацией исследования можно ознакомиться тут. Также исходники недокументированных команд выложены в репозиторий на GitHub.

Комментариев нет:

Отправить комментарий