О чем идет речь? Протокол DNS был разработан в начале 80-х годов. С тех пор много воды утекло и в протокол DNS понадобилось добавить новые функции и возможности. Такая работа была начала в 1999 году, когда в виде RFC 2671 была опубликована первая версия расширений под названий EDNS0 (Extension Mechanism for DNS). Данная версия позволила снять некоторые ограчения, например, на размер некоторых полей флагов, кодов возврата и т.п. Текущая версия расширенного протокола EDNS описана в RFC 6891. При этом в Интернет продолжали существовать DNS-сервера, которые не поддерживали и не поддерживают EDNS, создавая тем самым определенные сложности при взаимодействии, необходимости обеспечивать обратную совместимость, что в свою очередь приводит как к замедлению работу всей системы DNS, так и к невозможности в полной мере реализовать все новые возможности EDNS.

Но этой вакханалии пришел конец — с 1-го февраля неподдерживающие стандарт EDNS сервера будут недоступны и попасть на них будет невозможно. Будут внесены изменения в самое популярное ПО, отвечающее за работу DNS — Bind, Knot Resolver, PowerDNS и Unbound, которое будет принимать только соответствующий стандарту EDNS трафик. Трафик со старых и необновленных серверов будет рассматриваться как нелегитимный и эти сервера обслуживаться не будут, что может привести к недоступности доменов, которые «висят» на этих серверах.

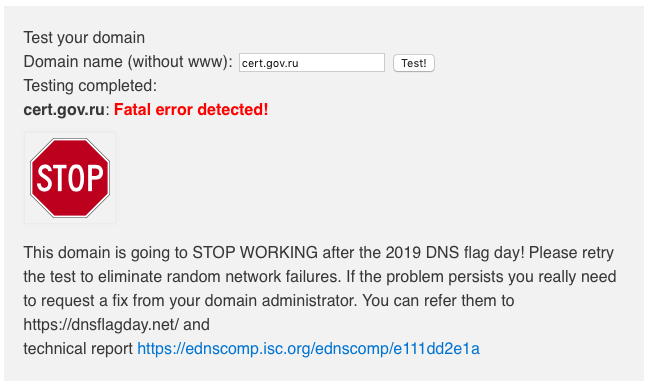

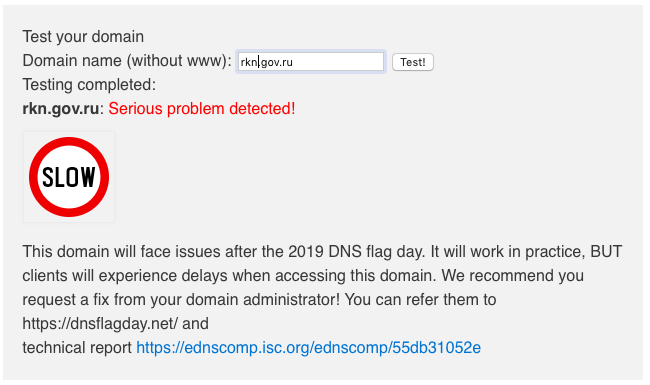

Для большинства компаний DNS Flag Day пройдет незамеченным, так как многие DNS-провайдеры уже обновляют или обновили свое ПО до необходимых версий. Сложности могут возникнуть у тех компаний, кто самостоятельно поддерживает собственные DNS-сервера, а также многих госорганов, которые не слишком оперативно обновляют ПО в своей инфраструктуре, не имея на это либо средств, либо квалифицированных специалистов. В результате с 1-го февраля сайты многих ведомств могут стать недоступны или столкнуться с проблемами с доступом.

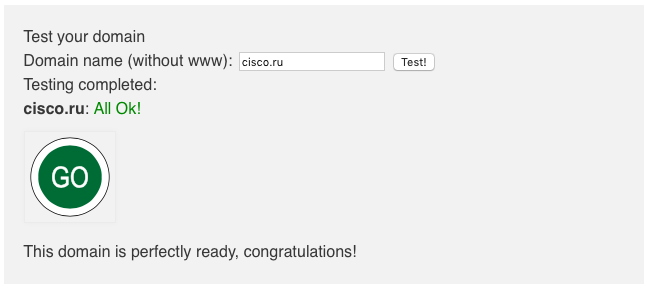

Проверить перспективы доступа к своему сайту в феврале 2019-го года достаточно просто — надо всего лишь зайти на сайт dnsflagday.net, ввести там имя своего домена и получить результат, который будет иметь разные значения. В идеале вы должны увидеть картинку, аналогичную той, которая показана ниже для сайта cisco.ru:

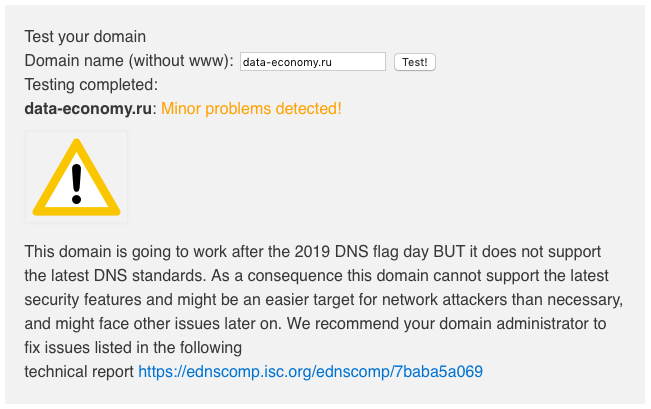

Если вы видите картинку, аналогичную той, которая выдается, например, для сайта АНО «Цифровая экономика», то это означает, что сайт работать будет, но он не поддерживает последний стандарт DNS и не сможет в полном объеме реализовать необходимые функции безопасности и может стать мишенью для хакеров, которые могут (а вдруг) атаковать этот сайт.

Первые две картинки из этой заметки с красными знаками дорожного движения — это самое плохое, что вы можете увидеть. Лучше поскорее обновить ПО, обеспечивающее работу вашего DNS. На сайте dnsflagday.net вы можете получить все необходимые инструкции и ссылки для того, что актуализировать свое ПО. Там же есть ссылки и на различные утилиты для администраторов, которые позволяют сканировать свою DNS-инфраструктуру в поисках слабых мест.

В завершение заметки я не могу не коснуться вопросов безопасности. Дело в том, что некоторые межсетевые экраны могут блокировать DNS-пакеты длиной более 512 байт (с расширениями EDNS), что может приводить к реализации DoS-атак (например, МСЭ может блокировать DNS cookies, которые являются частью EDNS и предназначены как раз для защиты от DoS-атак) и снижению скорости в Интернет. Поэтому стоит обратить внимание на правила ваших МСЭ, так как раньше это было достаточно распространено и многие уже просто забыли, когда и зачем добавлялись правила в свои средства сетевой периметровой безопасности.

До наступления DNS Flag Day остается меньше двух недель — еще достаточно времени на то, чтобы начать соответствовать стандарту и не снижать лояльность клиентов и граждан, которые, столкнувшись с недоступностью или замедленной работой вашего сайта, начнут нелицеприятно высказываться об этом в соцсетях.

Комментариев нет:

Отправить комментарий