Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше.

Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и некоторого технического бэкграунда.

Исходные данные из поста EditorGIB:

- 11 сентября 2018 года — начало массовой вредоносной рассылки

«…в общей сложности с сентября до начала декабря хакеры отправили 11 073 писем с 2 900 различных электронных адресов, подделанных под госучреждения. Обнаружено около 900 различных доменов, связанных с адресами отправителей».

- По содержанию писем представлена информация:

«…в качестве темы письма указывается «Отправка на четверг», «Служебная записка», «Оплата август-сентябрь», «Копии документов» и др.)».

- Информация о вредоносном коде – «Троян RTM».

- Сетевые идентификаторы: домен namecha.in и IP-адреса: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34.

- Согласно выводам аналитика от Group-IB:

«Для получения IP-адреса «C&C» сервера происходит обращение к сайту «namecha.in».

Проверим, что знают сервисы hybrid-analysis.com, virustotal.com о namecha.in. Для расследования буду использовать продукт с названием Lampyre — позиционирующий себя как «Data analysis tool for everyone», по моим впечатлениям, продукт является результатом композиции i2, Maltego и видимо разработчики вдохновлялись Palantir-ом.

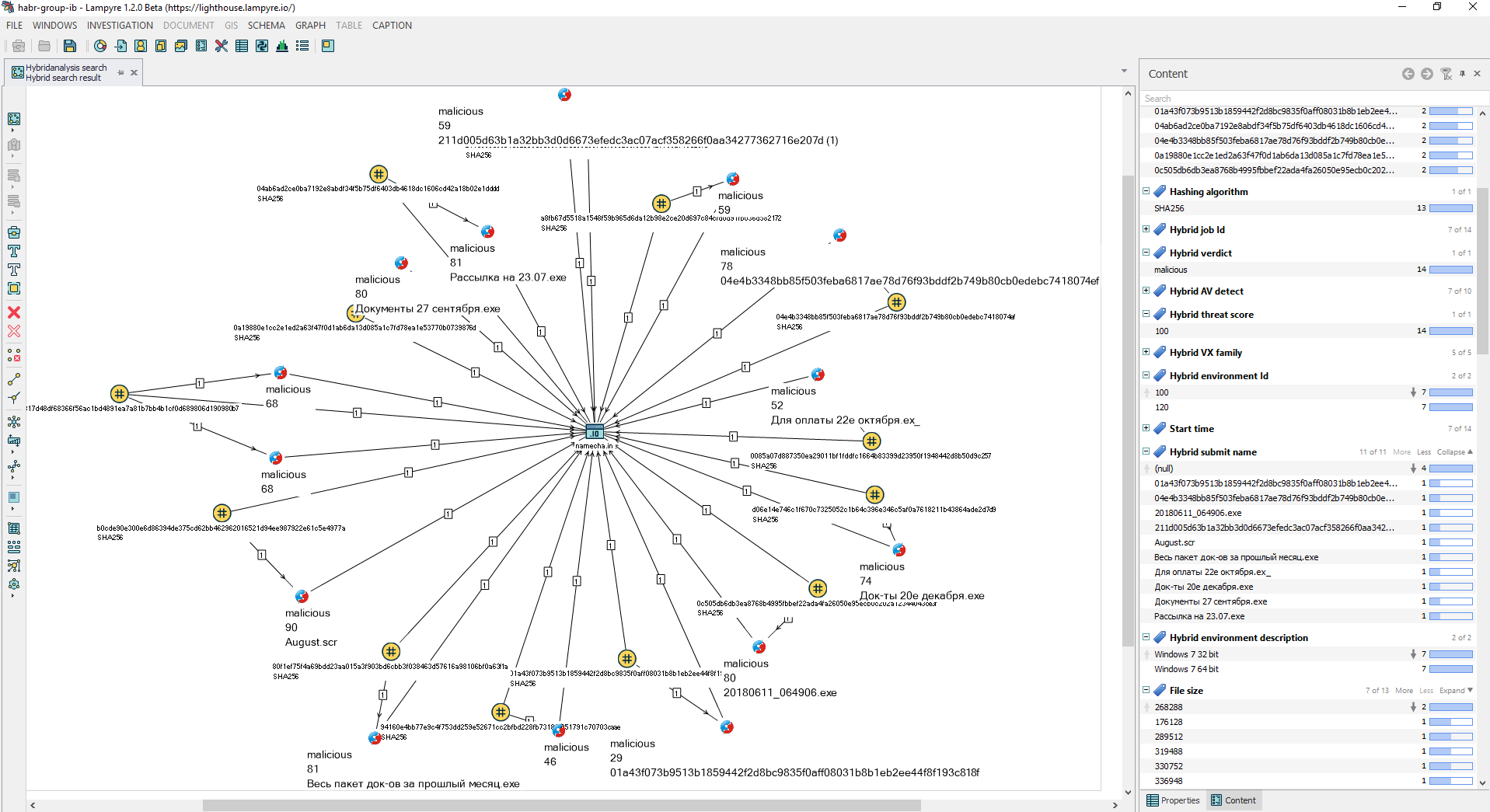

Исполнение запросов Hybridanalysis search, и Virustotal search дает следующий результат:

Видно, что, имена файлов, отправленных когда-то на проверку в сервис Hybrid-analysis, схожи с именами из отчета аналитиков Group-IB.

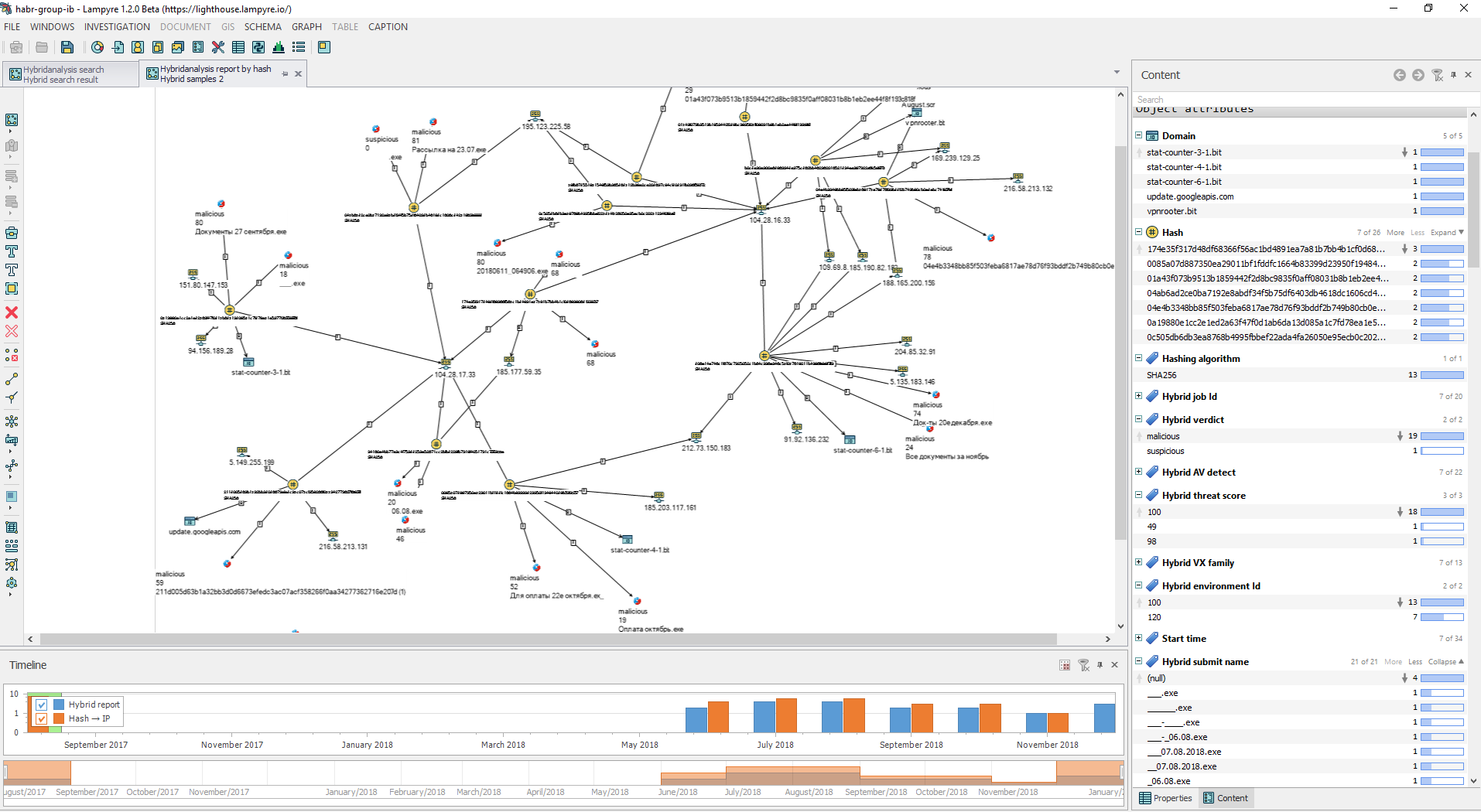

Исполним 2 запроса Hybridanalysis report by hash с входными данными report ids, и hashes из результата предыдущего отчета. Результаты запросов отправим на схему с первоначальным графом и очистим граф от объектов, в которых пока нет необходимости. В результате получаем:

Можно увидеть, что события на графе имеют самую раннюю дату в августе 2017 года, потом провал, и возобновление использования инфраструктуры с начала лета 2018 года.

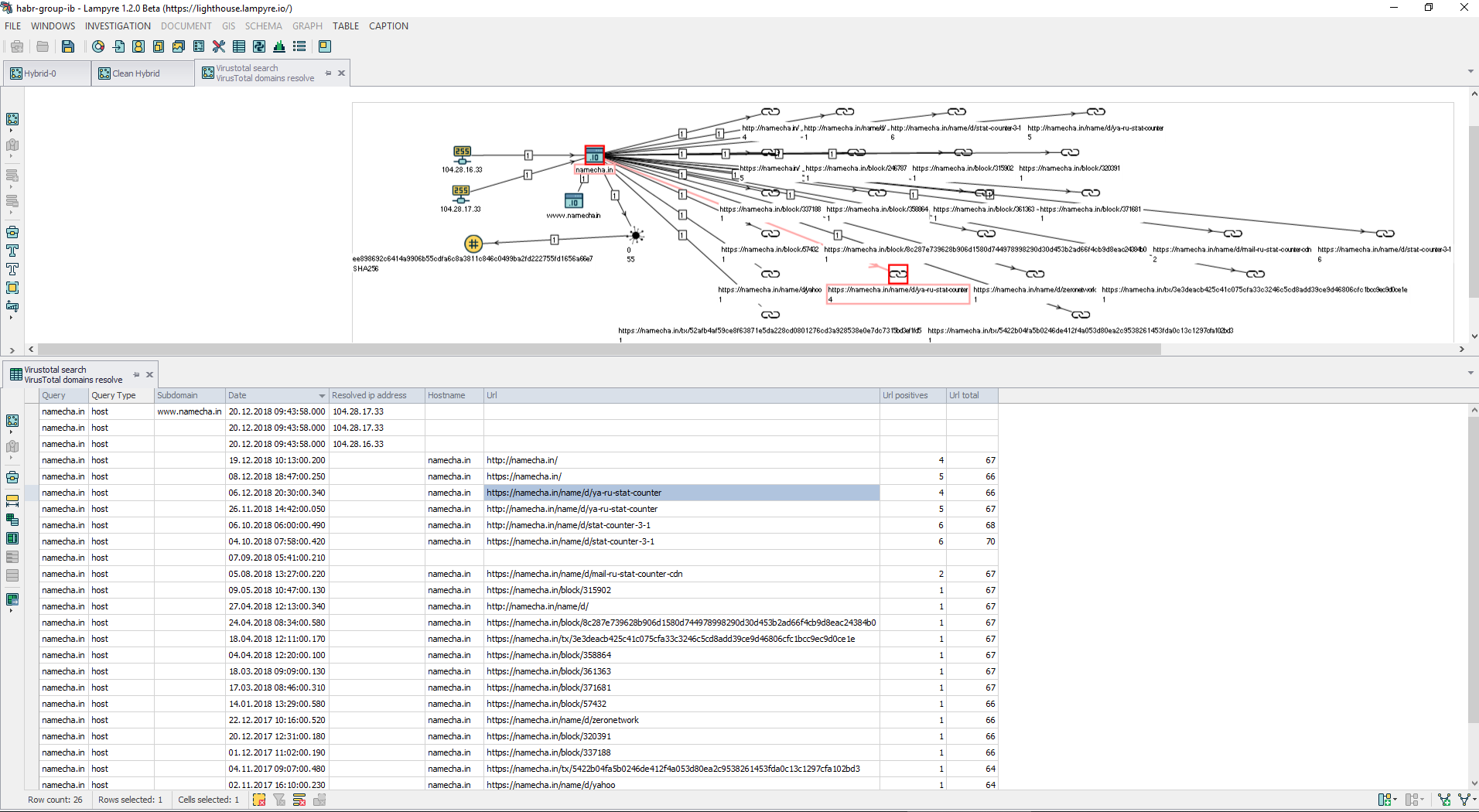

Визуализируем результат от запроса к Virustotal

Подведем промежуточный итог по объектам и результатам:

- Hybrid-analysis:

- 4 домена: stat-counter-3-1.bit, stat-counter-4-1.bit, stat-counter-6-1.bit, vpnrooter.bit;

- 19 ip-адресов: 151.80.147.153, 94.156.189.28, 185.177.59.35, 185.203.117.161, 88.221.214.41, 195.123.225.58, 5.135.183.146, 91.92.136.232, 212.73.150.183, 204.85.32.91, 169.239.129.25, 216.58.213.132, 109.69.8.34, 185.190.82.182, 188.165.200.156, 216.58.213.131, 5.149.255.199, 104.28.17.33, 104.28.16.33

- Virsutotal:

Итак, возникают вопросы:

- Что за доменная зона *.bit;

- Что за urls к namecha.in и какие ответы.

Видно, что доменное имя stat-counter-3-1.bit из данных Hybrid-analysis похоже на url namecha.in/name/d/stat-counter-3-1 из Virustotal.

Изначально, я не имел представления о namecha.in, однако, в общих чертах выяснилось: существует проект Namecoin, еще одно использование технологий «blockchain».

Namecoin — основанная на технологии Bitcoin система хранения произвольных комбинаций вида «имя-значение», наиболее известным применением которой является система альтернативных корневых DNS-серверов.Ресурс Namecha.in — альтернативный namecoin block explorer.

То есть по namecha.in/name/d/mail-ru-stat-counter-cdn вернется информация следующего содержания (сокращенно):

| Status | Active |

| Expires after block | 461917 (30918 blocks to go) |

| Last update | 2018-11-16 10:35:22 (block 425917) |

| Registered since | 2018-06-13 19:44:47 (block 402893) |

| Current value | {«ip»: [«185.203.117.161»]} |

Operations

| Date/time | Operation | Value |

|---|---|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {«ip»:[«185.203.117.161»]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {«ip»:[«195.123.226.143»]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {«ip»:[«185.82.219.79»]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {«ip»:[«195.123.217.232»]} |

Как видно, возвращается информация об ip-адресах указанного доменного имени (mail-ru-stat-counter-cdn.bit), в том числе с ретроспективой.

Кстати, проверить разрешение доменного имени в зоне bit возможно через nslookup с сервера 91.217.137.44 (взято с bitname.ru).

С помощью поиска на namecha.in, удалось найти следующие домены в зоне *.bit, которые по типу генерации и созданию, вполне возможно имеют родственное происхождение:

- namecha.in/name/d/ya-ru-stat-counter, ya-ru-stat-counter.bit;

- namecha.in/name/d/ya-ru-stat-counter-cdn, ya-ru-stat-counter-cdn.bit;

- namecha.in/name/d/stat-counter-3-1, stat-counter-3-1.bit;

- namecha.in/name/d/stat-counter-3-2, stat-counter-3-2.bit;

- namecha.in/name/d/stat-counter-4-1, stat-counter-4-1.bit;

- namecha.in/name/d/stat-counter-4-2, stat-counter-4-2.bit;

- namecha.in/name/d/stat-counter-6-1, stat-counter-6-1.bit;

- namecha.in/name/d/stat-counter-6-2, stat-counter-6-2.bit;

- namecha.in/name/d/mail-ru-stat, mail-ru-stat.bit;

- namecha.in/name/d/mail-ru-stat-cdn, mail-ru-stat-cdn.bit;

- namecha.in/name/d/mail-ru-stat-counter, mail-ru-stat-counter.bit;

- namecha.in/name/d/mail-ru-stat-counter-cdn, mail-ru-stat-counter-cdn.bit

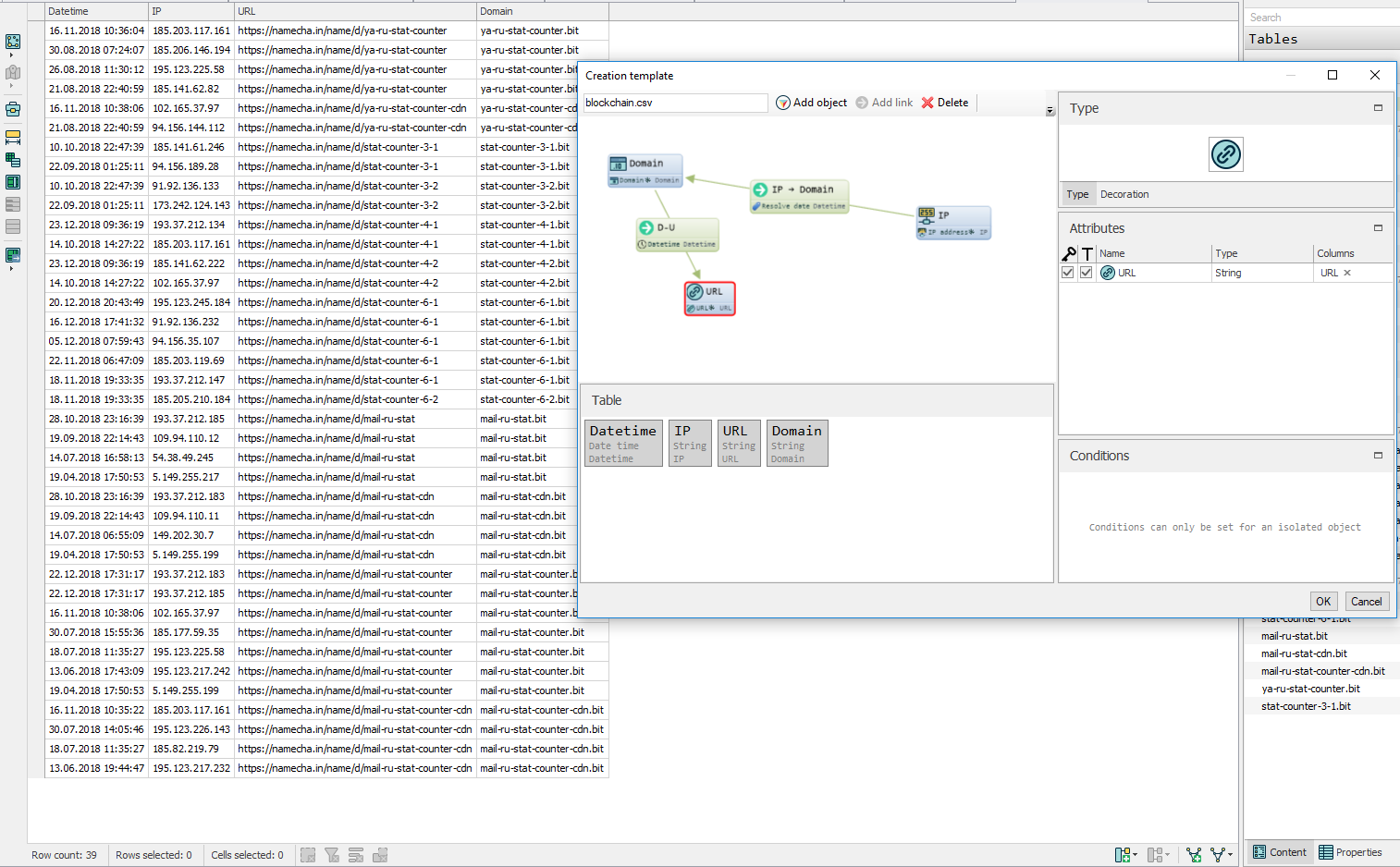

Поэтому, с помощью запросов к namecha.in я собрал всю информацию по перечисленным доменам в зоне *.bit, сохранил информацию в csv файл с полями Datetime, IP, URL, Domain, импортировал в Lampyre и создал шаблон для графа.

Urls намекают на причастность к известным компаниям, однако тут возникают вопросы:

- их структурная идентичность — полагаю, что если бы их действительно придумывали разные люди, то и их структура была бы разной.

- IP адреса, в которые резолвятся эти записи, не имеют никакого отношения к этим двум компаниям, а принадлежат зарубежным хостерам. У обеих компаний есть свои ЦОДы за пределами РФ и вряд ли они бы стали размещать какие-то сервисы на хостингах. Но даже если бы и стали, то скорее всего добавили бы обратные ДНС записи к этим адресам.

- Создается впечатление, что эти urls придумывали для того, чтобы замаскироваться под всем известные, российские сервисы.

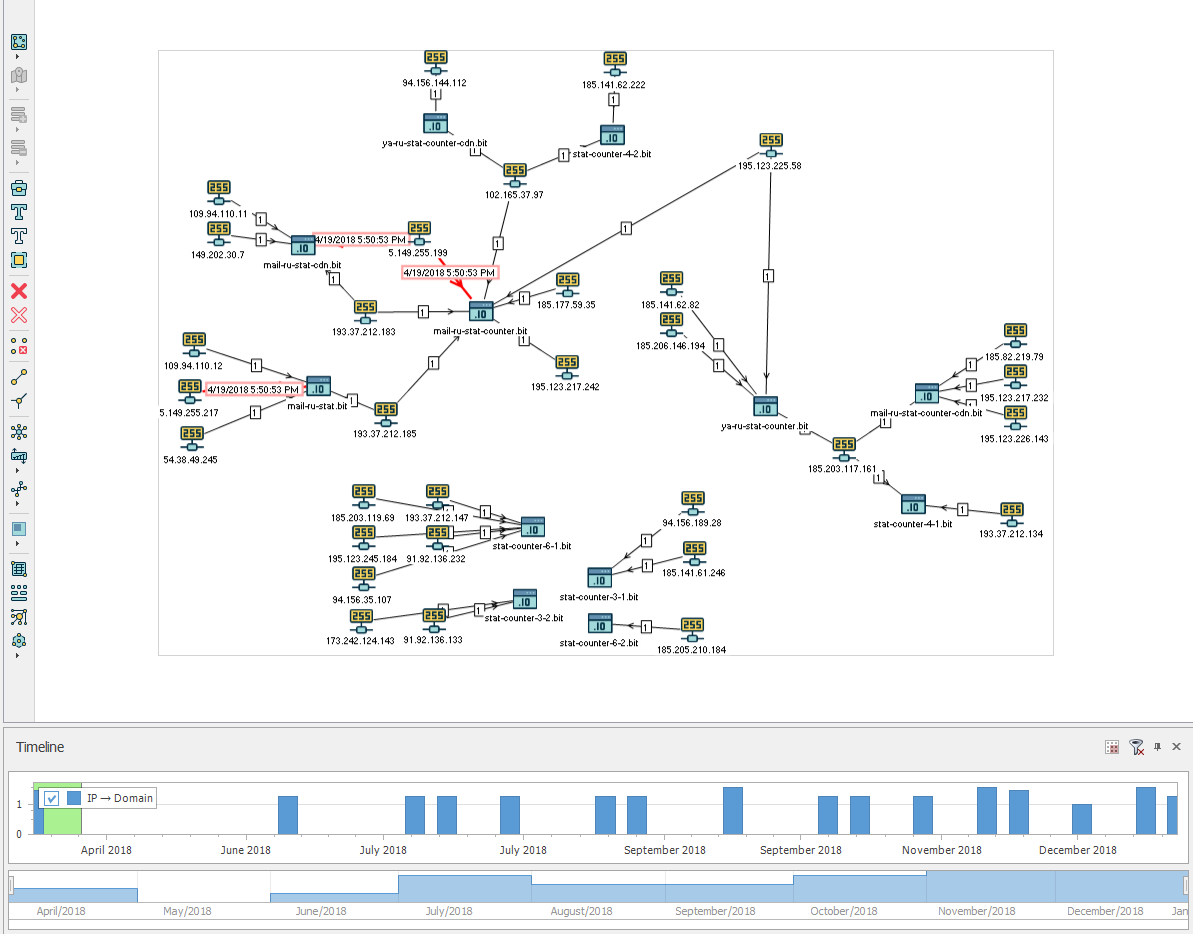

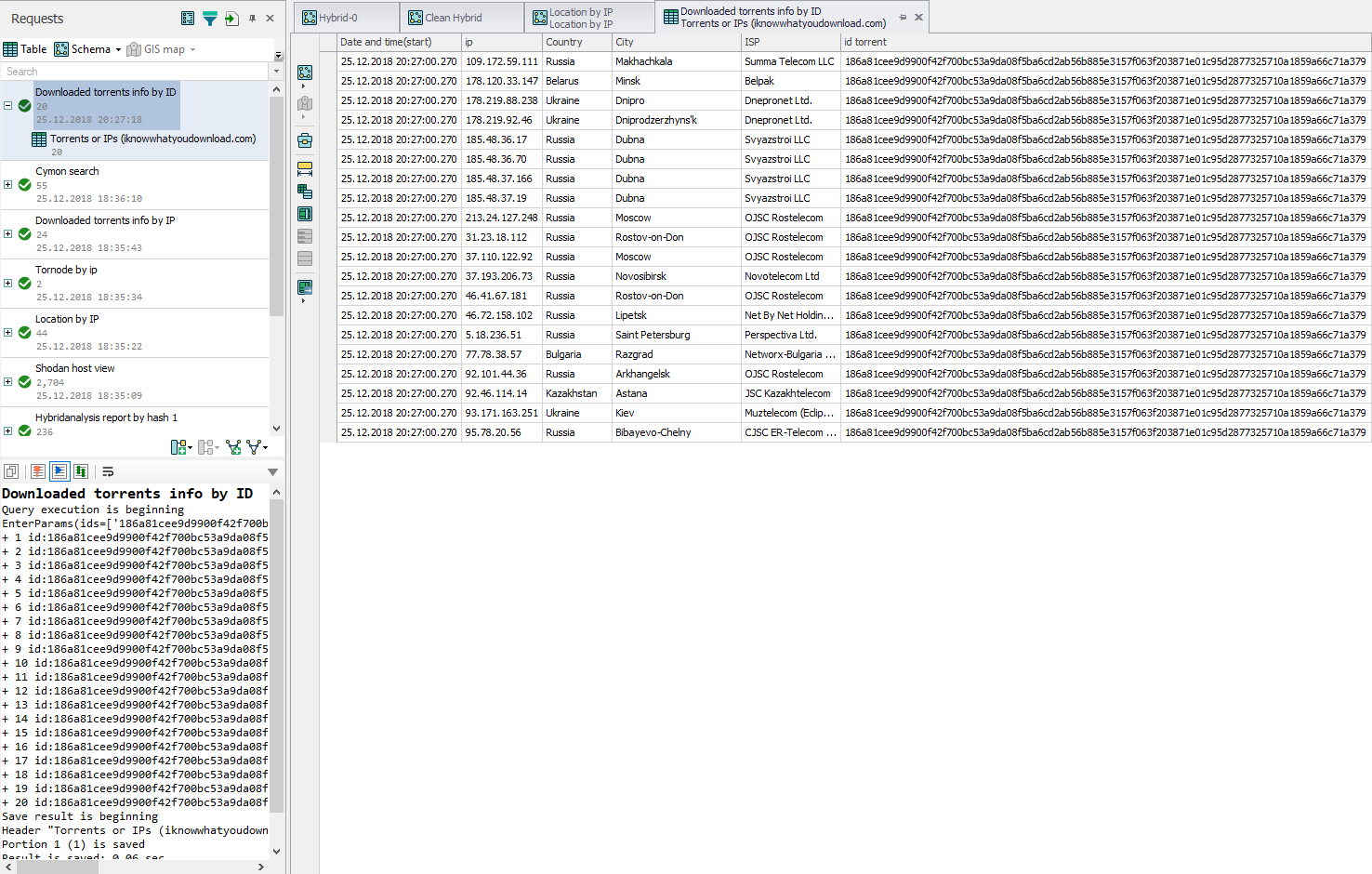

В виде графа выглядит так (вершины с url – удалены с графа)

По графу можно увидеть, что инфраструктура из доменов *.bit готовилась с апреля 2018 года и продолжает использоваться по настоящее время. «Случайность» доменов и ip-адресов, как мне кажется — исключена.

Итак, отталкиваясь в самом начале от факта обращения трояна RTM к namecha.in, расследование пришло к некой устойчивой инфраструктуре — сети из ip-адресов, которые однозначно могут быть частью кампании по распространению вредоносного программного обеспечения.

Всего выявлено IP-адресов: из Hybrid-analysis — 19, со схемы с namecha.in и доменами *.bit — 31.

Всего 44 уникальных IP-адресов:

102.165.37.97, 104.28.16.33, 104.28.17.33, 109.69.8.34, 109.94.110.11, 109.94.110.12, 149.202.30.7, 151.80.147.153, 169.239.129.25, 173.242.124.143, 185.141.61.246, 185.141.62.222, 185.141.62.82, 185.177.59.35, 185.190.82.182, 185.203.117.161, 185.203.119.69, 185.205.210.184, 185.206.146.194, 185.82.219.79, 188.165.200.156, 193.37.212.134, 193.37.212.147, 193.37.212.183, 193.37.212.185, 195.123.217.232, 195.123.217.242, 195.123.225.58, 195.123.226.143, 195.123.245.184, 204.85.32.91, 212.73.150.183, 216.58.213.131, 216.58.213.132, 5.135.183.146, 5.149.255.199, 5.149.255.217, 54.38.49.245, 88.221.214.41, 91.92.136.133, 91.92.136.232, 94.156.144.112, 94.156.189.28, 94.156.35.107

А теперь, вернёмся к статье аналитика из Group-IB, к входным данным в наше исследование:

«Далее «RTM» пытается установить соединение с «C&C» сервером (были обнаружены следующие адреса: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Для получения IP-адреса «C&C» сервера происходит обращение к сайту «namecha.in».Все эти 5 IP адресов нами были обнаружены уже по результатам первого запроса к Hybrid-analysis с аргументом namecha.in, и можно было бы заниматься только ими, но я продолжил дальше, чтобы постараться обнаружить другие IP адреса. В итоге – для анализа и исследования на предмет взаимосвязей доступны 44 IP адреса.

Уже есть понимание, что известные 5 IP-адресов должны быть как-то по каким-то признакам связаны, возможно в сети (на графе) будет очевидна связь и с другими 39 адресами, или они все будут образовывать интересную структуру.

Опять русские хакеры?

Очевидно, что и целями атак были российские предприятия, и файлы назывались по-русски, и отправка осуществлялась с различных электронных адресов, подделанных под госучреждения. Будут ли еще признаки русского следа? Что еще можно узнать по найденным выше IP – адресам?

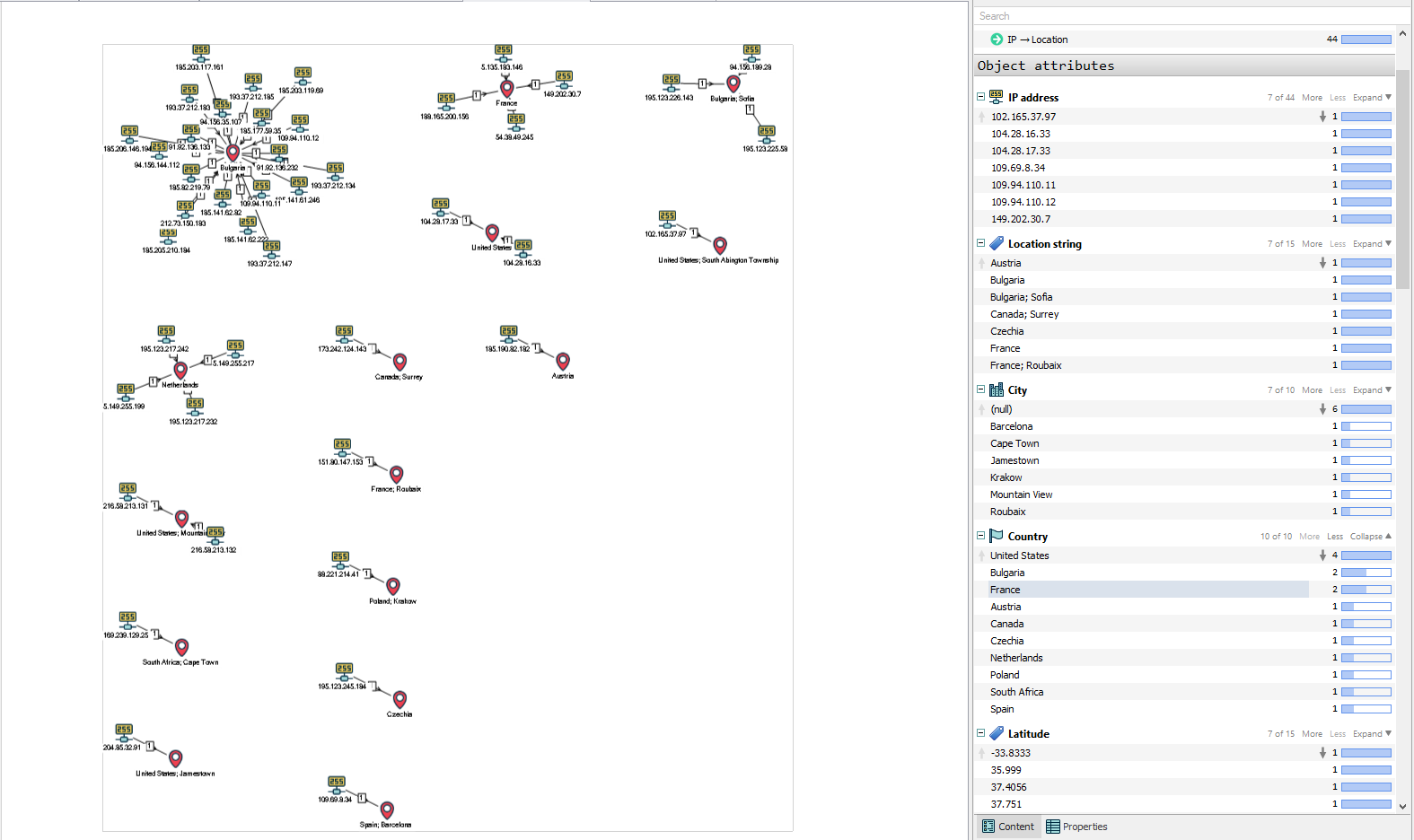

Проверим принадлежность IP адресов к странам и получим такой результат: United States, Bulgaria, France, Austria, Canada, Czechia, Netherlands, Poland, South Africa, Spain.

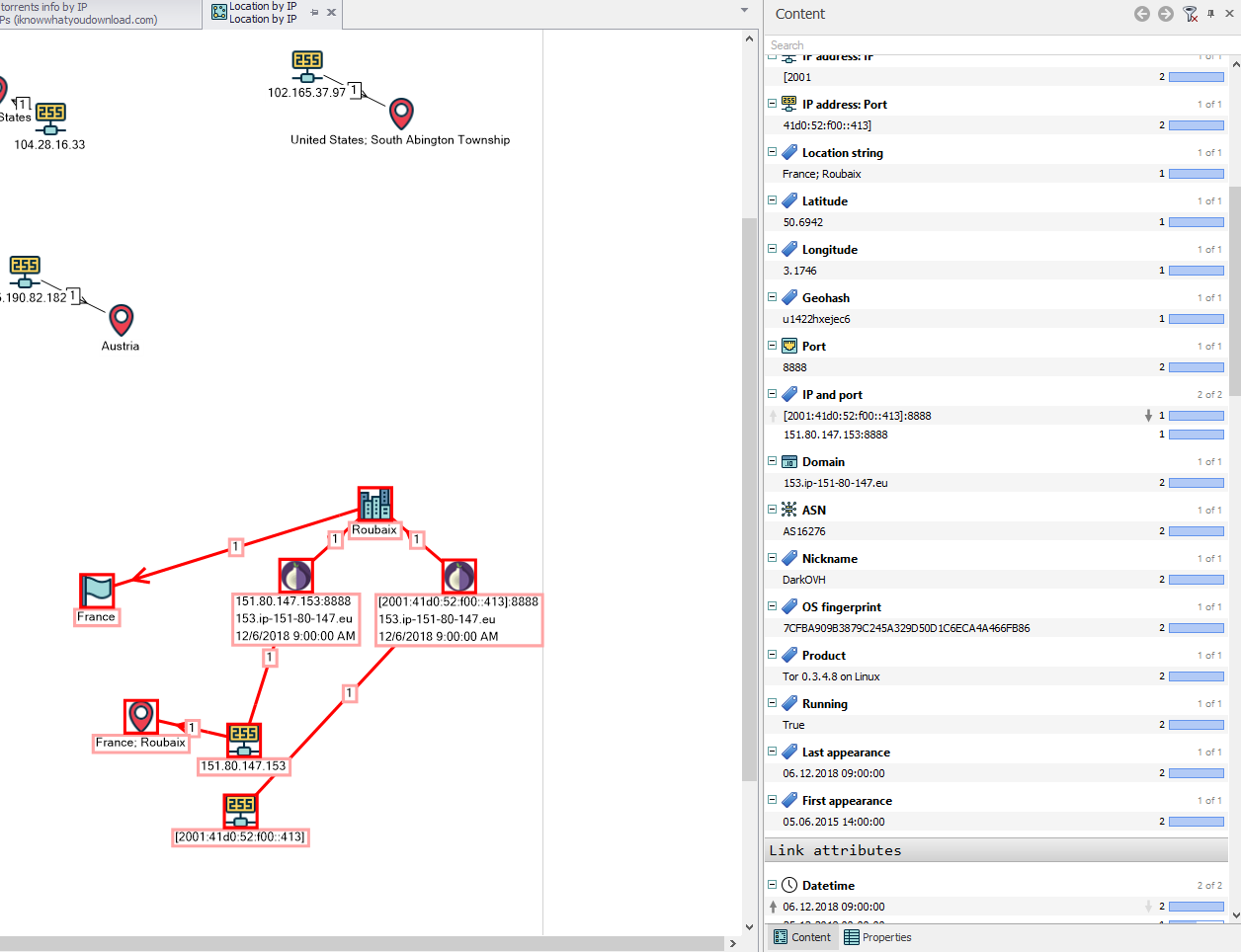

Проверим были ли среди найденных 44 IP-адресов узлы сети Tor, лишним осуществить такую проверку не будет.

Обратим внимание, что IP 151.80.147.153 – с 2015 года регулярный узел сети TOR, nickname: DarkOVH, email: julles.reneau@post.com, – этот IP проходит по отчету аналитика Group-IB и отчетам Hybrid-analysis.

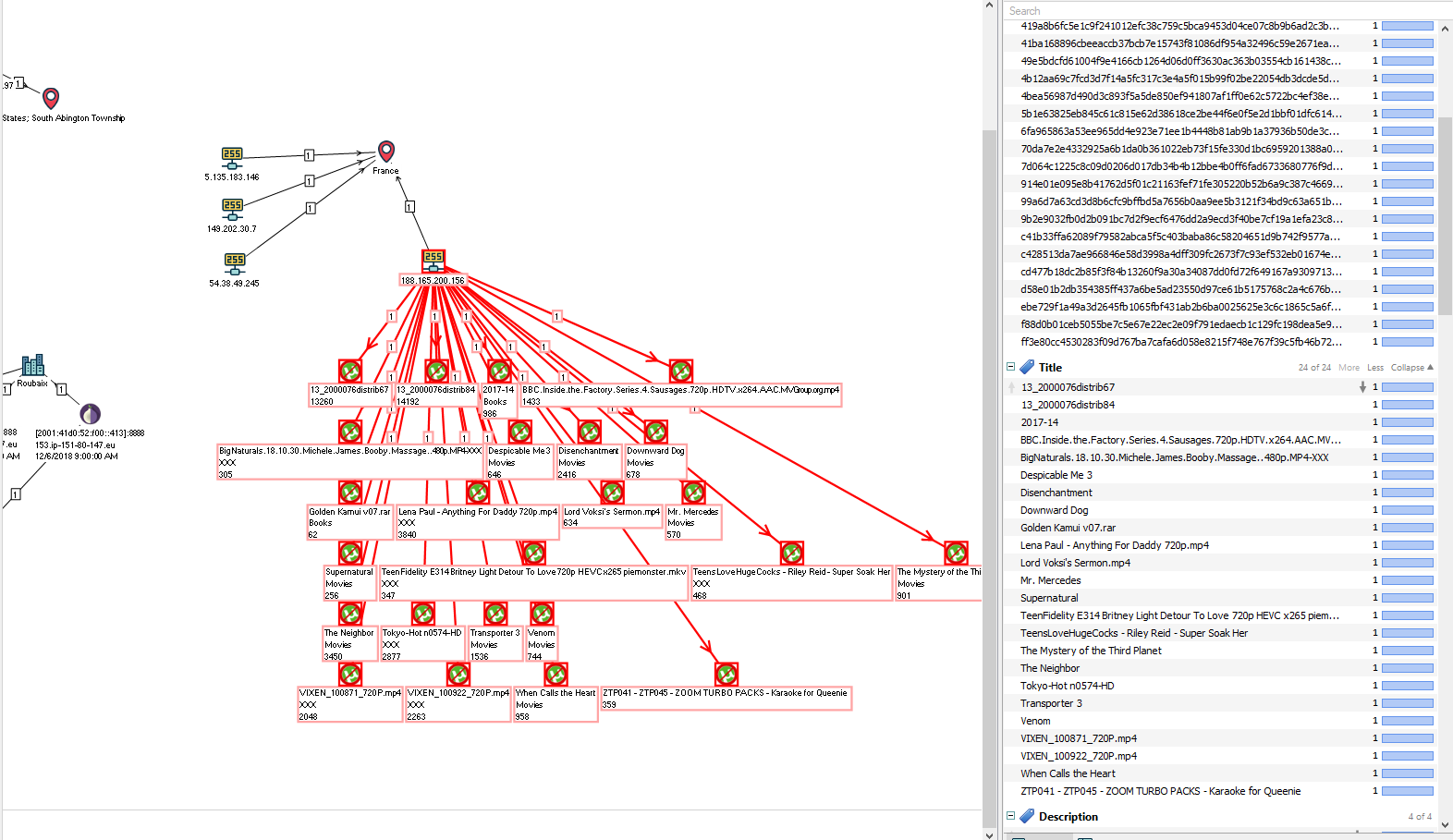

Проверим качали ли (раздавали) с этих IP-адресов torrents.

А вот сейчас, с моей стороны будет маленький трюк – так как статья готовилась в два подхода, то я уже обоснованно предполагаю, что 188.165.200.156 может использоваться кем-то русскоговорящим, но сейчас из скриншота и таблицы — это совсем не очевидно. Ранее, в первом подходе к написанию статьи, результат от исполнения поиска по torrents содержал наряду с другими такую информацию:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 Пастырь (сезон 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

То есть пользователь(ли) за этим IP – адресом понимает русскую речь? И да, 188.165.200.156 – это так же один из 5 интересных адресов.

Так вот, чтобы подтвердить предположение в рамках текущего наглядного расследования, что за IP 188.165.200.156 «сидит» кто-то очень похожий на «русского товарища» выделим следующую строку:

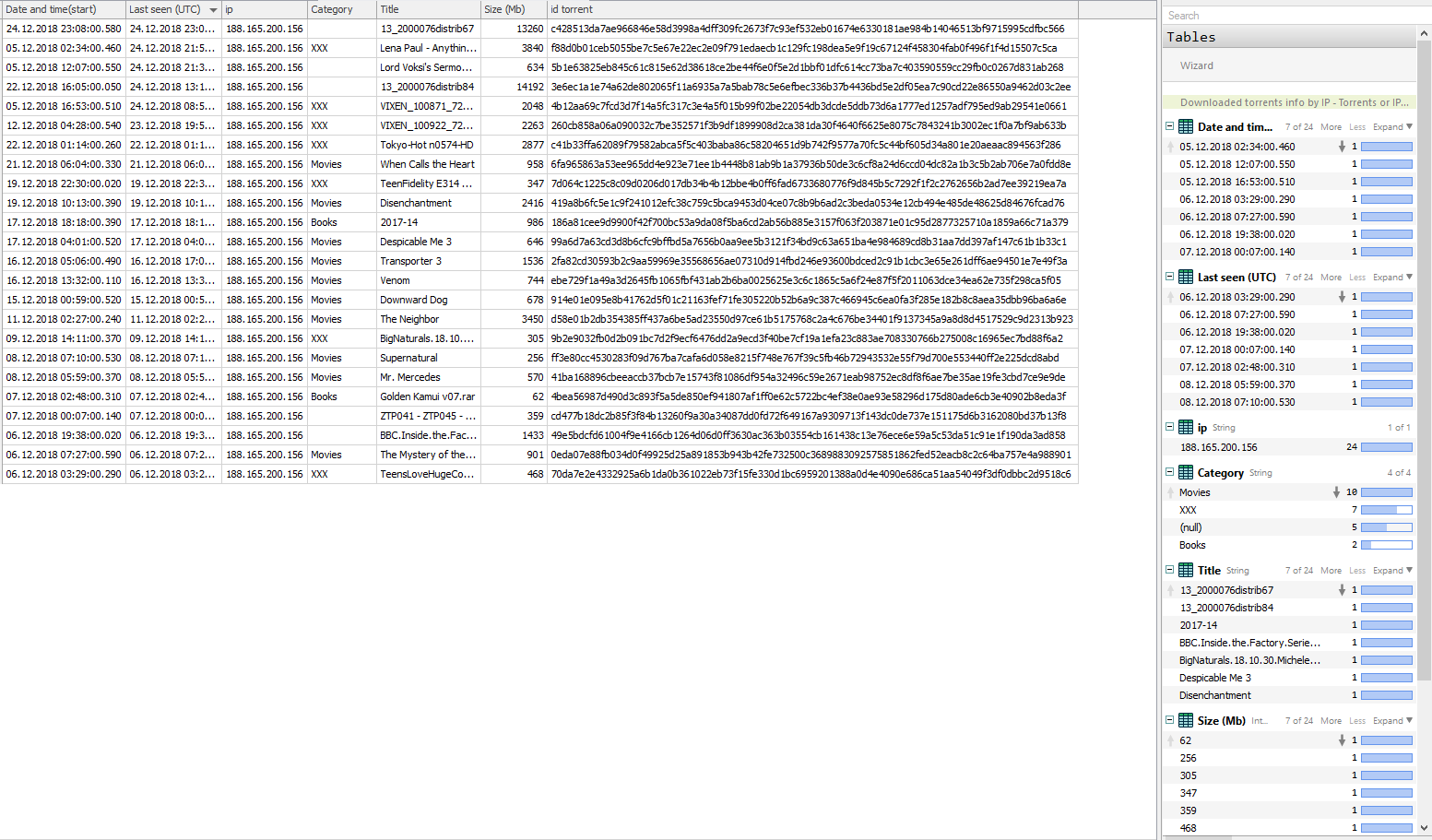

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

По id торрента направляем запрос Downloaded torrents info by ID и получаем ответ кто и с каких ip качал торрент с заданным id. Результат выглядит следующим образом:

Согласно таблице скачивающих и раздающих такой торрент — это всё русскоговорящие товарищи. Более того, Lampyre не скрывает, что использует результат сервиса iknowwhatyoudownload.com, и в принципе, любой может посмотреть содержание торрента, проследовав по ссылке — много файлов книг на русском языке.

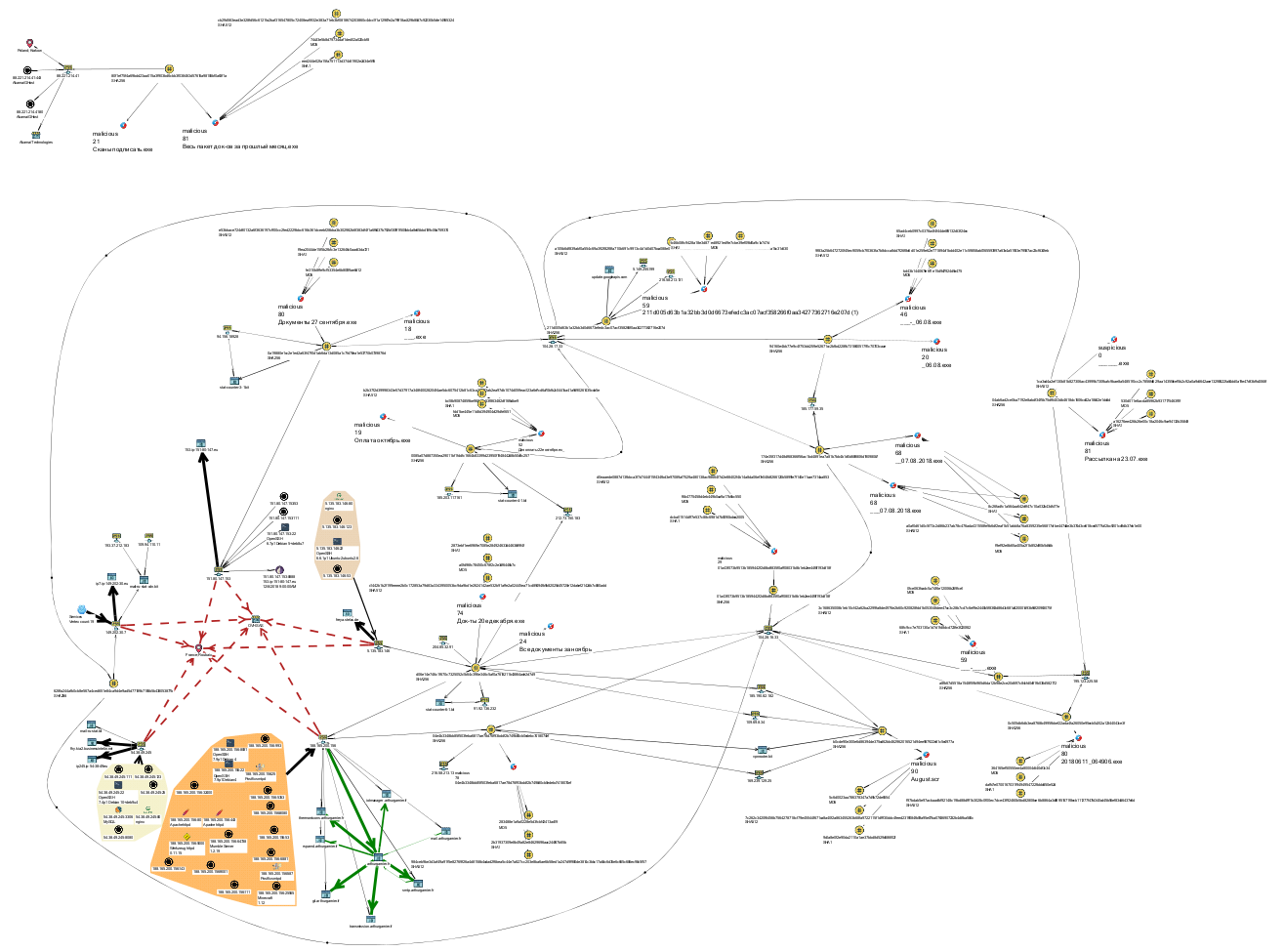

Итоговая схема и странный ресурс

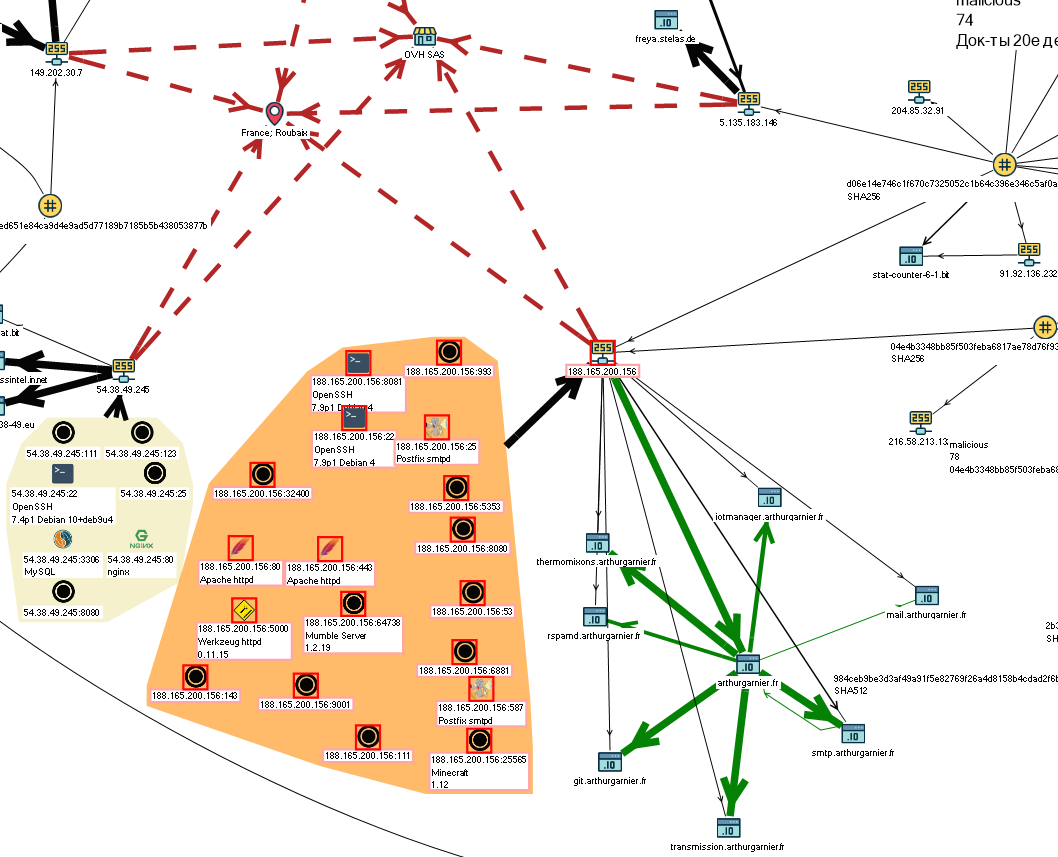

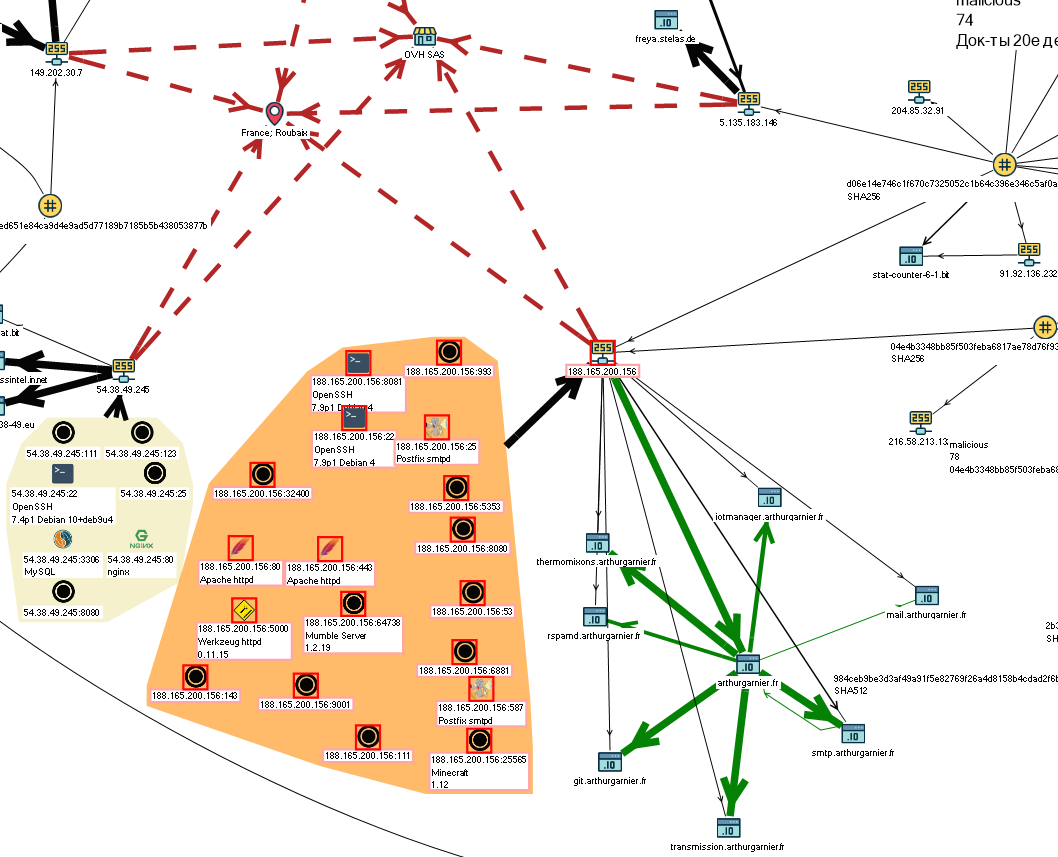

Комбинируя запросы из представленных в Lampyre и методы визуализации (укладка графа, удаление ненужных вершин, группировка вершин, изменения визуальных свойств вершин и рёбер графа) выстроилась такая схема.

В процессе возникали различные трудности, причем, по некоторым входным данным Hybrid-analysis показывал отсутствие информации, а сервис Virustotal по запросу из Lampyre возвращал один срез данных, при поиске из интерфейса по адресу www.virustotal.com/#/home/upload предоставлял другой набор данных, через поиск из интерфейса с адреса www.virustotal.com/gui/home/upload – самые полные данные. Несколько связей на итоговой схеме – составлены в Lampyre в ручном режиме создания ребер.

На мой взгляд, на схеме достаточно четко показана взаимосвязь ip-адресов, названия и hash значения вредоносных файлов. Выделяется область на графе из ip-адресов: 151.80.147.153, 188.165.200.156, 5.135.183.146, 54.38.49.245, 149.202.30.7,

IP-адреса установленные аналитиками GIB — 151.80.147.153, 188.165.200.156, 5.135.183.146, 185.190.82.182, 109.69.8.34

Как видно из схемы, IP-адреса, представленные в отчете GIB — 185.190.82.182, 109.69.8.34 связаны с hash: b0cde90e300e6d86394de375cd62bb462962016521d94ee987922e61c5e4977a, который в свою очередь связан с объектом Hybrid report – с вредоносом August.scr, который первый раз зафиксирован в августе 2017 года.

Следующее событие, связанное с вредоносной активностью, начинается с июня 2018 года и по нарастающей до конца 2018 года.

По-хорошему дальше расследование можно было бы продолжить, имея на руках логи доступа управления, регистрации, оплаты и так далее к IP адресам провайдера OVH. Но увы, таких данных нет, и расследование можно было бы завершать, но…

В ходе расследования, просматривая содержание web страниц ресурсов не выходил из головы французский ресурс arthurgarnier.fr

Стоит отметить, что не выходил он из головы, потому как с него качали (раздавали) русские торренты.

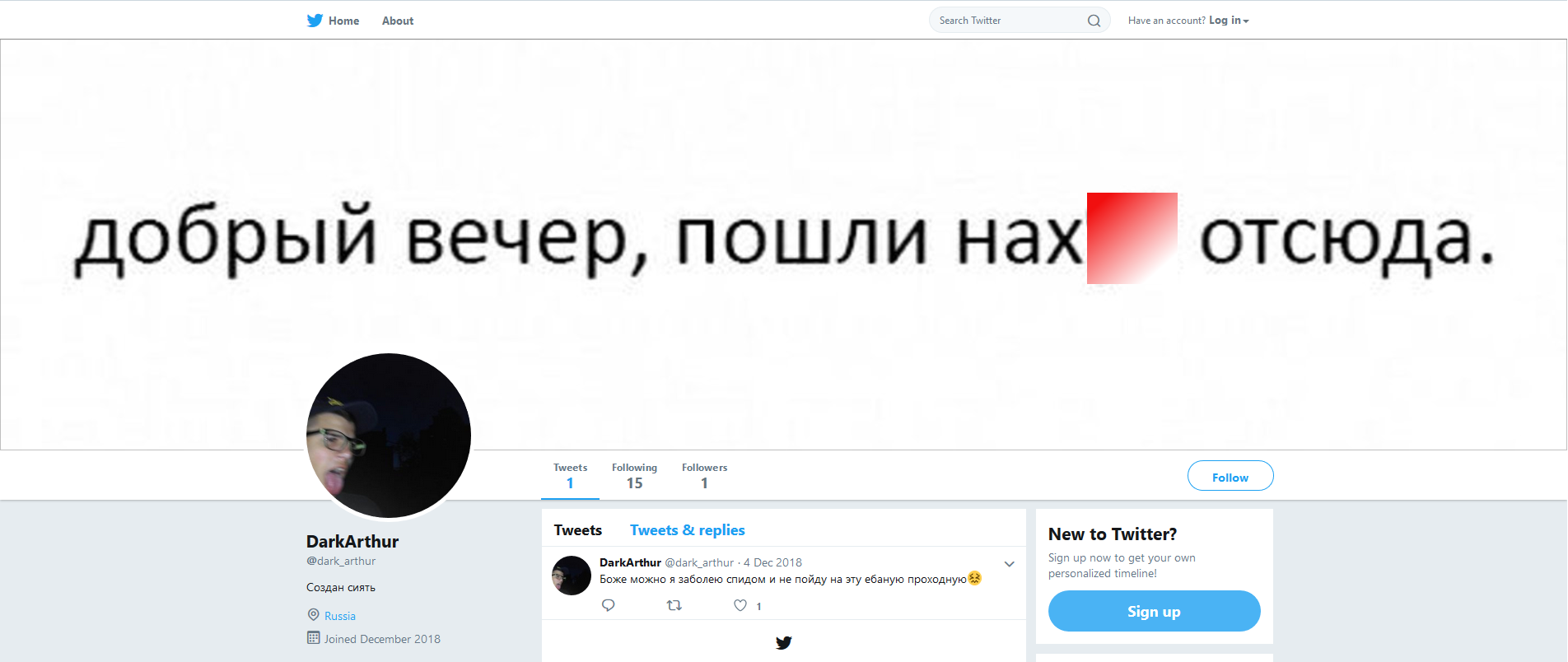

Ресурс якобы принадлежит французскому инженеру «Arthur Garnier», на ресурсе даже указано его резюме — arthurgarnier.fr/CV_A_Garnier.pdf. Из которого возможно узнать: github.com/ArthurGarnier, www.linkedin.com/in/arthur-garnier-13326880. Причем, согласно резюме, оно составлено на конец 2017 года, в github.com пишет крайне редко. В профиле www.linkedin.com указано, что с октября 2017 года по настоящее время Артур работает инженером в Groupe SII. И вроде бы ничего, но, то самое но… на странице помимо прочего указан адрес twitter аккаунта Артура twitter.com/Dark_Arthur

и тут при переходе в аккаунт

Кто стоит за этим профилем, почему на сайте Артура указан русскоязычный твиттер-аккаунт, а не предполагаемо настоящий, позже найденный, аккаунт: twitter.com/UpsiloN1X – остается вопросом.

В завершение, возможно сказать, конечно, заявленная изначально цель — не достигнута, но результаты такого исследования, равно и как и сам процесс познания оказался очень увлекательным.

Остались вопросы, по аккаунту в Twitter, по перечню IP адресов, почему столько информации про «русскоязычный след». Думаю, продолжить самостоятельное расследование возможно было бы обратившись к истинному Артуру, если он до сих пор управляет своим сервером (если сервер вообще его).

Комментариев нет:

Отправить комментарий