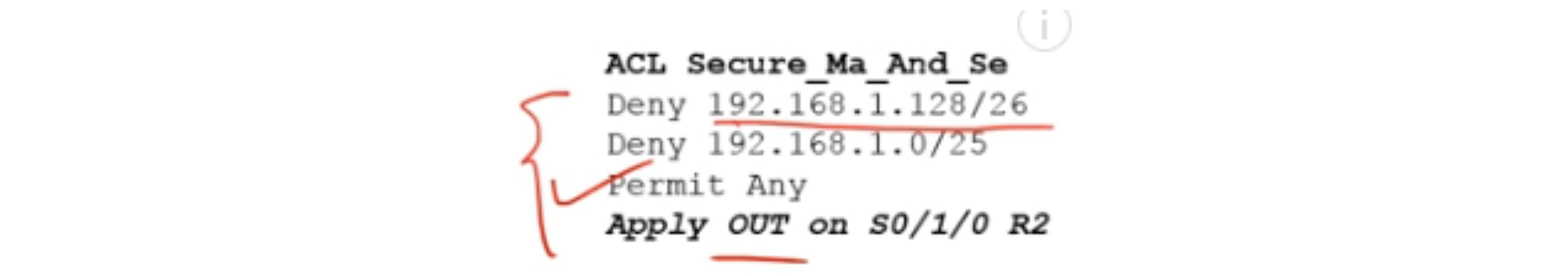

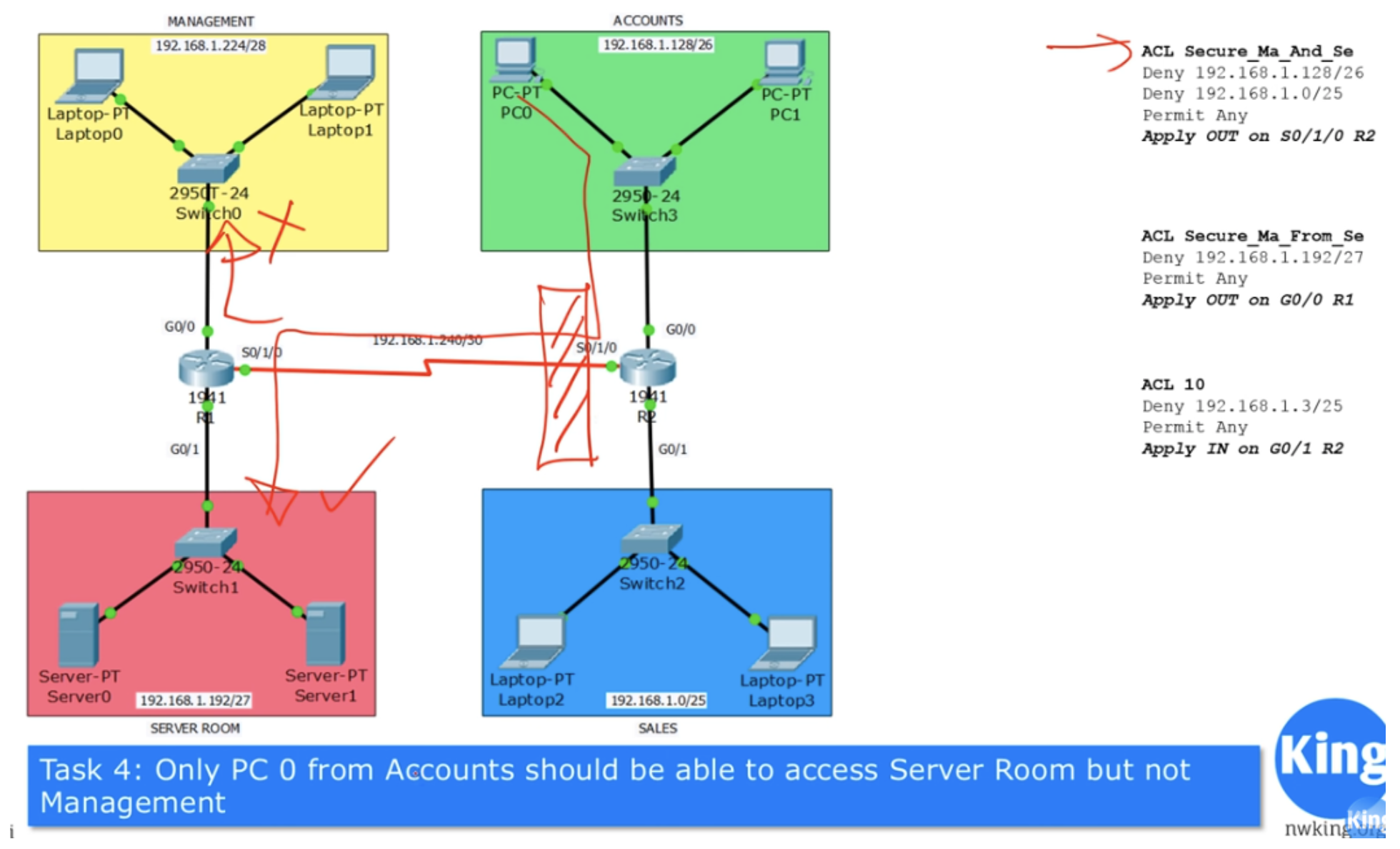

Мы выяснили, что весть трафик бухгалтерии и отдела продаж может быть заблокирован на выходном интерфейсе R2 с помощью приведенного списка ACL.

Не переживайте по поводу формата этого списка, он нужен только как пример для понимания сути ACL. Мы перейдем к правильному формату, как только начнем работу с Packet Tracer.

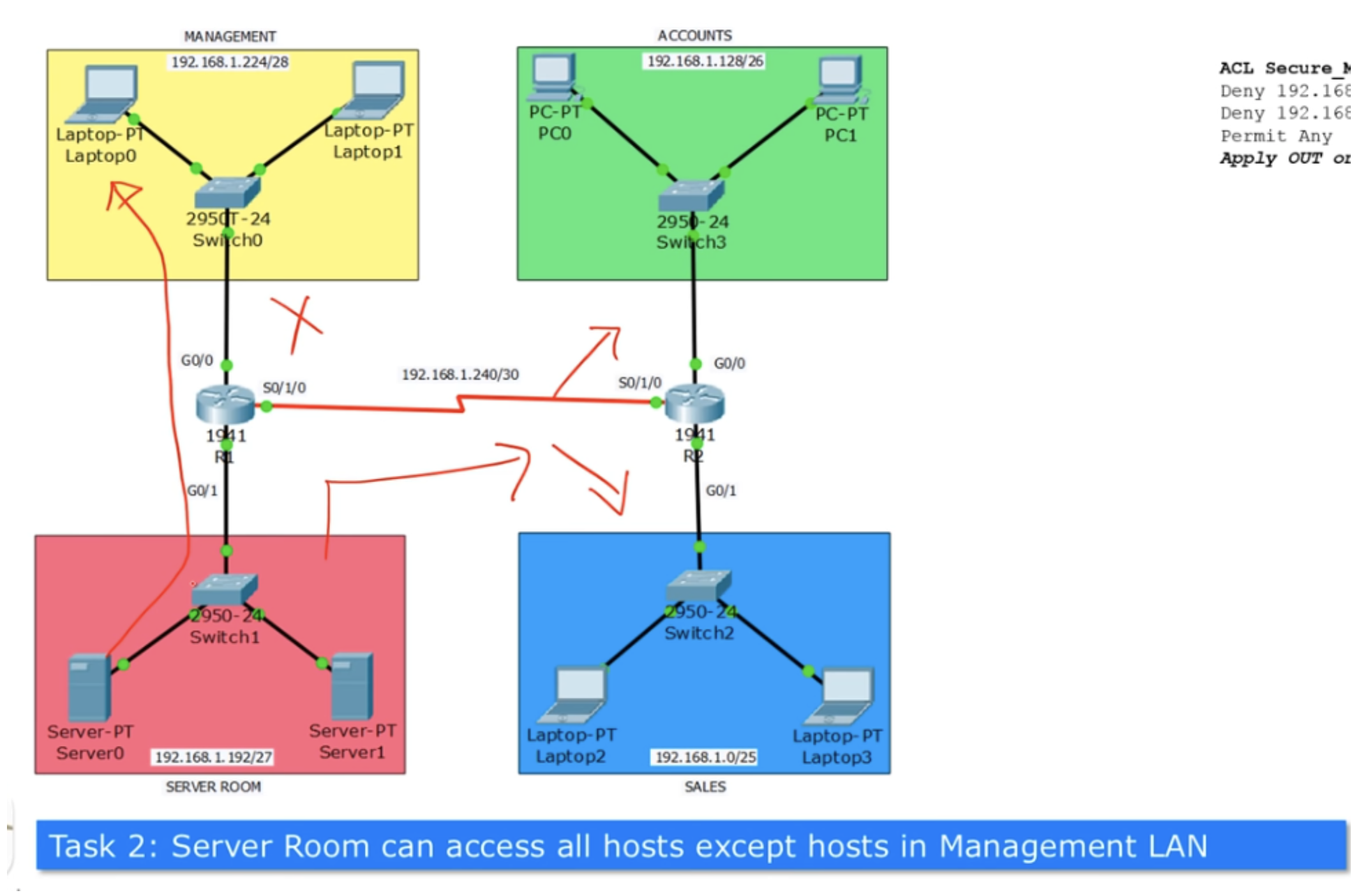

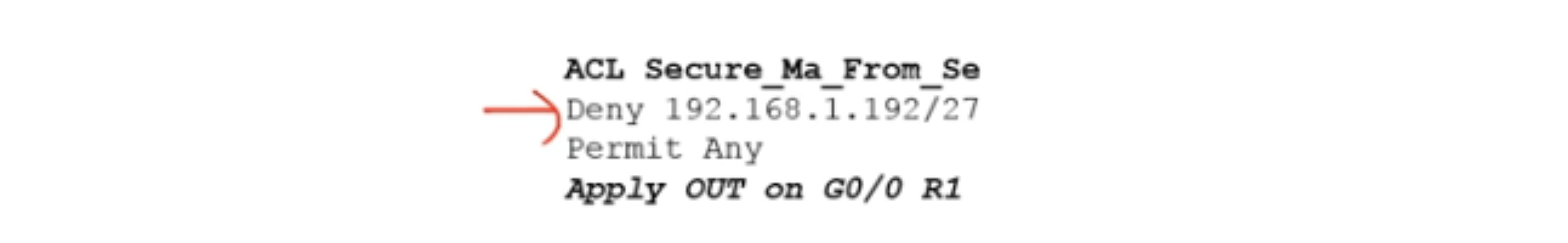

Задача №2 звучит так: серверная может связываться с любыми хостами, кроме хостов отдела менеджмента. То есть компьютеры серверной могут иметь доступ к любым компьютерам отдела продаж и бухгалтерии, но не должны иметь доступ к компьютерам отдела менеджмента. Это означает, что IT-персонал серверной не должен иметь дистанционный доступ к компьютеру руководителя отдела менеджмента, а в случае неполадок явиться в его кабинет и устранить проблему на месте. Учтите, что эта задача не несет в себе практического смысла, потому что я не знаю причин, по которым бы серверная не могла общаться по сети с отделом менеджмента, так что в данном случае мы просто рассматриваем учебный пример.

Для решения этой задачи сначала нужно определить путь передачи трафика. Данные из серверной поступают на входной интерфейс G0/1 роутера R1 и отправляются в отдел менеджмента через выходной интерфейс G0/0.

Если применить условие Deny 192.168.1.192/27 к входному интерфейсу G0/1, а как вы помните, стандартный ACL размещают поближе к источнику трафика, мы заблокируем вообще весь трафик, в том числе к отделу продаж и бухгалтерии.

Поскольку мы хотим заблокировать только трафик, направленный к отделу менеджмента, то должны применить ACL к выходному интерфейсу G0/0. Решить данную задачу можно только расположив ACL поближе к назначению. При этом трафик из сети бухгалтерии и отдела продаж должен беспрепятственно достигать отдела менеджмента, поэтому последней строчкой списка будет команда Permit any – разрешить любой трафик, кроме трафика, указанного в предыдущем условии.

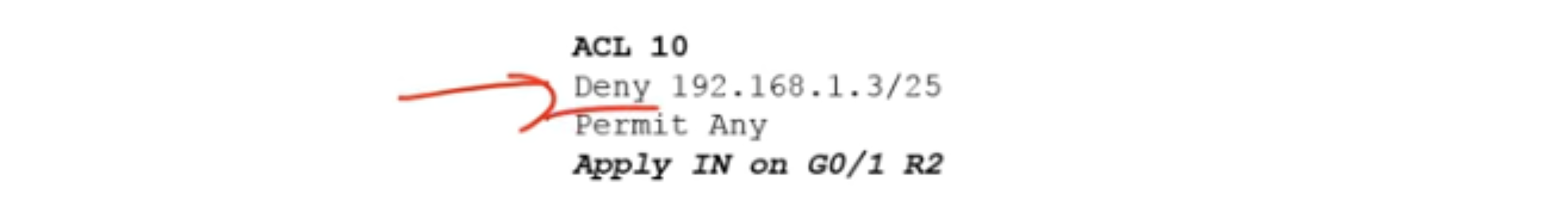

Перейдем к Задаче №3: ноутбук Laptop 3 из отдела продаж не должен иметь доступ ни к каким устройствам, кроме расположенных в локальной сети отдела продаж. Предположим, что за этим компьютером работает практикант, который не должен выходить за пределы своей LAN.

В этом случае нужно применить ACL на входном интерфейсе G0/1 роутера R2. Если мы присвоим этому компьютеру IP-адрес 192.168.1.3/25, то тогда должно выполняться условие Deny 192.168.1.3/25, а трафик с любого другого IP-адреса не должен блокироваться, поэтому последней строкой списка будет Permit any.

При этом запрет трафика не окажет никакого эффекта на Laptop2.

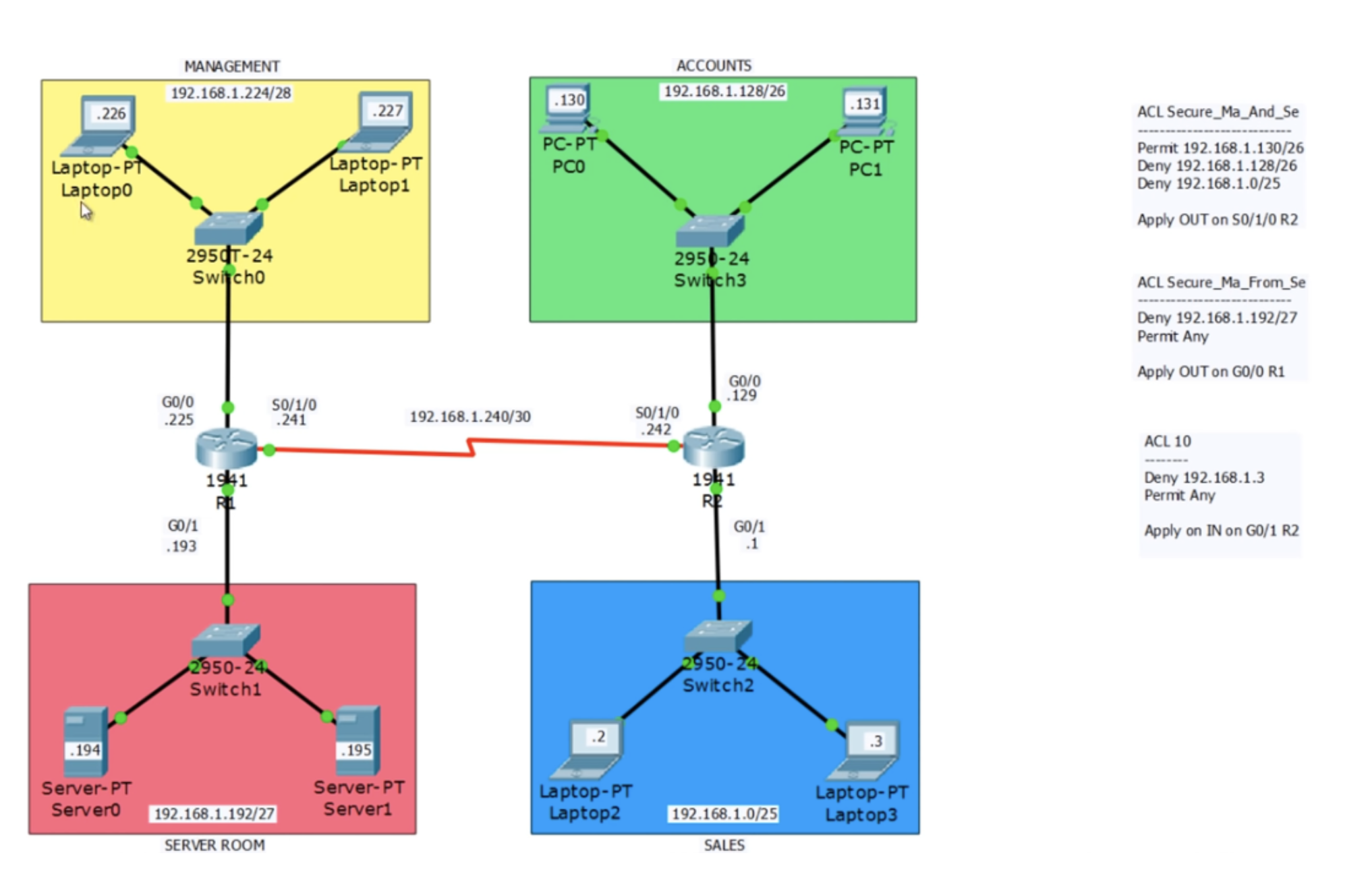

Следующей будет Задача №4: только компьютер PC0 финансового отдела может иметь доступ к сети серверной, но не отдел менеджмента.

Если вы помните, ACL из Задачи №1 блокирует весь исходящий трафик на интерфейсе S0/1/0 роутера R2, но в Задаче №4 говориться, что нужно обеспечить пропуск трафика только компьютера PC0, поэтому мы должны сделать исключение.

Все задачи, которые мы сейчас решаем, должны помочь вам в реальной ситуации при настройке ACL для офисной сети. Для удобства я использовал классический вид записи, однако советую вам записывать все строки вручную на бумаге или печатать их в компьютере, чтобы иметь возможность вносить исправления в записи. В нашем случае по условиям Задачи №1 составлен классический список ACL. Если мы захотим добавить в него исключение для PC0 типа Permit <IP-адрес PC0>, то сможем разместить эту строку только четвертой в списке, после строки Permit Any. Однако поскольку адрес этого компьютера входит в диапазон адресов проверки условия Deny 192.168.1.128/26, его трафик будет заблокирован сразу же после выполнения данного условия и роутер просто не дойдет до проверки четвертой строки, разрешающей трафик с этого IP-адреса.

Поэтому я должен буду полностью переделать ACL список Задачи №1, удалив первую строку и заменив её строкой Permit 192.168.1.130/26, которая разрешает трафик компьютера PC0, а затем заново вписать строки, запрещающие весь трафик бухгалтерии и отдела продаж.

Таким образом, в первой строке у нас размещена команда для конкретного адреса, а во второй – общая для всей сети, в которой расположен этот адрес. Если вы используете современный тип списка ACL, то легко сможете внести в него изменения, разместив строку Permit 192.168.1.130/26 в качестве первой команды. Если у вас имеется классический ACL, вы должны будете полностью его удалить и затем заново ввести команды в правильном порядке.

Решением Задачи №4 является размещение строки Permit 192.168.1.130/26 в начале списка ACL из Задачи №1, потому что только в этом случае трафик компьютера PC0 беспрепятственно покинет выходной интерфейс роутера R2. Трафик компьютера PC1 будет полностью заблокирован, потому что его IP-адрес попадает под действие запрета, содержащегося во второй строке списка.

Сейчас мы перейдем к Packet Tracer, чтобы сделать необходимые настройки. Я уже настроил IP-адреса всех устройств, потому что упрощенные предыдущие схемы были немного трудны для понимания. Кроме того, я настроил RIP между двумя роутерами. На приведенной топологии сети возможна связь между всеми устройствами 4-х подсетей без всяких ограничений. Но как только мы применим ACL, трафик начнет фильтроваться.

Я начну с компьютера PC1 финансового отдела и попробую пропинговать IP-адрес 192.168.1.194, который принадлежит серверу Server0, расположенному в серверной. Как видите, пингование проходит успешно без всяких проблем. Так же успешно я пингую ноутбук Laptop0 отдела менеджмента. Первый пакет отбрасывается по причине ARP, остальные 3 свободно пингуются.

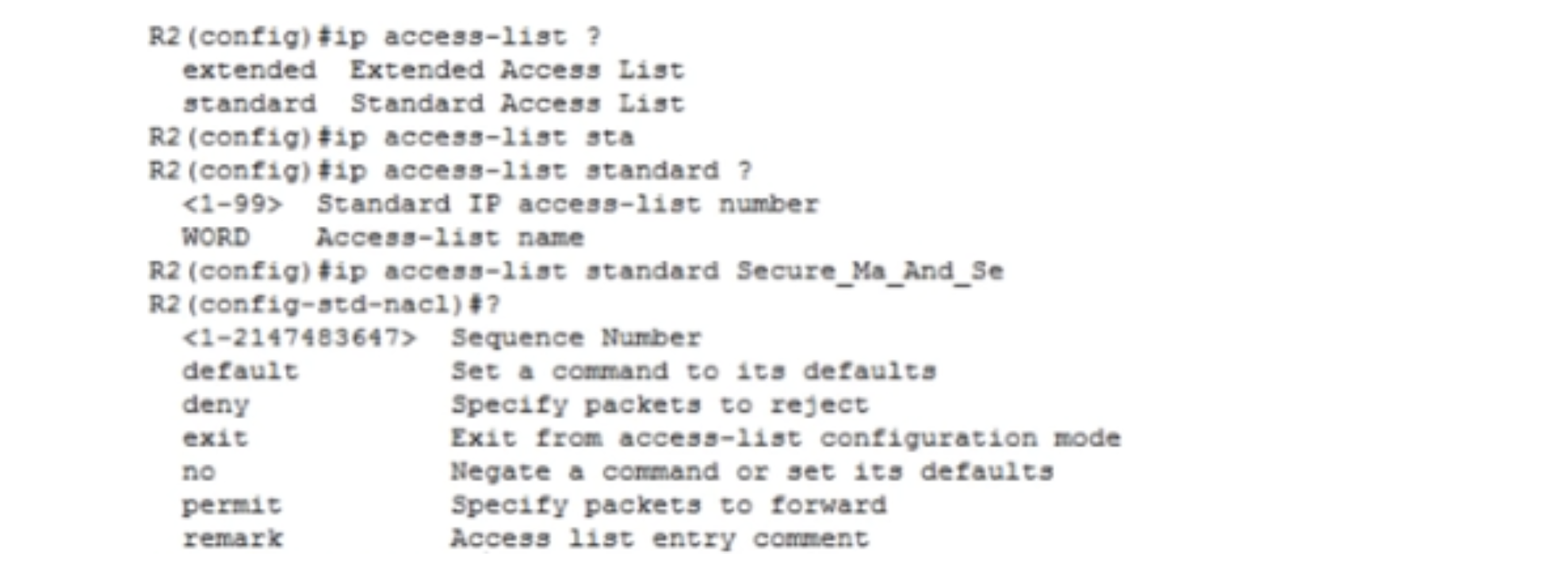

Для того, чтобы организовать фильтрацию трафика, я захожу в настройки роутера R2, активирую режим глобальной конфигурации и собираюсь создать список ACL современного вида. У нас также имеется ACL 10 классического вида. Для создания первого списка я ввожу команду, в которой необходимо указать то же название списка, что мы записали на бумаге: ip access-list standard ACL Secure_Ma_And_Se. После этого система выдает подсказки возможных параметров: я могу выбрать deny, exit, no, permit или remark, а также ввести порядковый номер Sequence Number от 1 до 2147483647. Если я этого не сделаю, система присвоит его автоматически.

Поэтому я не ввожу этот номер, а сразу перехожу к команде permit host 192.168.1.130, поскольку это разрешение действует для конкретного устройства PC0. Я также могу использовать обратную маску Wildcard Mask, сейчас я покажу, как это делается.

Далее я ввожу команду deny 192.168.1.128. Поскольку у нас имеется /26, я использую обратную маску и дополняю ею команду: deny 192.168.1.128 0.0.0.63. Таким образом я запрещаю трафик сети 192.168.1.128/26.

Аналогично я блокирую трафик следующей сети: deny 192.168.1.0 0.0.0.127. Весь остальной трафик разрешается, поэтому я ввожу команду permit any. Далее я должен применить этот список к интерфейсу, поэтому использую команду int s0/1/0. Затем я набираю ip access-group Secure_Ma_And_Se, и система выдает подсказку с выбором интерфейса – in для входящих пакетов и out для исходящих. Нам нужно применить ACL к выходному интерфейсу, поэтому я использую команду ip access-group Secure_Ma_And_Se out.

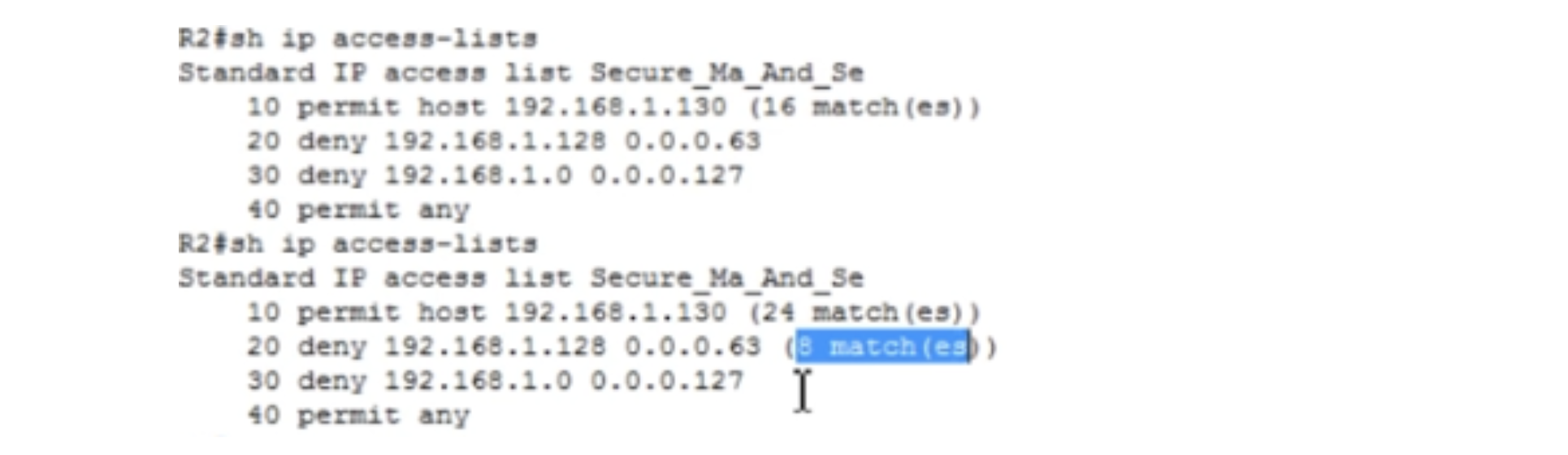

Зайдем в командную строку PC0 и пропингуем IP-адрес 192.168.1.194, принадлежащий серверу Server0. Пинг проходит успешно, так как мы использовали особое условие ACL для трафика PC0. Если я проделаю то же самое с компьютера PC1, система выдаст ошибку: «хост назначения не доступен», поскольку трафик с остальных IP-адресов бухгалтерии заблокирован для доступа к серверной.

Зайдя в CLI роутера R2 и набрав команду show ip address-lists, можно увидеть, как обеспечивалась маршрутизация трафика сети финансового отдела – здесь показано, сколько раз пинг был пропущен согласно разрешению и сколько раз заблокирован соответственно запрету.

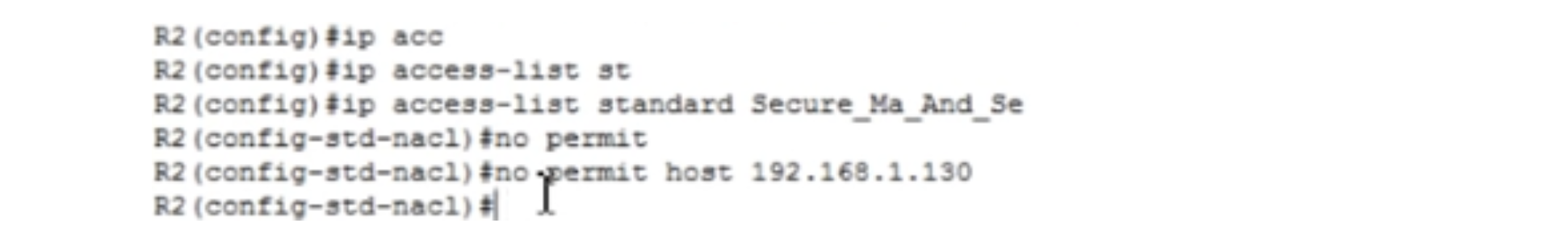

Мы всегда можем зайти в настройки роутера и посмотреть список доступа. Таким образом, условия Задач №1 и №4 выполнены. Разрешите показать вам ещё одну вещь. Если я захочу что-то исправить, то могу зайти в режим глобальной конфигурации настроек R2, ввести команду ip access-list standard Secure_Ma_And_Se и затем команду «хост 192.168.1.130 не разрешен» — no permit host 192.168.1.130.

Если мы снова посмотрим на список доступа, то увидим, что строка 10 исчезла, у нас остались только строки 20,30 и 40. Таким образом можно редактировать список доступа ACL в настройках роутера, но только если он составлен не в классическом виде.

Теперь перейдем к третьему списку ACL, потому что он тоже касается роутера R2. В нем сказано, что любой трафик с ноутбука Laptop3 не должен покидать пределы сети отдела продаж. При этом Laptop2 должен без проблем связываться с компьютерами финансового отдела. Чтобы проверить это, я пингую с этого ноутбука IP-адрес 192.168.1.130, и убеждаюсь, что все работает.

Сейчас я зайду в командную строку Laptop3 и пропингую адрес 192.168.1.130. Пингование проходит успешно, но нам это не нужно, так как по условию задачи Laptop3 может связываться только с Laptop2, расположенным с ним в одной сети отдела продаж. Для этого нужно создать еще один ACL, используя классический метод.

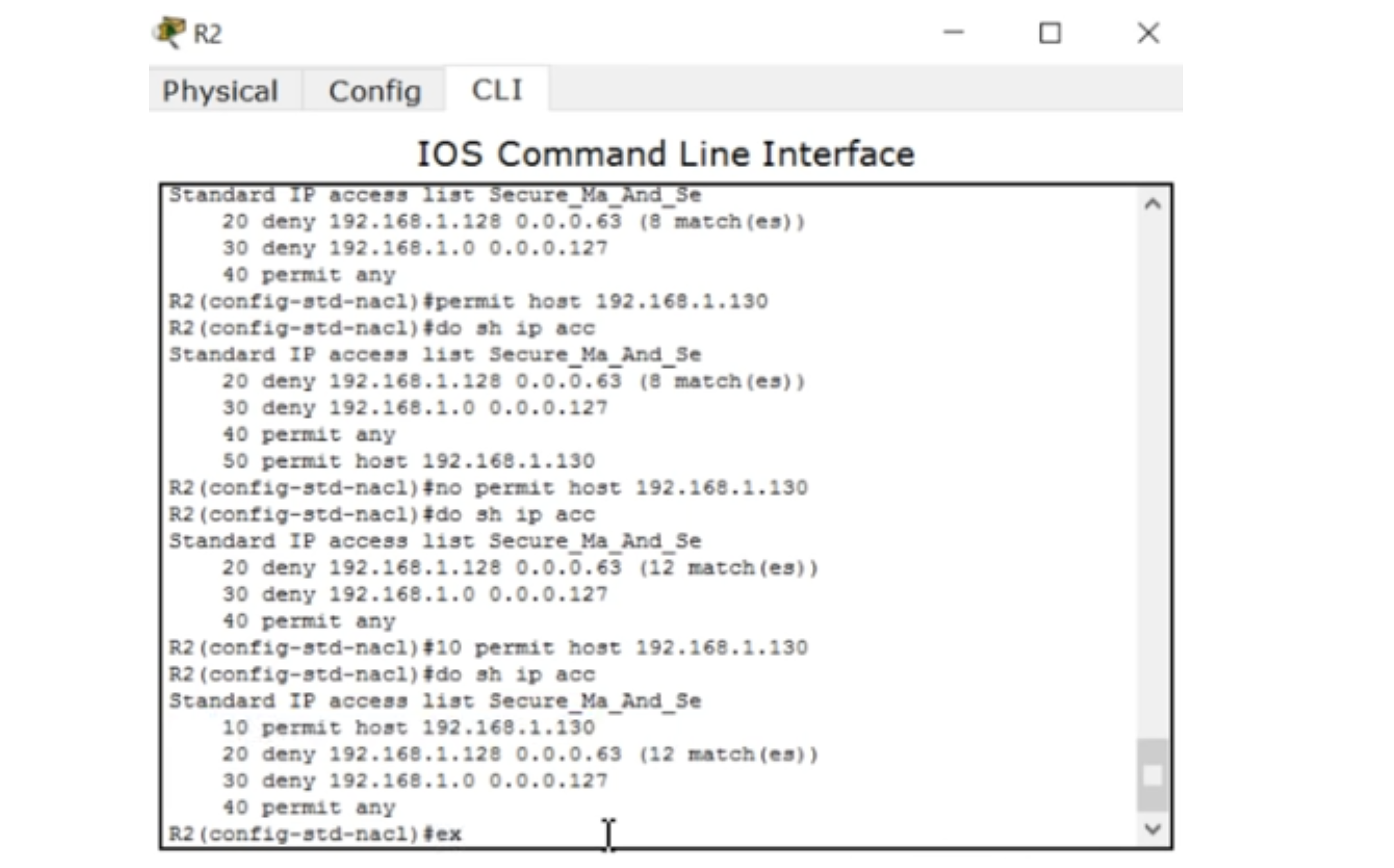

Я вернусь в настройки R2 и попробую восстановить удаленную запись 10, использовав команду permit host 192.168.1.130. Вы видите, что эта запись появилась в конце списка под номером 50. При этом доступ все равно работать не будет, потому что строка с разрешением конкретного хоста находится в конце списка, а строка, запрещающая весь трафик сети – вверху списка. Если попробовать пропинговать с компьютера PC0 ноутбук Laptop0 отдела менеджмента, мы получим сообщение «хост назначения не доступен», не смотря на то, что в списке ACL имеется разрешающая запись под номером 50.

Поэтому если вы хотите отредактировать существующий список ACL, то нужно в режиме R2(config-std-nacl) ввести команду no permit host 192.168.1.130, проверить, что строка 50 исчезла из списка, и ввести команду 10 permit host 192.168.1.130. Мы видим, что теперь список приобрел свой первоначальный вид, где данная запись заняла первую строчку. Порядковые номера помогают редактировать список в любом виде, поэтому современная форма ACL намного удобней классической.

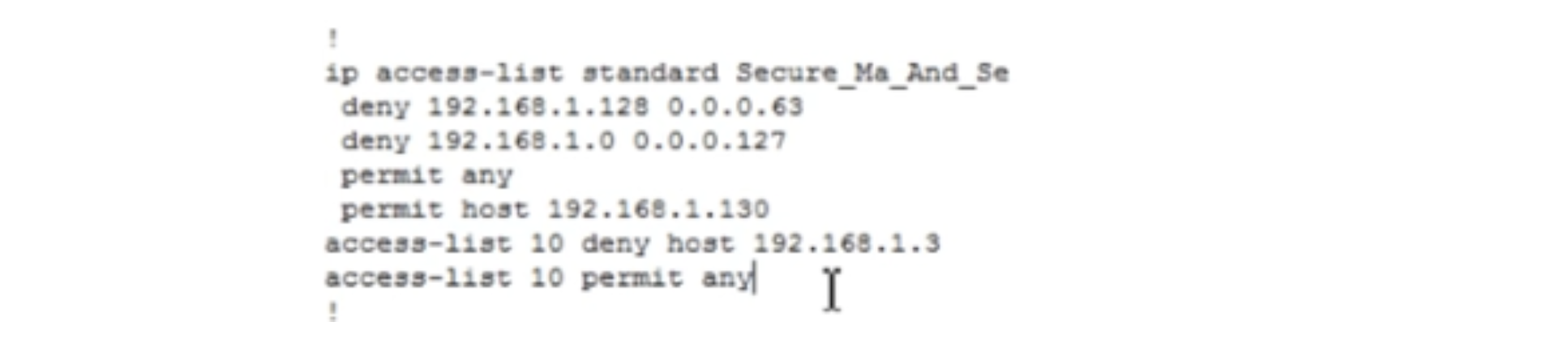

Сейчас я покажу, как работает классическая форма списка ACL 10. Для использования классического списка нужно ввести команду access–list 10 ?, и, следуя подсказке, выбрать нужное действие: deny, permit или remark. Затем я ввожу строку access–list 10 deny host, после чего набираю команду access–list 10 deny 192.168.1.3 и добавляю обратную маску. Поскольку у нас имеется хост, прямая маска подсети равна 255.255.255.255, а обратная – 0.0.0.0. В итоге для запрета трафика хоста я должен ввести команду access–list 10 deny 192.168.1.3 0.0.0.0. После этого нужно указать разрешения, для чего я набираю команду access–list 10 permit any. Этот список нужно применить для интерфейса G0/1 роутера R2, поэтому я последовательно ввожу команды in g0/1, ip access-group 10 in. Независимо от того, какой список используется, классический или современный, применение этого списка к интерфейсу осуществляется одними и теми же командами.

Чтобы проверить правильность настроек, я захожу в терминал командной строки Laptop3 и пробую пропинговать IP-адрес 192.168.1.130 – как видите, система сообщает, что хост назначения недоступен.

Напомню, что для проверки списка можно использовать как команду show ip access-lists, так и show access-lists. Мы должны решить еще одну задачу, которая относится к роутеру R1. Для этого я захожу в CLI этого роутера и перехожу в режим глобальной конфигурации и ввожу команду ip access-list standard Secure_Ma_From_Se. Поскольку у нас имеется сеть 192.168.1.192/27, её маска подсети будет 255.255.255.224, значит, обратная маска будет 0.0.0.31 и нужно ввести команду deny 192.168.1.192 0.0.0.31. Поскольку весь остальной трафик разрешен, список заканчивается командой permit any. Для того, чтобы применить ACL к выходному интерфейсу роутера, используется команда ip access-group Secure_Ma_From_Se out.

Сейчас я зайду в терминал командной строки сервера Server0 и попробую пропинговать Laptop0 отдела менеджмента по IP-адресу 192.168.1.226. Попытка не удалась, но если я отправлю пинг по адресу 192.168.1.130, связь установится без проблем, то есть мы запретили компьютеру серверной связываться с отделом менеджмента, но разрешили связь со всеми остальными устройствами в других отделах. Таким образом, мы успешно решили все 4 задачи.

Давайте я покажу вам кое-что еще. Мы заходим в настройки роутера R2, где у нас имеются 2 типа ACL – классический и современный. Предположим, я хочу отредактировать ACL 10, Standard IP access list 10, который в классическом виде состоит из двух записей 10 и 20. Если использовать команду do show run, можно увидеть, что сначала у нас расположен современный список доступа из 4-х записей без номеров под общим заголовком Secure_Ma_And_Se, а ниже расположены две записи ACL 10 классической формы с повторением названия одного и того же списка access-list 10.

Если я захочу сделать какие-то изменения, например, удалить запись deny host 192.168.1.3 и ввести запись для устройства из другой сети, мне нужно использовать команду удаления только для этой записи: no access-list 10 deny host 192.168.1.3. Но как только я введу эту команду, полностью исчезнут все записи списка ACL 10. Вот почему классический вид списка ACL очень неудобен для редактирования. Современный способ записи намного удобней в использовании, так как позволяет свободное редактирование.

Для того, чтобы усвоить материал данного видеоурока, я советую вам просмотреть его ещё раз и попробовать самим решить рассмотренные задачи без подсказок. ACL является важной темой курса CCNA, и многих смущает, например, процедура создания обратной маски Wildcard Mask. Уверяю вас – достаточно понять концепцию преобразования маски, и все станет намного проще. Помните, что самое важное в понимании тематики курса CCNA – это практические занятия, потому что только практика поможет понять ту или иную концепцию Cisco. Практика – это не копипаст моих команд, а решение задач своим способом. Задавайте вопросы самим себе: что нужно сделать, чтобы заблокировать поток трафика отсюда туда, где применить условия и так далее, и пробуйте на них ответить.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас:Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Комментариев нет:

Отправить комментарий