Исследователи компании Bitdefender сообщили о новой аппаратной уязвимости, позволяющей обойти механизмы защиты от Spectre и Meltdown и получить доступ к данным в защищенной памяти ядра. Проблема затрагивает все ноутбуки, сервера и персональные компьютеры с Windows на процессорах от Intel (а возможно и AMD), выпущенных с 2012 года.

→ Ссылка на исследование уязвимости

Атака с эксплуатацией уязвимости (CVE-2019-1125) была названа SWAPGSAttack, поскольку для ее осуществления используется SWAPGS – инструкция для процессоров x86/x64 по переключению системы для начала адресации защищенной памяти, выделенной для ядер операционной системы.

С помощью SWAPGSAttack злоумышленник может незаметно для жертвы похищать хранящуюся на компьютере\ноутбуке\сервере конфиденциальную информацию, при этом не оставляя никаких следов.

Атака с использованием уязвимости SWAPGSAttack базируется на механизме спекулятивного выполнения, предназначенного для повышения производительности процессора. Процессор пытается предугадать следующую операцию и загружает соответствующую инструкцию в память процессора до того, как она потребуется.

Проблема заключается в том, что спекулятивное выполнение оставляет следы в кеше, предоставляя злоумышленнику возможность осуществить атаку по сторонним каналам и получить доступ к данным в защищенных областях памяти.

Таким образом, атакующий может вывести и собрать воедино информацию о данных, хранящихся в кеше ЦП (следовательно, и в системной памяти тоже), анализируя поведение системы в ответ на тщательно сконфигурированные запросы на загрузку данных.

Например, злоумышленник может попытаться получить доступ к паролю, загружая различные буквы и цифры и определяя, сколько времени требуется системе на их загрузку.

Так он может вычислить, присутствуют ли эти буквы и цифры в пароле. При наличии достаточного количества времени злоумышленник может использовать эту технику для сбора огромных объемов конфиденциальных данных.

Исследователи Bitdefender утверждают, что новая проблема затрагивает только процессоры Intel.

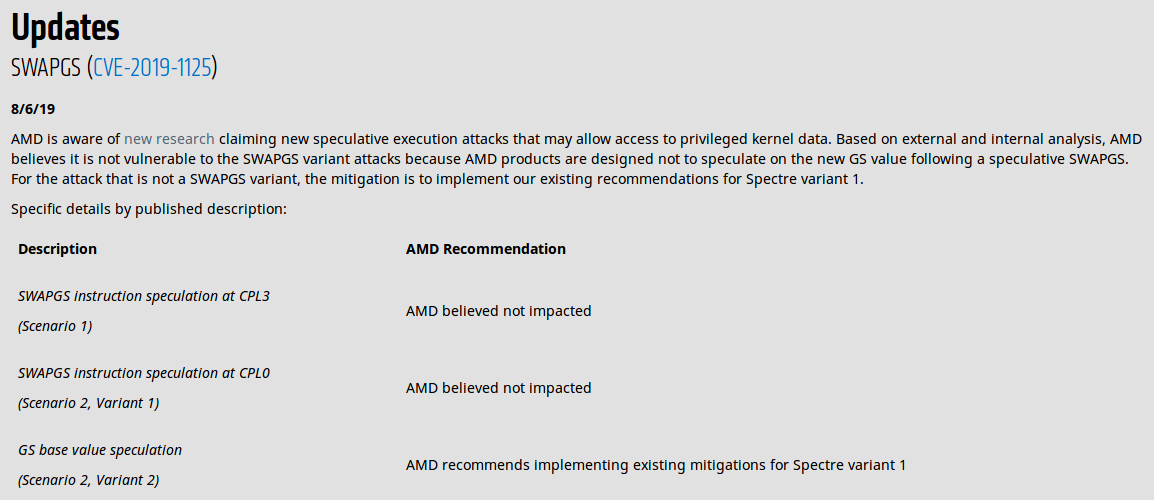

Но Red Hat и Microsoft придерживаются мнения, что затронуты процессоры и других производителей.

Microsoft рассматривает новую уязвимость как вариацию Spectre, который распространялся на процессоры Intel, AMD и ARM. Red Hat утверждает, что SWAPGSAttack затрагивает процессоры Intel и AMD.

Ответ от AMD по поводу уязвимости SWAPGSAttack:

Уязвимость SWAPGSAttack не опасна для компьютеров под управлением ОС на базе Linux.

Сведений об эксплуатации уязвимости в реальных атаках пока не поступало. Тем не менее, компьютеры и серверы под управлением Windows, которые не получают обновлений безопасности, находятся под угрозой.

Bitdefender уведомила производителей о своей находке и в течение года помогала Intel и Microsoft в подготовке патча.

Обновление, которое закрывает уязвимость SWAPGSAttack было развернуто Microsoft в июльский «патчевый вторник». Обязательно проверьте корректность установки этих обновлений в своих системах.

Однако, перед атакой беззащитны системы типа Windows XP, которые больше не поддерживаются Microsoft.

A practical demonstration of HVI detecting and blocking a SWAPGS attack on Citrix Hypervisor.

(Protecting against SWAPGS Attack via Hypervisor Introspection):

Комментариев нет:

Отправить комментарий