Система доменных имен (DNS) является подобием телефонной книги, которая переводит удобные для пользователя имена, такие как «ussc.ru», в IP-адреса. Так как активность DNS присутствует практически во всех сеансах связи, независимо от протокола. Таким образом DNS логирование является ценным источником данных для специалиста по информационной безопасности, позволяющее им обнаруживать аномалии или получать дополнительные данные об исследуемой системе.

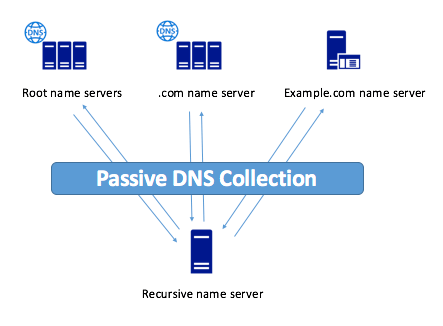

В 2004 году Флорианом Ваймером был предложен такой метод логирования, как Passive DNS, позволяющий восстанавливать историю изменений DNS данных с возможностью индексации и поиска, которые могут предоставлять доступ к следующим данным:

- Доменное имя

- IP-адрес запрошенного доменного имени

- Дату и время ответа

- Тип ответа

- и т.д.

Данные для Passive DNS собираются с рекурсивных DNS-серверов встроенными модулями или с помощью перехвата ответов от DNS-серверов, ответственных за зону.

Рисунок 1. Passive DNS (взят с сайта Ctovision.com)

Особенность Passive DNS заключается в отсутствии необходимости регистрировать IP-адрес клиента, что позволяет защитить конфиденциальность пользователей.

На данный момент существует множество сервисов, предоставляющих доступ к Passive DNS данным:

Таблица 1. Сервисы с доступом к Passive DNS данным

Варианты использования Passive DNS

Используя Passive DNS можно отстраивать связи между доменными именами, NS серверами и IP-адресами. Это позволяет строить карты исследуемых систем и отслеживать изменения такой карты от первого обнаружения до текущего момента.

Также Passive DNS облегчает выявления аномалий в трафике. Например, отслеживания изменений в NS зонах и записях типа A и AAAA позволяет выявлять вредоносные сайты, использующие метод fast flux, призванный скрыть C&C от обнаружения и блокировки. Поскольку легитимные доменные имена (за исключением тех, которые используются для распределения нагрузки) не будут часто менять свои IP-адреса, а большинство легитимных зон редко меняют свои NS сервера.

Passive DNS в отличие от прямого перебора поддоменов по словарям позволяет найти даже самые экзотические доменные имена, например “222qmxacaiqaaaaazibq4aaidhmbqaaa0undefined7140c0.p.hoff.ru”. Также это иногда позволяет найти тестовые (и уязвимые) области веб-сайта, материалы для разработчиков и т.п.

Исследование ссылки из письма, используя Passive DNS

На данный момент спам является одним из основных способов, через который злоумышленник проникает на компьютер жертвы или крадет конфиденциальную информацию. Попробуем исследовать ссылку из такого письма, используя Passive DNS, чтобы оценить эффективность данного метода.

Рисунок 2. Спам письмо

Ссылка из данного письма вела на сайт magnit-boss.rocks, который предлагал в автоматическом режиме собирать бонусы и получать деньги:

Рисунок 3. Страница, размещенная на домене magnit-boss.rocks

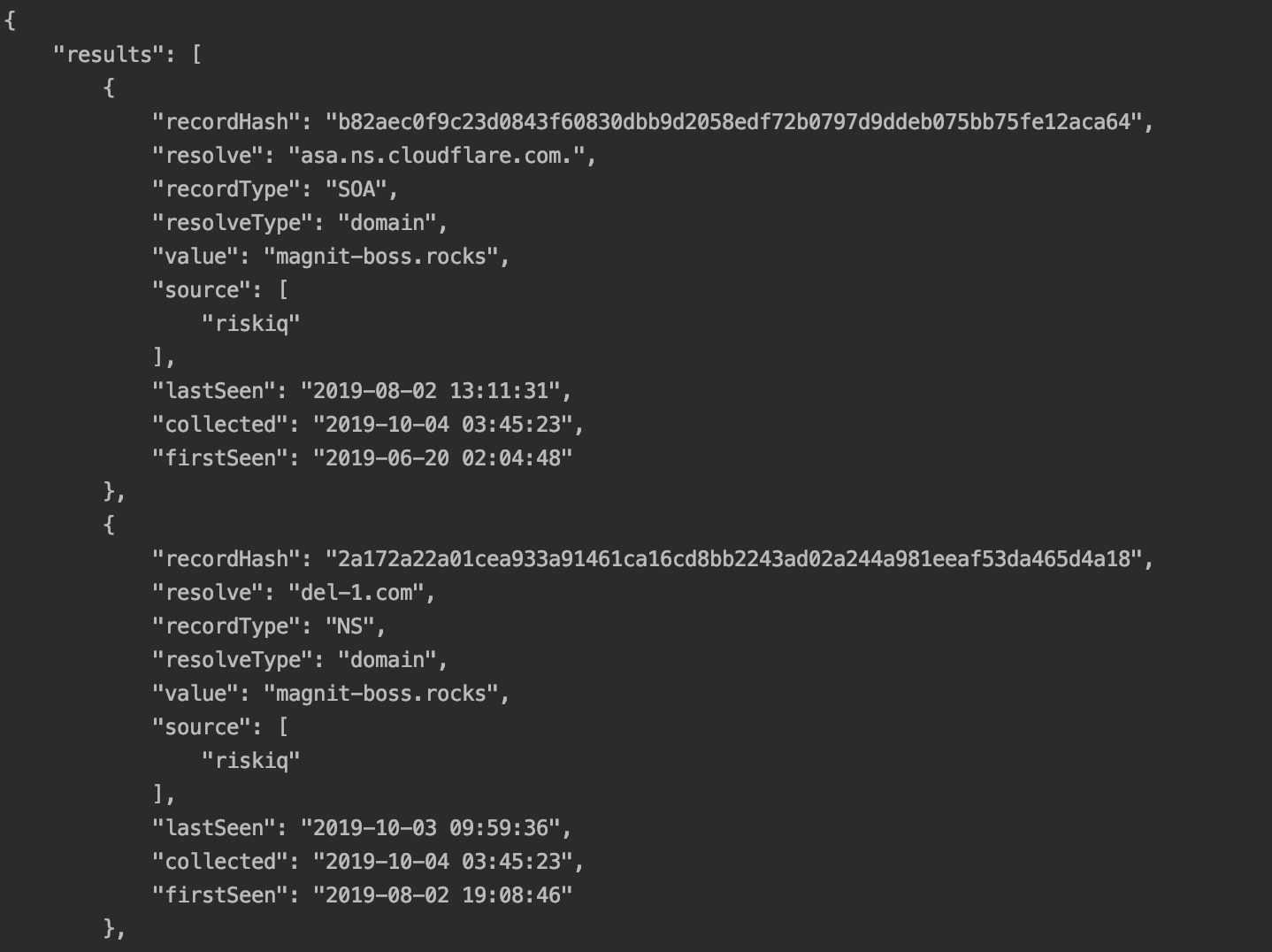

Для исследования данного сайта был использован API Riskiq, который уже имеет 3 готовых клиента на Python, Ruby и Rust.

Первым делом узнаем всю историю данного доменного имени, для этого воспользуемся командой:

pt-client pdns --query magnit-boss.rocks

Данная команда выдаст информацию о всех DNS резолвах, связанных с этим доменным именем.

Рисунок 4. Ответ от API Riskiq

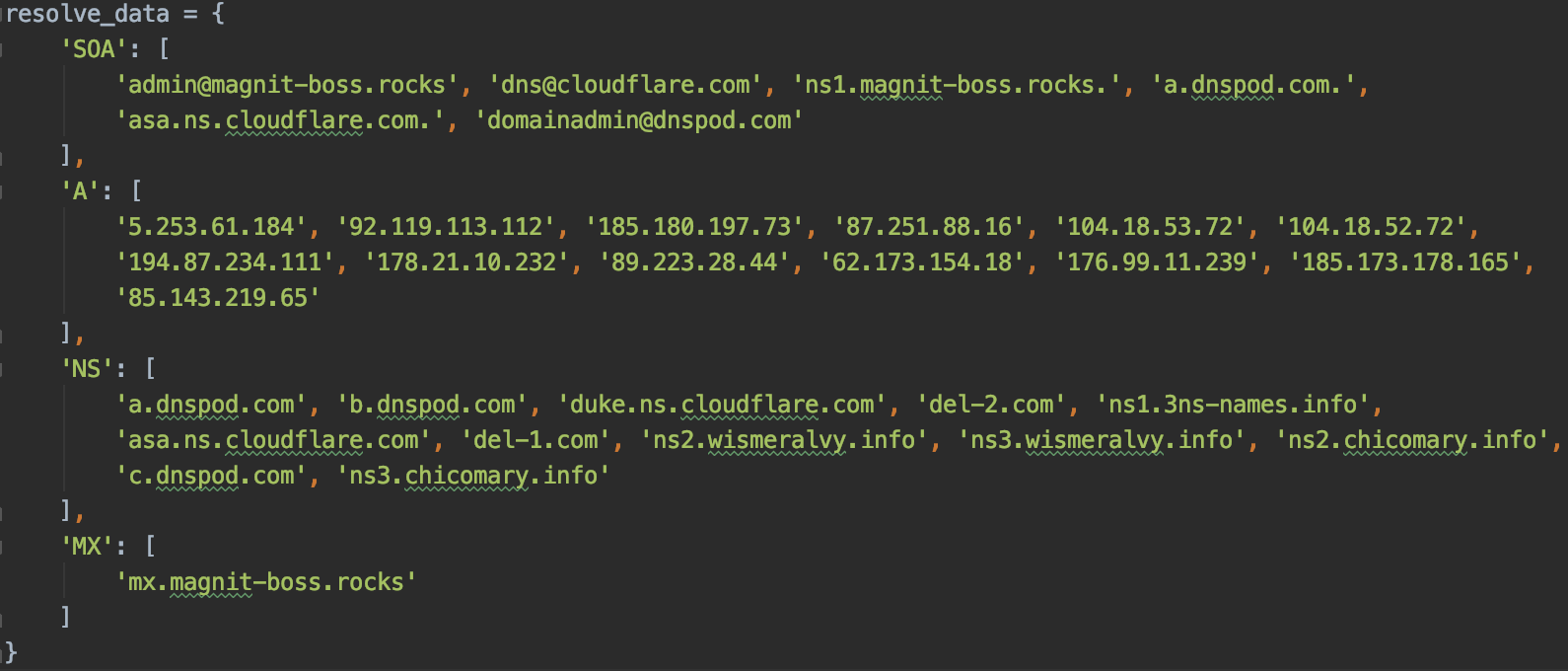

Приведем ответ от API к более наглядному виду:

Рисунок 5. Все записи из ответа

Для дальнейшего исследования были взяты IP-адреса, в которые данное доменное имя резолвилось на момент получения письма 01.08.2019, такими IP-адресами являются следующие адреса 92.119.113.112 и 85.143.219.65.

Используя команду:

pt-client pdns --query

можно получить все доменные имена, которые связаны с данными IP-адресами.

IP-адрес 92.119.113.112 имеет 42 уникальных доменнных имени, которые резолвились в данный IP-адрес, среди которых имеются такие имена:

- magnit-boss.club

- igrovie-avtomaty.me

- pro-x-audit.xyz

- zep3-www.xyz

- и др

Ip-адрес 85.143.219.65 имеет 44 уникальных доменнных имени, которые резолвились в данный IP-адрес, среди которых имеются такие имена:

- cvv2.name (сайт для продажи данных кредитных карт)

- emaills.world

- www.mailru.space

- и др

Связи с данными доменными именами наводят на фишинг, но мы же верим в добрых людей, поэтому попытаемся получить бонус в размере 332 501.72 рублей? После нажатия на кнопку “ДА”, сайт просит нас перевести 300 рублей с карты для разблокировки счета и отправляет нас на сайт as-torpay.info для ввода данных.

Рисунок 6. Главная страница сайта ac-pay2day.net

С виду легальный сайт, есть https сертификат, да и главная страница предлагает подключить данную платежную систему к своему сайту, но, увы, все ссылки на подключение не работают. Данное доменное имя резолвится только в 1 ip-адресс — 190.115.19.74. Он в свою очередь имеет 1475 уникальных доменнных имен, которые резолвились в данный IP-адрес, среди которых такие имена как:

- ac-pay2day.net

- ac-payfit.com

- as-manypay.com

- fletkass.net

- as-magicpay.com

- и др

Как мы можем видеть Passive DNS позволяет достаточно быстро и эффективно собрать данные о исследуемом ресурсе и даже построить своеобразные отпечаток, позволяющий раскрыть целую схему по краже персональных данных, от его получения до вероятного места продажи.

Рисунок 7. Карта исследуемой системы

Не все так радужно, как бы нам хотелось. К примеру, такие расследования легко могут разбиться о СloudFlare или подобные сервисы. А эффективность собираемой базы очень зависит от количества DNS запросов проходящих через модуль для сбора Passive DNS данных. Но тем не менее Passive DNS является источником дополнительной информации для исследователя.

Автор: Специалист Уральского центра систем безопасности

Комментариев нет:

Отправить комментарий