Ученые израильского Университета имени Давида Бен-Гуриона реализовали необычный способ организации утечки критических данных с изолированного от сети персонального компьютера, заранее зараженного специальной программой. Данная программа изменяла яркость монитора так, чтобы пользователь ничего не заметил, но была возможность организовать стабильный односторонний низкоскоростной канал передачи данных «ПК-монитор»->«удаленная камера».

Таким образом, исследователи смогли получить и обработать далее скрытую информацию с монитора компьютера через систему видеонаблюдения на IP-камерах, веб-камерах и даже с помощью смартфонов.

Информацию об этом исследовании, а также о других проектах израильских ученых, в которых изучаются возможности скрытой передачи данных с помощью электромагнитных, акустических, тепловых и световых форм утечек, опубликована на странице команды Air-Gap Research.

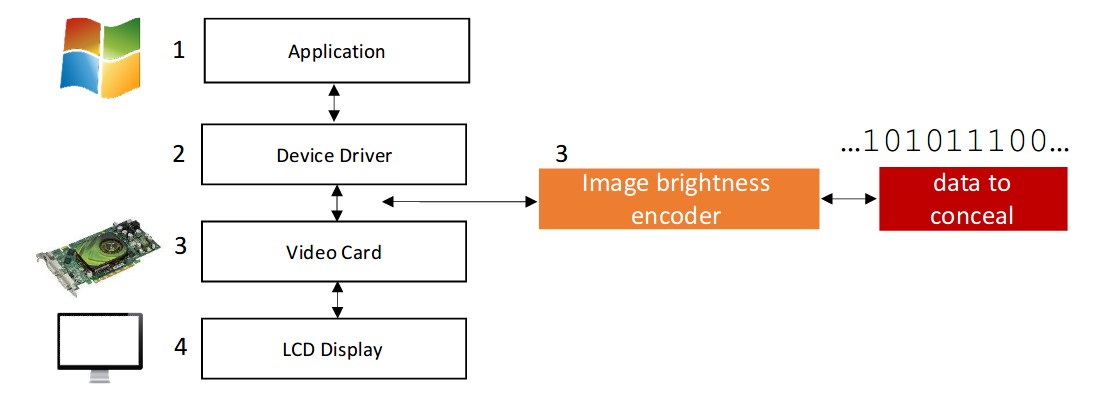

Новую технику передачи данных ученые назвали BRIGHTNESS («Яркость»). На первом этапе ее реализации необходимо на изолированный компьютер вручную установить вредоносную программу, которая в фоновом режиме собирает и анализирует доступную критическую информацию — ключи шифрования, определенные данные, пароли пользователей. Далее эта программа кодирует нужную для передачи информации в двоичную систему (0,1) и медленно транслирует эту последовательность из нулей и единиц с помощью небольшого изменения яркости экрана.

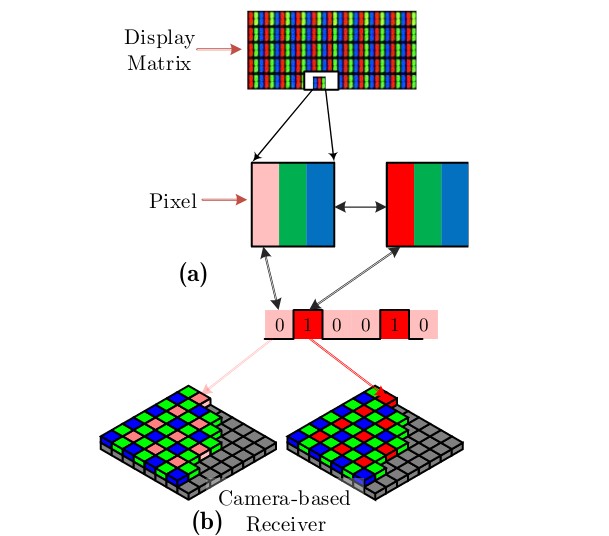

Для кодирования «1» исследователи увеличивали яркость красного компонента цвета пикселей LCD-монитора на 3% относительно установленного пользователем значения, а для «0» — уменьшение яркости красного компонента на 3%. Исследования показали, что возникающие в таком процессе передачи данных изменения яркости незаметны пользователю. Поэтому данный метод возможно использовать даже во время работы пользователя за компьютером.

Минус техники передачи данных BRIGHTNESS заключается в низкой скорости передачи кодированных «цветовых» данных. Также видеооборудование для фиксации изменения цвета монитора должно находится в нескольких метрах от зараженного, но изолированного компьютера.

Исследования израильских ученых показало, что скорость передачи данных составляет всего несколько битов в секунду. Так, при использовании камеры видеонаблюдения Sony SNC-DH120 720P или web-камеры Microsoft Lifecam можно получать данные со скоростью от пяти до десяти бит в секунду, а расстояние от камер до монитора может быть от одного до девяти метров,, чтобы при получении данных не возникало ошибок. При использовании смартфона Samsung Galaxy S7 можно получать данные со скоростью один бит в секунду, а расстояние от камеры смартфона до монитора сокращается и должно быть от тридцати сантиметров до полутораметра, чтобы при получении данных не возникало ошибок.

Таблица с результатами эксперимента BRIGHTNESS для удаленной передачи данных с монитора:

Для обработки и декодирования видео в реальном времени ученые использовали библиотеку компьютерного зрения с открытым исходным кодом OpenCV. Исследователи написали на языке С программу, которая обрабатывает видеопоток в качестве входных данных и сохраняет яркость каждого кадра и амплитуду освещения в выходной массив данных для дальнейшей его обработки в системе MATLAB.

Вдобавок, исследования ученых показали, что техника передачи данных BRIGHTNESS позволяет анализировать передаваемую информацию удаленно, например, подключившись к взломанной камере видеонаблюдения, но при соблюдении определенный условий по ее размещению.

Пример работы механизма изменения яркости монитора BRIGHTNESS для удаленной передачи данных с монитора:

Также израильские ученые предложили способ для защиты от подобного типа атак — дополнительно наносить поляризационную пленку на экраны мониторов изолированных компьютеров с критичной информацией.

Ранее в конце января 2020 года Бен Насси, аспирант Университета Бен-Гуриона, показал, как можно обмануть автопилот Tesla при помощи проектора за $200, проведя серию успешных спуфинговых атак (атак подмены) на систему помощи водителю.

Комментариев нет:

Отправить комментарий