Исследователи кибербезопасности из Netlab Qihoo 360 раскрыли подробности о новом растущем ботнете «Abcbot», который распространяется подобно червям, заражая системы Linux с последующим запуском распределенных DDoS-атак.

Первая версия вредоноса датируется июлем 2021 года, но 30 октября были замечены его новые разновидности, заточенные под атаки на слабозащищенные серверы Linux с уязвимостью нулевого дня. Все это говорит о том, что вредонос постоянно совершенствуется.

В основу выводов Netlab также лег отчет Trend Micro от начала сентября, в котором описывались атаки с использованием криптоджекинга, нацеленные на Huawei Cloud. Эти вторжения, помимо прочего, выделились тем, что вирусные скрипты оболочки, в частности отключали процесс мониторинга и сканирования серверов на проблемы безопасности, а также сбрасывали пароли пользователей от сервиса Elastic Cloud.

Теперь, как сообщает китайская компания Qihoo 360, эти скрипты используются для распространения Abcbot. Всего на сегодня было зафиксировано шесть версий этого ботнета.

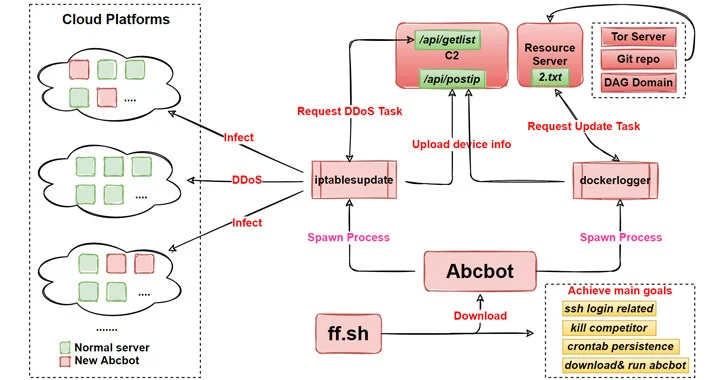

После установки на захваченную систему вредонос запускает выполнение серии шагов, в результате которых зараженное устройство переопределяется в веб-сервер. Далее, помимо передачи системной информации C&C-серверу, происходит распространение вируса на другие устройства путем сканирования открытых портов. При этом он также автоматически обновляется, когда операторы вносят доработки.

«Интересно отметить, что в образце, обновленном 21 октября, для реализации DDoS-функционала используется открытый ATK Rootkit. Такой механизм подразумевает, что перед выполнением DDoS-атаки Abcbot нужно скачать исходный код, скомпилировать его и загрузить соответствующий набор утилит», — говорят исследователи.

«Этот процесс требует слишком много шагов, и при провале любого из них функциональность DDoS не сработает. В итоге злоумышленники решили заменить готовое программное решение на собственный модуль атаки в очередной версии, которую выпустили 30 октября, уже полностью отказавшись от использования пакета ATK».

Вся эта информация вскрылась чуть больше, чем через неделю после обнародования командой Netlab подробностей о ботнете “Pink”. Сообщается, что эта сеть захватила 1.6 миллиона устройств, большинство из которых находились в Китае, с целью проведения DDoS-атак и внедрения рекламы на сайты, работающие через протокол HTTP.

В параллельном исследовании специалисты из AT&T Alien Labs раскрыли информацию о новой написанной на Go малвари «BotenaGo”, которая использует более 30 вариантов эксплойтов, потенциально угрожая миллионам маршрутизаторов и IoT-устройств.

«Наблюдаемый в течение этих шести месяцев процесс обновления Abcbot– это не столько постоянный апгрейд его возможностей, сколько поиск компромисса между различными технологиями», — сделали вывод исследователи. – «Он плавно переходит из младенческого состояния во взрослое. Текущую его стадию мы еще не рассматриваем как финальную форму, так как остается много очевидных возможностей для улучшения и расширения функционала».

Комментариев нет:

Отправить комментарий