В компании Trustwave обнаружили уязвимость в Android-приложении GO SMS Pro. Баг раскрывает мультимедийные данные, которыми обмениваются пользователи. Само приложение насчитывает более 100 миллионов установок.

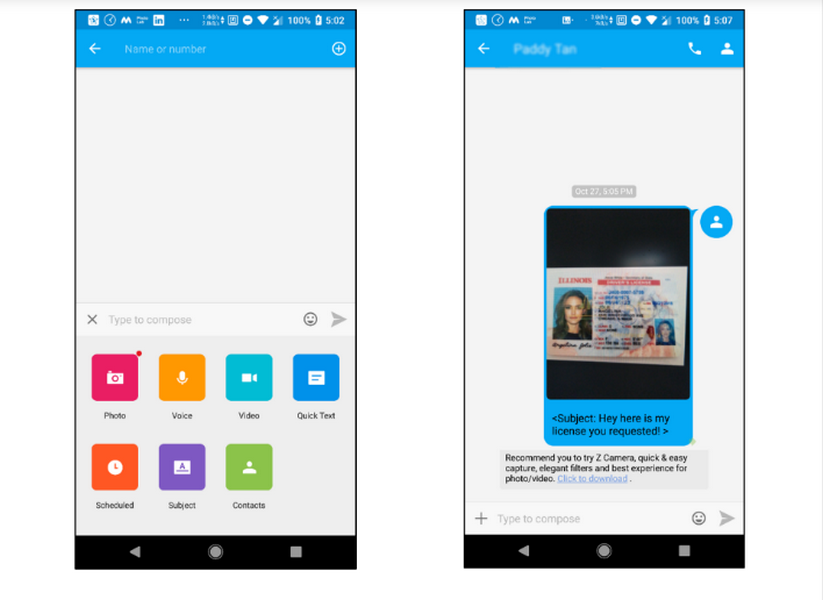

Оказалось, что с сервера можно извлечь даже те файлы, которые предназначались для пользователей без установленного приложения. GO SMS Pro загружает файл на свои серверы и позволяет пользователю поделиться веб-адресом с помощью текстового сообщения, чтобы получатель мог скачать файл без установки приложения.

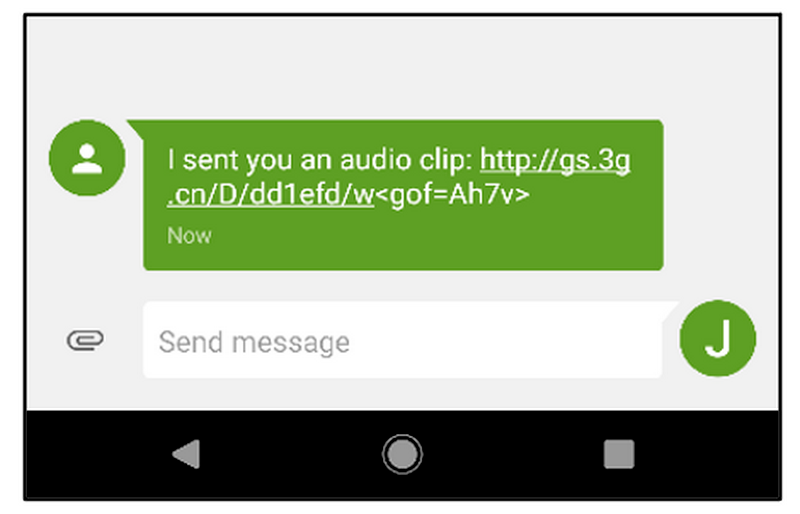

Для извлечения файлов требуется сокращенный URL вида gs.3g[.]cn/D/dd1efd/w. Он применяется для перенаправления к CDN, используемому приложением для общих файлов.

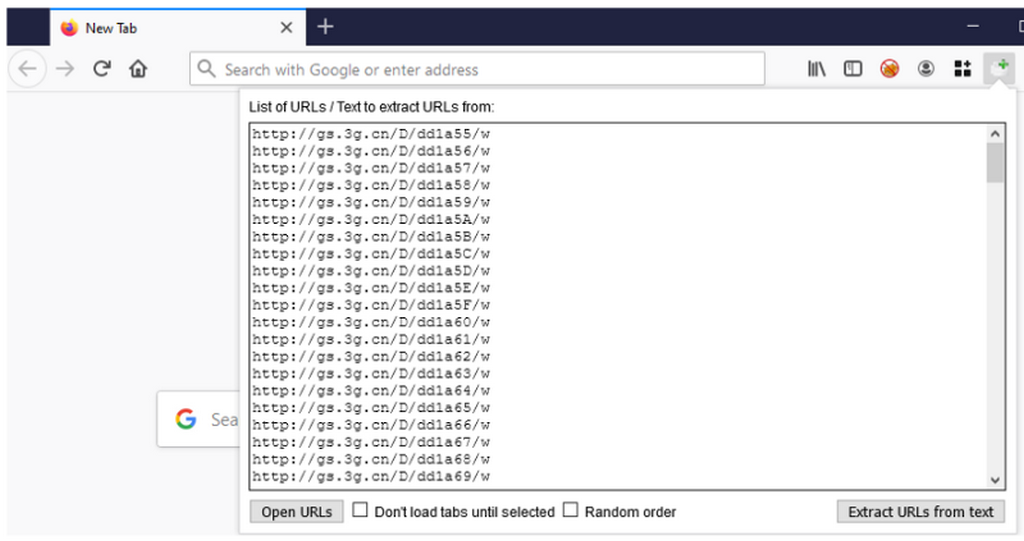

Подобные URL-адреса генерируются последовательно и предсказуемо для каждого совместно используемого файла, если контент сохраняется на CDN-сервере.

Хакеры могут просматривать эти файлы без аутентификации, даже не зная самих URL-адресов. Создание скрипта, который может генерировать списки адресов, является простой задачей, отмечают ИБ-исследователи.

В TechCrunch проверили исследование. Журналисты изучили несколько десятков подобных ссылок. Они, действительно, раскрывали номера телефонов, скриншоты с банковскими переводами, подтверждения заказов с домашними адресами, записи об аресте и даже откровенные фотографии.

В Trustwave уведомили разработчиков GO Dev Team о проблеме еще 20 августа. Однако три запроса так и остались без ответа. Эксперты решили рассказать об уязвимости.

См. также:

Комментариев нет:

Отправить комментарий